統一帳號管理能夠協助您統一企業安全性原則,降低由於管控疏漏導致的網路安全事件,實現統一防護及時防禦,提升業務安全性。本文以統一管理同地區的兩個阿里雲帳號所部署的Virtual Private Cloud(Virtual Private Cloud)為例,介紹如何使用Cloud Firewall實現多個帳號的VPC資源共用及流量安全訪問。

背景資訊

隨著企業上雲的進一步深入,越來越多的企業業務遷移至雲端,企業購買的雲資源迅速增多,資源、專案、人員、許可權管理變得極其複雜,單帳號負載過重已無力支撐,多帳號上雲模式逐漸成為多業務上雲的重要選擇。企業使用者對於跨帳號的雲資源具有集中化管理需求,主要體現在安全、審計合規、網路、營運等產品。

基於以上需求,Cloud Firewall支援通過阿里雲資源管理的可信服務功能,將多個阿里雲帳號匯總到一個資來源目錄(其中每個阿里雲帳號表示一個成員帳號),並委派特定的成員作為管理員,使其可以訪問資來源目錄下所有成員帳號包含的資源,實現多個阿里雲帳號的公網資產和VPC資產統一引流保護、策略配置、流量分析、入侵防護、攻擊防護、失陷感知、日誌審計分析。

在操作之前,您需要瞭解如下帳號資訊:

帳號名稱 | 說明 | 開通資源管理的許可權說明 | 開通Cloud Firewall的許可權說明 |

企業管理員帳號 | 企業管理帳號可以邀請資來源目錄以外的阿里雲帳號加入到資來源目錄,作為資來源目錄的成員,實現資源的統一管理。 | 擁有該企業所有資產的系統管理權限。 | 可以管理Cloud Firewall上所有的資產。 |

委派管理員帳號 | 企業管理帳號可以將資來源目錄中的成員設定為可信服務的委派管理員帳號。設定成功後,委派管理員帳號將獲得企業管理帳號的授權,可以在對應可信服務中訪問資來源目錄組織和成員資訊,並在該組織範圍內進行業務管理。 說明 通過委派管理員帳號,可以將組織管理工作與業務管理工作相分離,企業管理帳號執行資源目錄的組織管理工作,委派管理員帳號執行可信服務的業務管理工作。 | 擁有該企業所有資產的系統管理權限。 | 可以管理Cloud Firewall上所有的資產。 |

成員帳號 | 被企業管理員帳號邀請,且成功加入資來源目錄後,會作為資來源目錄的成員。 | 成員帳號只可以管理本帳號的資產。 | 不允許購買Cloud Firewall。 |

目前,Cloud Firewall的VPC邊界防火牆的防護範圍,請參見VPC邊界防火牆概述。

本文以阿里雲帳號所部署的VPC通過VPC對等串連方式連通為例。

情境樣本

網路部署

某企業阿里雲帳號A在華北2(北京)地區部署了BJ-VPC1、BJ-VPC2兩個VPC執行個體,BJ-VPC1下部署了1台BJ-VPC1-ECS1執行個體,BJ-VPC2下部署了1台BJ-VPC2-ECS2執行個體;阿里雲帳號B在華北2(北京)地區部署了BJ-VPC3、BJ-VPC4兩個VPC執行個體,BJ-VPC3下部署了1台BJ-VPC3-ECS3執行個體,BJ-VPC4下部署了1台BJ-VPC4-ECS4執行個體。並且使用VPC對等串連功能實現了BJ-VPC1和BJ-VPC2,BJ-VPC3和BJ-VPC4的流量互連。

需求及方案

該企業現在需要只在阿里雲帳號A開通Cloud Firewall的情況下,檢測BJ-VPC1和BJ-VPC2之間的流量、BJ-VPC3和BJ-VPC4之間的流量,並保障VPC之間流量互訪安全,且滿足BJ-VPC1-ECS1不能訪問BJ-VPC2-ECS2。基於上述訴求,該企業可以使用Cloud Firewall統一帳號管理、VPC邊界防火牆、存取控制功能實現業務需求。

本文樣本中,委派管理員帳號即阿里雲帳號A。在實際業務情境中,您根據業務需要,設定相關帳號。

情境示意如下:

前提條件

已為企業管理員帳號開通資來源目錄。具體操作,請參見開通資來源目錄。

已為阿里雲帳號A開通Cloud Firewall進階版、企業版、旗艦版和隨用隨付版。詳細資料,請參見訂用帳戶。

說明如需添加更多成員帳號,您需要升級Cloud Firewall規格,擴充多帳號管控數。

已為阿里雲帳號A、阿里雲帳號B分別部署了2個相同地區的Virtual Private Cloud。具體操作,請參見建立和管理專用網路。

已為阿里雲帳號A、阿里雲帳號B部署的VPC分別購買了兩台ECS執行個體。具體操作,請參見建立雲資源。

已為阿里雲帳號A、阿里雲帳號B下的VPC分別建立VPC對等串連。具體操作,請參見使用VPC對等串連實現VPC私網互連。

網路規劃如下:

配置的資源 | 阿里雲帳號A | 阿里雲帳號B |

帳號ID | 135809047715**** | 166032244439**** |

VPC | BJ-VPC1

BJ-VPC2

| BJ-VPC3

BJ-VPC4

|

ECS | BJ-VPC1-ECS1

BJ-VPC2-ECS2

| BJ-VPC3-ECS3

BJ-VPC4-ECS4

|

配置流程

步驟一:邀請資來源目錄的成員

企業管理帳號可以邀請資來源目錄以外的阿里雲帳號加入到資來源目錄,作為資來源目錄的成員,實現資源的統一管理。

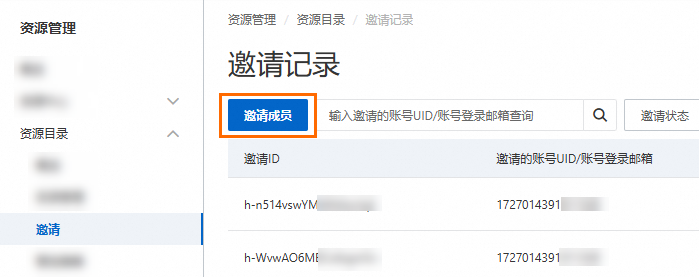

使用企業管理員帳號登入資源管理主控台。

在左側導覽列,選擇。

單擊邀請成員。

在邀請成員面板,填寫邀請的帳號UID/帳號登入郵箱為阿里雲帳號A的ID(135809047715****)和阿里雲帳號B的ID(166032244439****),確認並勾選風險提示。

說明此處郵箱是註冊帳號時的登入郵箱,而非註冊帳號後綁定的備用郵箱。您可以一次性輸入多個阿里雲帳號實現批量邀請,使用半形逗號(,)分隔。

單擊確定。

步驟二:為資來源目錄添加委派管理員

通過委派管理員帳號,可以將組織管理工作與業務管理工作相分離,企業管理帳號執行資源目錄的組織管理工作,委派管理員帳號執行可信服務的業務管理工作。本文樣本中,委派管理員帳號即阿里雲帳號A。

當前Cloud Firewall服務最多支援設定5個委派管理員帳號。

使用企業管理員帳號登入資源管理主控台。

- 在左側導覽列,選擇。

- 在可信服務頁面,單擊目標可信服務操作列的管理。

- 在委派管理員帳號地區,單擊添加。

在委派管理員帳號面板,選中阿里雲帳號A的ID(135809047715****)。

- 單擊確定。添加成功後,使用該委派管理員帳號訪問對應可信服務的多帳號管理模組,即可進行資來源目錄組織範圍內的管理操作。

步驟三:添加Cloud Firewall成員帳號

Cloud Firewall支援通過阿里雲資源管理的可信服務功能,將多個阿里雲帳號匯總到一個資來源目錄(其中每個阿里雲帳號表示一個成員帳號),實現資來源目錄下所有成員帳號之間共用資源。

使用阿里雲帳號A登入Cloud Firewall控制台。

在左側導覽列,選擇。

在多帳號統一管理頁面,單擊新增成員帳號。

在新增成員帳號對話方塊,將阿里雲帳號B的ID(166032244439****)添加到右側已選匯入Cloud Firewall成員帳號列表。

在右側已選匯入Cloud Firewall成員帳號列表,選擇阿里雲帳號B的ID(166032244439****),單擊確定。

此時,阿里雲帳號A(135809047715****)成功添加阿里雲帳號B(166032244439****)為它的成員帳號。

完成新增成員帳號後,預設授權Cloud Firewall可以訪問成員帳號下的雲資源。當VPC邊界防火牆防護的雲企業網下的網路執行個體是跨帳號開通的VPC時,需要您手動授權Cloud Firewall可以訪問該VPC所屬阿里雲帳號下的雲資源。詳細資料,請參見授權Cloud Firewall訪問雲資源。

步驟四:建立VPC邊界防火牆

當兩個VPC已建立VPC對等串連,可以通過建立VPC邊界防火牆,協助您檢測兩個VPC間的通訊流量。

開啟VPC邊界防火牆開關,會有短暫的路由切換,可能引起跨VPC的業務閃斷,建議您在業務低峰期進行操作。

使用阿里雲帳號A登入Cloud Firewall控制台。在左側導覽列,單擊防火牆開關。

在防火牆開關頁面,單擊VPC邊界防火牆。

在Express Connect頁簽,定位到VPC執行個體為BJ-VPC1和對端VPC執行個體為BJ-VPC2的資料,單擊右側操作列的建立。

Cloud Firewall每隔半小時會為您自動同步一次資源。如果您剛建立好資源,需耐心等待半個小時。

在建立VPC邊界防火牆對話方塊,配置如下資訊。然後單擊確定。

配置項

說明

樣本

实例名称

定義VPC邊界防火牆的名稱。該名稱用於識別VPC邊界防火牆執行個體,建議您使用具有業務意義的名稱,並保證名稱的唯一性。

統一帳號管理test

對等互連方式

確認互連方式。對等互連方式指VPC之間或VPC與本機資料中心之間的通訊方式,此處固定為Express Connect,無需您手動設定。

Express Connect

VPC相關資訊

確認VPC地區和VPC執行個體,選擇要防護的路由表,並填寫目標網段。

本端VPC:

地區:華北2(北京)

VPC:vpc-2zekde0udtz2s1hn9****-BJ-VPC1

防火牆IP/網卡:10.33.33.15-eni-2zeau3rre2q3llavidw0

路由表:vtb-2zeo25fbkcvc2lx7j****

目標網段:10.66.66.0/24

對端VPC:

地區:華北2(北京)

VPC:vpc-2zey3h1i556yn5orn****-BJ-VPC2

防火牆IP/網卡:10.66.66.92-eni-2zeau3rre2q3llavidw0

路由表:vtb-2zeo25****

目標網段:10.33.33.0/24

入侵防禦

Cloud Firewall內建了威脅檢測引擎,實現入侵防禦(IPS)的功能,可針對互連網側的南北向流量和VPC邊界的東西向流量即時攔截網路入侵行為。

IPS防禦模式:攔截模式-寬鬆。

IPS防禦能力:基礎規則和虛擬補丁。

開啟VPC防火牆開關

開啟防火牆開關後,則在建立VPC邊界防火牆後,自動開啟VPC邊界防火牆開關。預設是關閉狀態。

開啟防火牆開關

在Express Connect頁簽,定位到VPC執行個體為BJ-VPC3和對端VPC執行個體為BJ-VPC4的資料,單擊右側操作列的建立。

在建立VPC邊界防火牆對話方塊,配置如下資訊。然後單擊確定。

配置項

說明

樣本

实例名称

定義VPC邊界防火牆的名稱。該名稱用於識別VPC邊界防火牆執行個體,建議您使用具有業務意義的名稱,並保證名稱的唯一性。

統一帳號管理test02

對等互連方式

確認互連方式。對等互連方式指VPC之間或VPC與本機資料中心之間的通訊方式,此處固定為Express Connect,無需您手動設定。

Express Connect

VPC相關資訊

確認VPC地區和VPC執行個體,選擇要防護的路由表,並填寫目標網段。

本端VPC:

地區:華北2(北京)

VPC ID:vpc-2ze9epancaw8t4sha****-VPC3-ECS3

防火牆IP/網卡:10.10.10.46-eni-2ze0if806m1f08w5****

路由表:vtb-2zekhldj6y24xm6vi****

目標網段:10.10.11.0/24

對端VPC:

地區:華北2(北京)

VPC:vpc-2ze3rb2rf1rqo3peo****-BJ-VPC4

防火牆IP/網卡:10.10.11.116-eni-2ze24sw34yq9n8ae****

路由表:vtb-2zestg1kxe9it54yu****

目標網段:10.10.10.0/24

入侵防禦

Cloud Firewall內建了威脅檢測引擎實現入侵防禦(IPS)的功能,可針對互連網側的南北向流量和VPC邊界的東西向流量即時攔截網路入侵行為。

IPS防禦模式:攔截模式-寬鬆。

IPS防禦能力:基礎規則和虛擬補丁。

開啟VPC防火牆開關

開啟防火牆開關後,則在建立VPC邊界防火牆後,自動開啟VPC邊界防火牆開關。預設是關閉狀態。

開啟防火牆開關

步驟五:配置存取控制策略

VPC邊界防火牆可用於檢測兩個VPC間的通訊流量,如果您只配置了VPC邊界防火牆,此時兩個VPC間的所有流量均為允許存取狀態。您可以設定VPC邊界防火牆的存取控制策略,精細化管理VPC下的資產。本樣本中,您需要實現阿里雲帳號A的BJ-VPC1-ECS1不能訪問BJ-VPC2-ECS2。

使用阿里雲帳號A登入Cloud Firewall控制台。

在左側導覽列,選擇。

在VPC邊界頁面,單擊建立策略。

在建立策略-VPC邊界面板,配置如下資訊。

配置項

說明

攔截策略樣本值

源類型

訪問源地址的類型。

IP

訪問源

發送流量的源地址。

10.33.33.17/32

目的類型

設定目的地址類型。

IP

目的

設定接收流量的目的地址。

10.66.66.94/32

協議類型

選擇傳輸協議類型。

TCP

連接埠類型

選擇連接埠類型。

連接埠

連接埠

設定需要放開或限制的連接埠。可根據連接埠類型的配置項,手動輸入單個連接埠,或者單擊選擇,從地址簿中選擇預先配置的連接埠地址簿。

80

應用

選擇應用。

ANY

動作

允許或拒絕該流量通過VPC邊界防火牆。

攔截

描述

對存取控制策略進行描述或備忘。輸入該策略的備忘內容,便於您後續查看時能快速區分每條策略的目的。

統一帳號管理攔截策略

優先順序

設定存取控制策略的優先順序。預設優先順序為最後。

最後

單擊確認。

步驟六:查看流量日誌和入侵防禦資訊

當您對資產進行訪問時,可以通過Cloud FirewallVPC互訪功能查看VPC專用網路之間的流量資訊,協助您即時擷取VPC網路流量資訊,及時發現和排查異常流量,從而更快地發現和檢測出攻擊。具體操作,請參見VPC互訪。您也可以查看VPC之間的流量日誌和入侵防禦資訊,確保您配置的正確性,並根據查詢結果,排查是否存在異常流量。如果存在異常流量,即不符合您的業務需求,可以設定其他存取控制策略或者防護配置資訊。

查看VPC之間的流量日誌

使用阿里雲帳號A登入Cloud Firewall控制台。

在左側導覽列,選擇

在日誌審計頁面,單擊流量日誌,再單擊VPC邊界。

在VPC邊界頁簽,查詢阿里雲帳號A和阿里雲帳號B部署的VPC之間的流量。

查詢BJ-VPC2-ECS2成功訪問BJ-VPC1-ECS1的流量日誌:設定源IP為BJ-VPC2-ECS2的IP(10.66.66.94),目的IP為BJ-VPC1-ECS1的IP(10.33.33.17)。

BJ-VPC2-ECS2成功訪問BJ-VPC1-ECS1,表示已經成功將阿里雲帳號A部署的兩個VPC的流量引流到Cloud Firewall。

查詢BJ-VPC3-ECS3成功訪問BJ-VPC4-ECS4的流量日誌:設定源IP為BJ-VPC3-ECS3的IP(10.10.10.44),目的IP為BJ-VPC4-ECS4的IP(10.10.11.115)。

BJ-VPC3-ECS3成功訪問BJ-VPC4-ECS4,表示已經成功將阿里雲帳號B部署的兩個VPC的流量引流到Cloud Firewall。

在VPC邊界頁簽,設定源IP為BJ-VPC1-ECS1的IP(10.33.33.17),目的IP為BJ-VPC2-ECS2的IP(10.66.66.94),查詢BJ-VPC2-ECS2攔截BJ-VPC1-ECS1的訪問流量日誌。

BJ-VPC2-ECS2攔截BJ-VPC1-ECS1的流量日誌,表示您配置的存取控制策略已生效,已成功攔截阿里雲帳號A的BJ-VPC1-ECS1訪問BJ-VPC2-ECS2的流量,實現安全隔離企業的資產。

查看VPC防護的入侵防禦資訊

使用阿里雲帳號A登入Cloud Firewall控制台。

在左側導覽列,選擇。

在入侵防禦頁面的VPC防護頁簽,設定查詢條件,查詢入侵防禦的資訊。

查詢到ECS的入侵防禦事件,表示Cloud Firewall可以及時檢測阿里雲帳號A部署的BJ-VPC1-ECS1和BJ-VPC2-ECS2不安全的通訊,防止企業的資產被入侵。

說明因為已經配置了BJ-VPC1-ECS1到BJ-VPC2-ECS2的拒絕策略,BJ-VPC1-ECS1到BJ-VPC2-ECS2的流量命中了存取控制策略,此時,BJ-VPC1-ECS1到BJ-VPC2-ECS2的流量就不會在入侵防禦中顯示。

單擊詳情,在基本資料面板,查看目標攻擊事件的詳細資料。