WebサイトをWAFに追加すると、HTTP経由でWebサイトにアクセスできますが、HTTPS経由ではアクセスできません。 例えば、ウェブサイトを開くことができない場合、証明書が信頼できない場合、インターフェースが呼び出されない場合、または特定のタイプのデバイス、OS、またはアプリについてエラーが報告される場合がある。 このトピックでは、アクセスの問題をトラブルシューティングする方法について説明します。

WAFコンソールでHTTPSが選択されているかどうか、および必要な証明書がアップロードされているかどうかを確認する

WAFを使用してHTTPSサービスを保護するには、WAFコンソールでHTTPSを選択し、オリジンサーバーの証明書と秘密鍵と同じ証明書と秘密鍵をアップロードする必要があります。 Anti-DDoS Pro、Anti-DDoS Premium、Alibaba Cloud CDNなどの他のサービスと一緒にWAFを使用する場合は、証明書と秘密鍵をWAFにアップロードする必要があります。 他のサービスの証明書と秘密鍵はWAFでは有効になりません。 WAFの証明書と秘密鍵を別々にアップロードする必要があります。

証明書がWAFコンソールにアップロードされた後、設定を有効にするには最大5分かかります。 この期間中、アクセスの問題が発生する可能性があります。 WebサイトのDNSレコードをWAFに変更する前に、コンピューターのhostsファイルを変更し、ドメイン名の設定を確認することをお勧めします。 ドメイン名設定が有効であることを確認したら、WebサイトのDNSレコードをWAFに変更できます。 詳細については、「ドメイン名設定の確認」をご参照ください。

証明書チェーンが有効かどうかを確認する

無効な証明書チェーンは、HTTPSアクセスの問題の一般的な原因です。 ほとんどの場合、証明書サービスプロバイダーは、1つのサーバー証明書と1つ以上のルート証明機関 (CA) 証明書を含む有効な証明書チェーンを提供します。 次の図は、Alibaba Cloud SSL証明書を含む証明書チェーンを示しています。

有効な証明書チェーンがWAFにアップロードされていることを確認します。 複数の証明書を証明書チェーンに結合するには、証明書の内容を1つのファイルに連結します。 サーバー証明書が証明書チェーンの最上位にあり、その後にルート証明書が続くことを確認します。 次の例は、アップロードできる証明書チェーンの例を示しています。

-----BEGIN CERTIFICATE-----

……

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

……

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

……

-----END CERTIFICATE-----証明書チェーンが無効な場合、ブラウザは、証明書が信頼されていないことを求めるメッセージを画面に表示します。 この場合、Android携帯電話、特定のOS、または特定の種類のアプリからWebサイトにアクセスすると、環境によってはエラーが報告されます。

SSLインストールチェッカーなどのオンラインのサードパーティのテストツールを使用して、証明書チェーンが有効かどうかを確認できます。 詳細については、「SSLインストールチェッカー」をご参照ください。

オンラインのサードパーティのテストツールを使用して、Webサイトがマッピングされている宛先についてのみ、証明書チェーンのステータスを確認できます。 たとえば、WebサイトがWAFではなくオリジンサーバーにマップされている場合、オンラインのサードパーティのテストツールを使用してWAFの証明書チェーンが有効かどうかを確認することはできません。

サーバー名表示 (SNI) 互換性の問題が発生するかどうかを確認する

特定のタイプのクライアントまたはアプリがHTTPS経由でWebサイトにアクセスできず、エラーメッセージ「SSLハンドシェイク失敗 /エラー」または「証明書を信頼できません」が表示された場合、クライアントまたはアプリはSNIをサポートしていない可能性があります。 古いバージョンのAndroidを使用するクライアントと、古いバージョンのJavaを使用して開発されたアプリは、SNIと互換性がありません。 Internet Explorer、古い携帯電話、およびサードパーティの支払いシステム用のコールバックインターフェイスは、SNIと互換性がありません。

AlipayとWeChatのほとんどのブラウザ、アプリ、および支払いコールバックインターフェースはSNIをサポートしています。 WebサイトがオリジンサーバーにマップされているときにWebサイトにアクセスできますが、WebサイトがWAFにマップされているときにWebサイトにアクセスできない場合、SNI互換性の問題が発生します。 クライアントをアップグレードするか、Webサイトをオリジンサーバーにマップすることを推奨します。

詳細については、「SNI互換性から生じるHTTPSアクセス例外 ("証明書が信頼されていない") 」をご参照ください。

WebサイトがWindows Server 2003またはIIS6サーバーでホストされているかどうかを確認する

Windows Server 2003またはIIS6サーバーでホストされているWebサイトがWAFに追加された後、HTTPS経由でWebサイトにアクセスすると、HTTP 502ステータスコードが返されます。 システムのTLSバージョンと暗号スイートが古く、セキュリティ要件を満たしていないため、ステータスコードが返されます。 TLSおよび暗号スイートは、WAFのデフォルトのHTTPS back-to-originアルゴリズムと互換性がありません。 HTTPSリクエストをオリジンサーバーにリダイレクトできる機能は、ホストされているWindows Server 2003サーバーであるWebサイトではサポートされていません。 HTTPS WebサイトをWindows Server 2003サーバーでホストしないことをお勧めします。 安全な通信を確保するために、Windows Server 2008以降を実行するサーバーでWebサイトをホストすることをお勧めします。

Diffie-Hellman (DH) キーが長さの要件を満たしているかどうかを確認する

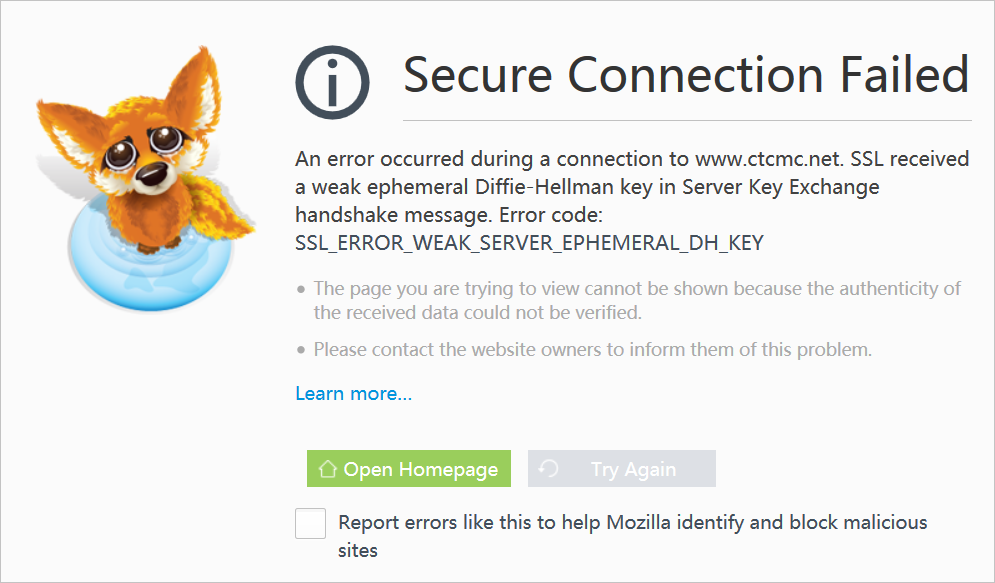

DHキーが長さの要件を満たすには短すぎる場合、キーは安全ではありません。 WAFはこのタイプのキーをサポートしていません。 Mozilla Firefox 51.0.1などの新しいバージョンのMozilla Firefoxを使用してWAFで保護されていないWebサイトにアクセスすると、次のようなエラーメッセージが表示されます。

この問題を解決するには、JDKなどの関連コンポーネントをアップグレードして、DHキーの長さが2048ビット以上になるようにします。

鍵の長さは、使用されるサーバ暗号化アルゴリズムによって決定される。 長さは、証明書の設定とは無関係である。 この問題を解決できない場合は、オリジンサーバー開発者に連絡するか、関連するソリューションを検索してください。 次のエラーメッセージに基づいて、関連するソリューションを検索できます。SSLルーチン: ssl3_check_cert_and_algorithm:dh key too small。

HTTPが選択されているかどうかを確認する

配信元サーバーでHTTPリクエストをHTTPSリクエストにリダイレクトする機能を有効にする場合は、WAFコンソールでHTTPとHTTPSを選択する必要があります。 この状況でHTTPまたはHTTPSのみを選択した場合、WAFはHTTPSリクエストを配信元サーバーに転送できず、エラーが報告されます。