このトピックでは、VPN ゲートウェイに関連付けられた Cloud Enterprise Network (CEN) と IPsec-VPN 接続を使用して、複数のリージョンのデータセンターを世界中の仮想プライベートクラウド (VPC) に接続する方法について説明します。

シナリオ

Alibaba Cloud アカウントにパブリック VPN ゲートウェイがない場合は、IPsec-VPN 接続を使用して世界中のネットワーク間の通信を有効にすることをお勧めします。

Alibaba Cloud アカウントに既にパブリック VPN ゲートウェイがある場合は、このトピックを参照して世界中のネットワーク間の通信を有効にしてください。

世界中に複数のデータセンターと VPC があるとします。VPN ゲートウェイに関連付けられた IPsec-VPN 接続を介してデータセンターを VPC に接続した後、VPC は VPN ゲートウェイに関連付けられている VPC とのみ通信できます。デフォルトでは、異なるリージョンの VPC とデータセンターは相互に通信できません。次の図は、異なるネットワーク間のネットワーク接続を示しています。

VPC1 は VPC2 と通信できません。

データセンター 1 は VPC1 と通信できます。データセンター 1 とデータセンター 2 は、同じ VPN ゲートウェイとの IPsec-VPN 接続を確立した後に相互に通信できます。データセンター 1 は、データセンター 3、データセンター 4、または VPC2 と通信できません。

データセンター 2 は VPC1 と通信できます。データセンター 1 とデータセンター 2 は、同じ VPN ゲートウェイとの IPsec-VPN 接続を確立した後に相互に通信できます。データセンター 2 は、データセンター 3、データセンター 4、または VPC2 と通信できません。

データセンター 3 は VPC2 と通信できます。データセンター 3 とデータセンター 4 は、同じ VPN ゲートウェイとの IPsec-VPN 接続を確立した後に相互に通信できます。データセンター 3 は、データセンター 1、データセンター 2、または VPC1 と通信できません。

データセンター 4 は VPC2 と通信できます。データセンター 3 とデータセンター 4 は、同じ VPN ゲートウェイとの IPsec-VPN 接続を確立した後に相互に通信できます。データセンター 4 は、データセンター 1、データセンター 2、または VPC1 と通信できません。

世界中のネットワーク間の通信を有効にする場合は、IPsec-VPN 接続を CEN と共に使用できます。CEN を使用すると、VPC 間で高品質、低レイテンシの接続を確立し、自動ルートアドバタイズと学習をサポートできます。これにより、リージョン間の VPC 通信が可能になり、ルート構成が簡素化されます。世界中のデータセンターは、VPC と CEN を使用して相互に通信することもできます。

データセンターと VPN ゲートウェイの間に IPsec-VPN 接続を確立する場合は、静的ルーティングを使用することをお勧めします。

背景情報

次の図は、VPN ゲートウェイと CEN に関連付けられた IPsec-VPN 接続を使用して、世界中のネットワーク間の通信を有効にする方法を示しています。上海に 2 つのデータセンター、シリコンバレーに 2 つのデータセンターがあるとします。VPC1 は中国 (上海) に作成され、VPC2 は米国 (シリコンバレー) に作成されます。Elastic Compute Service (ECS) インスタンスは、VPC1 と VPC2 にデプロイされます。ビジネス開発のため、データセンター 1、データセンター 2、データセンター 3、データセンター 4、VPC1、および VPC2 間の通信を有効にする必要があります。データセンター 1 とデータセンター 2 は上海にあり、データセンター 3 とデータセンター 4 はシリコンバレーにあります。

サブネット化

CIDR ブロックが互いに重複していないことを確認してください。

VPC サブネット化

VPC | リージョン | VPC CIDR ブロック | ECS インスタンス IP アドレス |

VPC1 | 中国 (上海) |

| ECS1 IP アドレス: 192.168.99.48 |

VPC2 | 米国 (シリコンバレー) |

| ECS2 IP アドレス: 10.0.10.33 |

データセンターのサブネット化

データセンター | リージョン | VPC と通信するための CIDR ブロック | オンプレミスゲートウェイの IP アドレス | 他のネットワークと通信するためのクライアント IP アドレス |

データセンター 1 | 中国 (上海) | 172.16.10.0/24 |

| 172.16.10.207 |

データセンター 2 | 中国 (上海) | 172.16.40.0/24 |

| 172.16.40.60 |

データセンター 3 | 米国 (シリコンバレー) | 10.10.10.0/24 |

| 10.10.10.201 |

データセンター 4 | 米国 (シリコンバレー) | 10.30.66.0/24 |

| 10.30.66.11 |

準備

VPC1 は中国 (上海) に作成され、VPC2 は米国 (シリコンバレー) に作成され、ECS インスタンスは両方の VPC にデプロイされます。詳細については、「IPv4 CIDR ブロックを使用して VPC を作成する」をご参照ください。

中国 (上海) と米国 (シリコンバレー) のそれぞれにパブリック VPN ゲートウェイが作成され、各 VPN ゲートウェイで IPsec-VPN が有効になっています。詳細については、「IPsec-VPN を有効にする」をご参照ください。

説明この例では、デュアルトンネルモードをサポートする VPN ゲートウェイが使用されています。VPN ゲートウェイがシングルトンネル IPsec-VPN 接続のみをサポートしている場合は、VPN ゲートウェイをアップグレードしてデュアルトンネルモードを有効にすることをお勧めします。デュアルトンネルモードは、クロスゾーンディザスタリカバリをサポートしています。詳細については、「VPN ゲートウェイをアップグレードしてデュアルトンネルモードを有効にする」をご参照ください。

次の表は、関連付けられた VPC と割り当てられた IP アドレスを含む、VPN ゲートウェイに関する情報を示しています。IP アドレスは、IPsec-VPN 接続を確立するために使用されます。

VPN ゲートウェイ名

リージョン

ゲートウェイタイプ

ネットワークタイプ

トンネルモード

関連付けられた VPC

VPN ゲートウェイ IP アドレス

VPN Gateway 1

中国 (上海)

標準

パブリック

デュアルトンネル

VPC1

IPsec-VPN 接続 1 の IP アドレス: 47.XX.XX.87

IPsec-VPN 接続 2 の IP アドレス: 47.XX.XX.78

VPN Gateway 2

米国 (シリコンバレー)

標準

パブリック

デュアルトンネル

VPC2

IPsec-VPN 接続 1 の IP アドレス: 47.XX.XX.207

IPsec-VPN 接続 2 の IP アドレス: 47.XX.XX.15

手順

ステップ 1: カスタマーゲートウェイを作成する

オンプレミスゲートウェイデバイスのパブリック IP アドレスを Alibaba Cloud に登録するには、カスタマーゲートウェイを作成する必要があります。データセンターは、登録済みのパブリック IP アドレスのみを使用して、Alibaba Cloud への IPsec-VPN 接続を確立できます。

VPN ゲートウェイコンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

説明接続するカスタマーゲートウェイと VPN ゲートウェイは、同じリージョンにデプロイする必要があります。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、次のパラメータを構成し、[OK] をクリックします。

8 つのカスタマーゲートウェイを作成し、4 つのオンプレミスゲートウェイの 8 つのパブリック IP アドレスを Alibaba Cloud に登録する必要があります。次の表では、主要なパラメータのみについて説明します。その他のパラメータにはデフォルト値を使用します。詳細については、「カスタマーゲートウェイを作成および管理する」をご参照ください。

カスタマーゲートウェイリージョン

カスタマーゲートウェイ名

カスタマーゲートウェイ IP アドレス

中国 (上海)

カスタマーゲートウェイ 1

この例では、オンプレミスゲートウェイ 1 にパブリック IP アドレス 1 47.XX.XX.23 が使用されています。

カスタマーゲートウェイ 2

この例では、オンプレミスゲートウェイ 1 にパブリック IP アドレス 2 47.XX.XX.32 が使用されています。

カスタマーゲートウェイ 3

この例では、オンプレミスゲートウェイ 2 にパブリック IP アドレス 1 47.XX.XX.69 が使用されています。

カスタマーゲートウェイ 4

この例では、オンプレミスゲートウェイ 2 にパブリック IP アドレス 2 47.XX.XX.71 が使用されています。

米国 (シリコンバレー)

カスタマーゲートウェイ 5

この例では、オンプレミスゲートウェイ 3 にパブリック IP アドレス 1 57.XX.XX.11 が使用されています。

カスタマーゲートウェイ 6

この例では、オンプレミスゲートウェイ 3 にパブリック IP アドレス 2 47.XX.XX.191 が使用されています。

カスタマーゲートウェイ 7

この例では、オンプレミスゲートウェイ 4 にパブリック IP アドレス 1 57.XX.XX.22 が使用されています。

カスタマーゲートウェイ 8

この例では、オンプレミスゲートウェイ 4 にパブリック IP アドレス 2 47.XX.XX.234 が使用されています。

ステップ 2: IPsec-VPN 接続を作成する

各 VPN ゲートウェイに 2 つの IPsec-VPN 接続を作成する必要があります。IPsec-VPN 接続を作成する場合は、トンネル暗号化アルゴリズムとピアデータセンターを指定する必要があります。各 IPsec-VPN 接続は、1 つのデータセンターに対応しています。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲゲートウェイのバインド] をクリックします。

[IPsec-VPN 接続 (VPN) の作成] ページで、次のパラメータを構成し、[OK] をクリックします。

次の表では、主要なパラメータのみについて説明します。その他のパラメータにはデフォルト値を使用します。詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

パラメータ

IPsec-VPN 接続 1

IPsec-VPN 接続 2

IPsec-VPN 接続 3

IPsec-VPN 接続 4

名前

この例では IPsec1 が使用されています。

この例では IPsec2 が使用されています。

この例では IPsec3 が使用されています。

この例では IPsec4 が使用されています。

リージョン

中国 (上海)

中国 (上海)

米国 (シリコンバレー)

米国 (シリコンバレー)

VPN ゲートウェイのバインド

VPN Gateway 1 を選択します。

VPN Gateway 1 を選択します。

VPN Gateway 2 を選択します。

VPN Gateway 2 を選択します。

ルーティングモード

複数の CIDR ブロックが相互に通信する必要があるため、宛先ルーティングモード が選択されています。

今すぐ有効化

この例では、デフォルト値 はい が選択されています。IPsec ネゴシエーションは、IPsec-VPN 接続が作成された直後に開始されます。

トンネル 1

カスタマーゲートウェイ

カスタマーゲートウェイ 1 を選択します。

カスタマーゲートウェイ 3 を選択します。

カスタマーゲートウェイ 5 を選択します。

カスタマーゲートウェイ 7 を選択します。

事前共有鍵

重要IPsec-VPN 接続とピアゲートウェイデバイスは、同じ事前共有鍵を使用する必要があります。そうでない場合、システムは IPsec-VPN 接続を確立できません。

この例では fddsFF111**** が使用されています。

この例では fddsFF333**** が使用されています。

この例では fddsFF555**** が使用されています。

この例では fddsFF777**** が使用されています。

暗号化の構成

次のパラメータを除き、パラメータのデフォルト値を使用します。

IKE 構成 セクションの DH グループ パラメータを group14 に設定します。

IPsec 構成 セクションの DH グループ パラメータを group14 に設定します。

説明IPsec 接続の暗号化構成がオンプレミスゲートウェイデバイスの暗号化構成と同じになるように、オンプレミスゲートウェイデバイスに基づいて暗号化パラメータを選択する必要があります。

トンネル 2

カスタマーゲートウェイ

カスタマーゲートウェイ 2 を選択します。

カスタマーゲートウェイ 4 を選択します。

カスタマーゲートウェイ 6 を選択します。

カスタマーゲートウェイ 8 を選択します。

事前共有鍵

この例では fddsFF222**** が使用されています。

この例では fddsFF444**** が使用されています。

この例では fddsFF666**** が使用されています。

この例では fddsFF888**** が使用されています。

暗号化の構成

次のパラメータを除き、パラメータのデフォルト値を使用します。

IKE 構成 セクションの DH グループ パラメータを group14 に設定します。

IPsec 構成 セクションの DH グループ パラメータを group14 に設定します。

説明IPsec 接続の暗号化構成がオンプレミスゲートウェイデバイスの暗号化構成と同じになるように、オンプレミスゲートウェイデバイスに基づいて暗号化パラメータを選択する必要があります。

作成済み メッセージで、[OK] をクリックします。

IPsec 接続 ページで、作成した IPsec-VPN 接続を見つけて、アクション 列の ピア構成の生成 をクリックします。

IPsec ピアの構成は、IPsec-VPN 接続を作成するときに追加する必要がある VPN 構成を指します。この例では、VPN 構成をデータセンターのゲートウェイデバイスに追加する必要があります。

[IPsec 接続構成] ダイアログボックスで、構成をコピーしてオンプレミスマシンに保存します。構成は、データセンターのゲートウェイデバイスを構成するときに必要です。

次の表は、VPC、VPN ゲートウェイ、IPsec-VPN 接続、データセンター、およびカスタマーゲートウェイ間の関係を示しています。

VPC

VPN ゲートウェイ

IPsec-VPN 接続

トンネル

トンネルに関連付けられたカスタマーゲートウェイ

ピアデータセンター

VPC1

VPN Gateway 1

IPsec-VPN 接続 1

アクティブトンネル

カスタマーゲートウェイ 1

データセンター 1

スタンバイトンネル

カスタマーゲートウェイ 2

IPsec-VPN 接続 2

アクティブトンネル

カスタマーゲートウェイ 3

データセンター 2

スタンバイトンネル

カスタマーゲートウェイ 4

VPC2

VPN Gateway 2

IPsec-VPN 接続 3

アクティブトンネル

カスタマーゲートウェイ 5

データセンター 3

スタンバイトンネル

カスタマーゲートウェイ 6

IPsec-VPN 接続 4

アクティブトンネル

カスタマーゲートウェイ 7

データセンター 4

スタンバイトンネル

カスタマーゲートウェイ 8

ステップ 3: VPN ゲートウェイのルートを構成する

IPsec-VPN 接続を作成した後、VPN ゲートウェイでデータセンターを指すルートを追加する必要があります。この例では、宛先ルーティングモードが選択されています。詳細については、「VPN ゲートウェイのルートを構成する」をご参照ください。

左側のナビゲーションウィンドウで、 を選択します。

トップメニューバーで、VPN ゲートウェイのリージョンを選択します。

VPN Gateway ページで、管理する VPN ゲートウェイの ID をクリックします。

宛先ベースルーティング タブで、[ルートエントリの追加] をクリックします。

[ルートエントリの追加] パネルで、次のパラメータを構成し、[OK] をクリックします。

VPN Gateway 1 で、データセンター 1 とデータセンター 2 を指すルートを追加します。VPN Gateway 2 で、データセンター 3 とデータセンター 4 を指すルートを追加します。

パラメータ

VPN Gateway 1

VPN Gateway 2

宛先 CIDR ブロック

データセンター 1 の CIDR ブロック 172.16.10.0/24 を入力します。

データセンター 2 の CIDR ブロック 172.16.40.0/24 を入力します。

データセンター 3 の CIDR ブロック 10.10.0.0/16 を入力します。

データセンター 4 の CIDR ブロック 10.30.0.0/16 を入力します。

ネクストホップタイプ

この例では、IPsec 接続 が選択されています。

この例では、IPsec 接続 が選択されています。

この例では、IPsec 接続 が選択されています。

IPsec-VPN 接続 を選択します。

ネクストホップ

IPsec-VPN 接続 1 を選択します。

IPsec-VPN 接続 2 を選択します。

IPsec-VPN 接続 3 を選択します。

IPsec-VPN 接続 4 を選択します。

VPC にアドバタイズ

デフォルト値 はい を使用します。

宛先ベースのルートが追加されると、データセンター 1 とデータセンター 2 のルートが VPC1 のシステムルートテーブルに自動的にアドバタイズされます。

デフォルト値 はい を使用します。

宛先ベースのルートが追加されると、データセンター 3 とデータセンター 4 のルートが VPC2 のシステムルートテーブルに自動的にアドバタイズされます。

ステップ 4: オンプレミスゲートウェイを構成する

上記の手順を完了した後、データセンターのゲートウェイデバイスに VPN とルーティングの構成を追加して、ゲートウェイデバイスが IPsec-VPN 接続に接続できるようにする必要があります。その後、ネットワークトラフィックはデフォルトでアクティブトンネルから他のネットワークに送信されます。アクティブトンネルがダウンした場合、スタンバイトンネルが自動的に引き継ぎます。

この例では、ソフトウェア Adaptive Security Appliance (ASA) 9.19.1 を使用して、Cisco ファイアウォールの構成方法について説明します。コマンドは、ソフトウェアのバージョンによって異なる場合があります。操作中は、実際の環境に基づいて、ドキュメントまたはベンダーに相談してください。詳細については、「ローカルゲートウェイを構成する」をご参照ください。

次のコンテンツには、サードパーティ製品の情報が含まれています。これは参照用です。Alibaba Cloud は、サードパーティ製品のパフォーマンスと信頼性、またはこれらの製品を使用して実行される操作の潜在的な影響について、保証またはその他の形式のコミットメントを行いません。

オンプレミスゲートウェイデバイス 1 を構成する

Cisco ファイアウォールの CLI にログオンし、構成モードに入ります。

ciscoasa> enable Password: ******** # イネーブルモードに入るためのパスワードを入力します。 ciscoasa# configure terminal # 構成モードに入ります。 ciscoasa(config)#インターネットアクセスのためのインターフェース構成とルート構成を表示します。

Cisco ファイアウォールでインターフェースが構成され、有効になっていることを確認します。この例では、次のインターフェース構成が使用されています。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 # GigabitEthernet 0/0 インターフェースの名前。 security-level 0 ip address 47.XX.XX.23 255.255.255.255 # GigabitEthernet 0/0 インターフェースのパブリック IP アドレス。 ! interface GigabitEthernet0/1 # データセンターに接続するインターフェース。 nameif private # GigabitEthernet 0/1 インターフェースの名前。 security-level 100 # データセンターに接続するプライベートインターフェースのセキュリティレベル。これは、パブリックインターフェースのセキュリティレベルよりも低くなっています。 ip address 172.16.10.217 255.255.255.0 # GigabitEthernet 0/1 インターフェースの IP アドレス。 ! interface GigabitEthernet0/2 nameif outside2 # GigabitEthernet 0/2 インターフェースの名前。 security-level 0 ip address 47.XX.XX.32 255.255.255.255 # GigabitEthernet 0/2 インターフェースのパブリック IP アドレス。 ! route outside1 47.XX.XX.87 255.255.255.255 192.XX.XX.172 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route outside2 47.XX.XX.78 255.255.255.255 192.XX.XX.158 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route private 172.16.10.0 255.255.255.0 172.16.10.216 # データセンターを指すルート。パブリックインターフェースで IKEv2 機能を有効にします。

crypto ikev2 enable outside1 crypto ikev2 enable outside2IKEv2 ポリシーを作成し、Cisco ファイアウォールで IKE フェーズの認証アルゴリズム、暗号化アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IKE フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IKE フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ikev2 policy 10 encryption aes # 暗号化アルゴリズムを指定します。 integrity sha # 認証アルゴリズムを指定します。 group 14 # DH グループを指定します。 prf sha # prf パラメータの値は、integrity パラメータの値と同じである必要があります。デフォルトでは、これらの値は Alibaba Cloud で同じです。 lifetime seconds 86400 # SA ライフタイムを指定します。IPsec プロポーザルとプロファイルを作成し、Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IPsec フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロポーザルを作成します。 protocol esp encryption aes # 暗号化アルゴリズムを指定します。Alibaba Cloud では Encapsulating Security Payload (ESP) プロトコルが使用されています。したがって、ESP プロトコルを使用します。 protocol esp integrity sha-1 # 認証アルゴリズムを指定します。Alibaba Cloud では ESP プロトコルが使用されています。したがって、ESP プロトコルを使用します。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロファイルを作成し、作成したプロポーザルを適用します。 set ikev2 local-identity address # ローカル ID の形式を IP アドレスに設定します。これは、Alibaba Cloud のリモート ID の形式と同じです。 set pfs group14 # Perfect Forward Secrecy (PFS) と DH グループを指定します。 set security-association lifetime seconds 86400 # 時間ベースの SA ライフタイムを指定します。 set security-association lifetime kilobytes unlimited # トラフィックベースの SA ライフタイムを無効にします。トンネルグループを作成し、トンネルの事前共有鍵を指定します。これは Alibaba Cloud 側と同じである必要があります。

tunnel-group 47.XX.XX.87 type ipsec-l2l # トンネル 1 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.87 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF111**** # トンネル 1 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF111**** # トンネル 1 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 ! tunnel-group 47.XX.XX.78 type ipsec-l2l # トンネル 2 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.78 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF222**** # トンネル 2 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF222**** # トンネル 2 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 !トンネルインターフェースを作成します。

interface Tunnel1 # トンネル 1 のインターフェースを作成します。 nameif ALIYUN1 ip address 169.254.10.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside1 # GigabitEthernet 0/0 インターフェースの IP アドレスをトンネル 1 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.87 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスをトンネル 1 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 1 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 1 のインターフェースを有効にします。 ! interface Tunnel2 # トンネル 2 のインターフェースを作成します。 nameif ALIYUN2 ip address 169.254.20.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside2 # GigabitEthernet 0/2 インターフェースの IP アドレスをトンネル 2 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.78 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスをトンネル 2 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 2 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 2 のインターフェースを有効にします。 !他のネットワークを指す静的ルートを構成します。

データセンター 1 からのトラフィックが優先的にトンネル 1 のインターフェースを介して転送されるように指定します。このルートは優先度が高くなっています。 route ALIYUN1 172.16.40.0 255.255.255.0 47.XX.XX.87 4 # データセンター 2 を指すルート。 route ALIYUN1 10.30.0.0 255.255.0.0 47.XX.XX.87 4 # データセンター 4 を指すルート。 route ALIYUN1 10.10.0.0 255.255.0.0 47.XX.XX.87 4 # データセンター 3 を指すルート。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.87 4 # VPC2 を指すルート。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.87 4 # VPC1 を指すルート。 データセンター 1 からのトラフィックが優先的にトンネル 2 のインターフェースを介して転送されるように指定します。このルートの優先度は、トンネル 1 を指すルートの優先度よりも低くなっています。 route ALIYUN2 172.16.40.0 255.255.255.0 47.XX.XX.78 5 route ALIYUN2 10.30.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.10.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.78 5データセンター 1 のクライアントが Cisco ファイアウォールを介して他のネットワークにアクセスできるように、データセンター 1 にルートを構成します。

オンプレミスゲートウェイ 2 を構成する

Cisco ファイアウォールの CLI にログオンし、構成モードに入ります。

ciscoasa> enable Password: ******** # イネーブルモードに入るためのパスワードを入力します。 ciscoasa# configure terminal # 構成モードに入ります。 ciscoasa(config)#インターネットアクセスのためのインターフェース構成とルート構成を表示します。

Cisco ファイアウォールでインターフェースが構成され、有効になっていることを確認します。この例では、次のインターフェース構成が使用されています。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 # GigabitEthernet 0/0 インターフェースの名前。 security-level 0 ip address 47.XX.XX.69 255.255.255.255 # GigabitEthernet 0/0 インターフェースのパブリック IP アドレス。 ! interface GigabitEthernet0/1 # データセンターに接続するインターフェース。 nameif private # GigabitEthernet 0/1 インターフェースの名前。 security-level 100 # データセンターに接続するプライベートインターフェースのセキュリティレベル。これは、パブリックインターフェースのセキュリティレベルよりも低くなっています。 ip address 172.16.40.217 255.255.255.0 # GigabitEthernet 0/1 インターフェースの IP アドレス。 ! interface GigabitEthernet0/2 nameif outside2 # GigabitEthernet 0/2 インターフェースの名前。 security-level 0 ip address 47.XX.XX.71 255.255.255.255 # GigabitEthernet 0/2 インターフェースのパブリック IP アドレス。 ! route outside1 47.XX.XX.87 255.255.255.255 192.XX.XX.172 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route outside2 47.XX.XX.78 255.255.255.255 192.XX.XX.158 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route private 172.16.40.0 255.255.255.0 172.16.40.216 # データセンターを指すルート。パブリックインターフェースで IKEv2 機能を有効にします。

crypto ikev2 enable outside1 crypto ikev2 enable outside2IKEv2 ポリシーを作成し、Cisco ファイアウォールで IKE フェーズの認証アルゴリズム、暗号化アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IKE フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IKE フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ikev2 policy 10 encryption aes # 暗号化アルゴリズムを指定します。 integrity sha # 認証アルゴリズムを指定します。 group 14 # DH グループを指定します。 prf sha # prf パラメータの値は、integrity パラメータの値と同じである必要があります。デフォルトでは、これらの値は Alibaba Cloud で同じです。 lifetime seconds 86400 # SA ライフタイムを指定します。IPsec プロポーザルとプロファイルを作成し、Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IPsec フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロポーザルを作成します。 protocol esp encryption aes # 暗号化アルゴリズムを指定します。Alibaba Cloud では Encapsulating Security Payload (ESP) プロトコルが使用されています。したがって、ESP プロトコルを使用します。 protocol esp integrity sha-1 # 認証アルゴリズムを指定します。Alibaba Cloud では ESP プロトコルが使用されています。したがって、ESP プロトコルを使用します。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロファイルを作成し、作成したプロポーザルを適用します。 set ikev2 local-identity address # ローカル ID の形式を IP アドレスに設定します。これは、Alibaba Cloud のリモート ID の形式と同じです。 set pfs group14 # Perfect Forward Secrecy (PFS) と DH グループを指定します。 set security-association lifetime seconds 86400 # 時間ベースの SA ライフタイムを指定します。 set security-association lifetime kilobytes unlimited # トラフィックベースの SA ライフタイムを無効にします。トンネルグループを作成し、トンネルの事前共有鍵を指定します。これは Alibaba Cloud 側と同じである必要があります。

tunnel-group 47.XX.XX.87 type ipsec-l2l # トンネル 1 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.87 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF333**** # トンネル 1 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF333**** # トンネル 1 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 ! tunnel-group 47.XX.XX.78 type ipsec-l2l # トンネル 2 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.78 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF444**** # トンネル 2 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF444**** # トンネル 2 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 !トンネルインターフェースを作成します。

interface Tunnel1 # トンネル 1 のインターフェースを作成します。 nameif ALIYUN1 ip address 169.254.11.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside1 # GigabitEthernet 0/0 インターフェースの IP アドレスをトンネル 1 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.87 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスをトンネル 1 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 1 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 1 のインターフェースを有効にします。 ! interface Tunnel2 # トンネル 2 のインターフェースを作成します。 nameif ALIYUN2 ip address 169.254.21.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside2 # GigabitEthernet 0/2 インターフェースの IP アドレスをトンネル 2 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.78 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスをトンネル 2 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 2 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 2 のインターフェースを有効にします。 !他のネットワークを指す静的ルートを構成します。

データセンター 2 からのトラフィックが優先的にトンネル 1 のインターフェースを介して転送されるように指定します。このルートは優先度が高くなっています。 route ALIYUN1 172.16.10.0 255.255.255.0 47.XX.XX.87 4 # データセンター 1 を指すルート。 route ALIYUN1 10.30.0.0 255.255.0.0 47.XX.XX.87 4 # データセンター 4 を指すルート。 route ALIYUN1 10.10.0.0 255.255.0.0 47.XX.XX.87 4 # データセンター 3 を指すルート。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.87 4 # VPC2 を指すルート。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.87 4 # VPC1 を指すルート。 データセンター 2 からのトラフィックが優先的にトンネル 2 のインターフェースを介して転送されるように指定します。このルートの優先度は、トンネル 1 を指すルートの優先度よりも低くなっています。 route ALIYUN2 172.16.10.0 255.255.255.0 47.XX.XX.78 5 route ALIYUN2 10.30.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.10.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.78 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.78 5データセンター 2 のクライアントが Cisco ファイアウォールを介して他のネットワークにアクセスできるように、データセンター 2 にルートを構成します。

オンプレミスゲートウェイデバイス 3 の構成例

Cisco ファイアウォールの CLI にログオンし、構成モードに入ります。

ciscoasa> enable Password: ******** # イネーブルモードに入るためのパスワードを入力します。 ciscoasa# configure terminal # 構成モードに入ります。 ciscoasa(config)#インターネットアクセスのためのインターフェース構成とルート構成を表示します。

Cisco ファイアウォールでインターフェースが構成され、有効になっていることを確認します。この例では、次のインターフェース構成が使用されています。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 # GigabitEthernet 0/0 インターフェースの名前。 security-level 0 ip address 57.XX.XX.11 255.255.255.255 # GigabitEthernet 0/0 インターフェースのパブリック IP アドレス。 ! interface GigabitEthernet0/1 # データセンターに接続するインターフェース。 nameif private # GigabitEthernet 0/1 インターフェースの名前。 security-level 100 # データセンターに接続するプライベートインターフェースのセキュリティレベル。これは、パブリックインターフェースのセキュリティレベルよりも低くなっています。 ip address 10.10.10.217 255.255.255.0 # GigabitEthernet 0/1 インターフェースの IP アドレス。 ! interface GigabitEthernet0/2 nameif outside2 # GigabitEthernet 0/2 インターフェースの名前。 security-level 0 ip address 57.XX.XX.191 255.255.255.255 # GigabitEthernet 0/2 インターフェースのパブリック IP アドレス。 ! route outside1 47.XX.XX.207 255.255.255.255 192.XX.XX.172 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route outside2 47.XX.XX.15 255.255.255.255 192.XX.XX.158 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route private 10.10.10.0 255.255.255.0 10.10.10.216 # データセンターを指すルート。パブリックインターフェースで IKEv2 機能を有効にします。

crypto ikev2 enable outside1 crypto ikev2 enable outside2IKEv2 ポリシーを作成し、Cisco ファイアウォールで IKE フェーズの認証アルゴリズム、暗号化アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IKE フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IKE フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ikev2 policy 10 encryption aes # 暗号化アルゴリズムを指定します。 integrity sha # 認証アルゴリズムを指定します。 group 14 # DH グループを指定します。 prf sha # prf パラメータの値は、integrity パラメータの値と同じである必要があります。デフォルトでは、これらの値は Alibaba Cloud で同じです。 lifetime seconds 86400 # SA ライフタイムを指定します。IPsec プロポーザルとプロファイルを作成し、Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IPsec フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロポーザルを作成します。 protocol esp encryption aes # 暗号化アルゴリズムを指定します。Alibaba Cloud では Encapsulating Security Payload (ESP) プロトコルが使用されています。したがって、ESP プロトコルを使用します。 protocol esp integrity sha-1 # 認証アルゴリズムを指定します。Alibaba Cloud では ESP プロトコルが使用されています。したがって、ESP プロトコルを使用します。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロファイルを作成し、作成したプロポーザルを適用します。 set ikev2 local-identity address # ローカル ID の形式を IP アドレスに設定します。これは、Alibaba Cloud のリモート ID の形式と同じです。 set pfs group14 # Perfect Forward Secrecy (PFS) と DH グループを指定します。 set security-association lifetime seconds 86400 # 時間ベースの SA ライフタイムを指定します。 set security-association lifetime kilobytes unlimited # トラフィックベースの SA ライフタイムを無効にします。トンネルグループを作成し、トンネルの事前共有鍵を指定します。これは Alibaba Cloud 側と同じである必要があります。

tunnel-group 47.XX.XX.207 type ipsec-l2l # トンネル 1 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.207 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF555**** # トンネル 1 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF555**** # トンネル 1 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 ! tunnel-group 47.XX.XX.XX.15 type ipsec-l2l # トンネル 2 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.15 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF666**** # トンネル 2 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF666**** # トンネル 2 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 !トンネルインターフェースを作成します。

interface Tunnel1 # トンネル 1 のインターフェースを作成します。 nameif ALIYUN1 ip address 169.254.12.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside1 # GigabitEthernet 0/0 インターフェースの IP アドレスをトンネル 1 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.207 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスをトンネル 1 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 1 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 1 のインターフェースを有効にします。 ! interface Tunnel2 # トンネル 2 のインターフェースを作成します。 nameif ALIYUN2 ip address 169.254.22.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside2 # GigabitEthernet 0/2 インターフェースの IP アドレスをトンネル 2 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.15 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスをトンネル 2 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 2 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 2 のインターフェースを有効にします。 !他のネットワークを指す静的ルートを構成します。

データセンター 3 からのトラフィックが優先的にトンネル 1 のインターフェースを介して転送されるように指定します。このルートは優先度が高くなっています。 route ALIYUN1 172.16.40.0 255.255.255.0 47.XX.XX.207 4 # データセンター 2 を指すルート。 route ALIYUN1 10.30.0.0 255.255.0.0 47.XX.XX.207 4 # データセンター 4 を指すルート。 route ALIYUN1 172.16.10.0 255.255.255.0 47.XX.XX.207 4 # データセンター 1 を指すルート。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.207 4 # VPC2 を指すルート。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.207 4 # VPC1 を指すルート。 データセンター 3 からのトラフィックが優先的にトンネル 2 のインターフェースを介して転送されるように指定します。このルートの優先度は、トンネル 1 を指すルートの優先度よりも低くなっています。 route ALIYUN2 172.16.40.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.30.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 172.16.10.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.15 5データセンター 3 のクライアントが Cisco ファイアウォールを介して他のネットワークにアクセスできるように、データセンター 3 にルートを構成します。

オンプレミスゲートウェイ 4 を構成する

Cisco ファイアウォールの CLI にログオンし、構成モードに入ります。

ciscoasa> enable Password: ******** # イネーブルモードに入るためのパスワードを入力します。 ciscoasa# configure terminal # 構成モードに入ります。 ciscoasa(config)#インターネットアクセスのためのインターフェース構成とルート構成を表示します。

Cisco ファイアウォールでインターフェースが構成され、有効になっていることを確認します。この例では、次のインターフェース構成が使用されています。

ciscoasa(config)# show running-config interface ! interface GigabitEthernet0/0 nameif outside1 # GigabitEthernet 0/0 インターフェースの名前。 security-level 0 ip address 57.XX.XX.22 255.255.255.255 # GigabitEthernet 0/0 インターフェースのパブリック IP アドレス。 ! interface GigabitEthernet0/1 # データセンターに接続するインターフェース。 nameif private # GigabitEthernet 0/1 インターフェースの名前。 security-level 100 # データセンターに接続するプライベートインターフェースのセキュリティレベル。これは、パブリックインターフェースのセキュリティレベルよりも低くなっています。 ip address 10.30.66.217 255.255.255.0 # GigabitEthernet 0/1 インターフェースの IP アドレス。 ! interface GigabitEthernet0/2 nameif outside2 # GigabitEthernet 0/2 インターフェースの名前。 security-level 0 ip address 57.XX.XX.234 255.255.255.255 # GigabitEthernet 0/2 インターフェースのパブリック IP アドレス。 ! route outside1 47.XX.XX.207 255.255.255.255 192.XX.XX.172 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route outside2 47.XX.XX.15 255.255.255.255 192.XX.XX.158 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスにアクセスするためのルート。ネクストホップはパブリック IP アドレスです。 route private 10.30.66.0 255.255.255.0 10.30.66.216 # データセンターを指すルート。パブリックインターフェースで IKEv2 機能を有効にします。

crypto ikev2 enable outside1 crypto ikev2 enable outside2IKEv2 ポリシーを作成し、Cisco ファイアウォールで IKE フェーズの認証アルゴリズム、暗号化アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IKE フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IKE フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ikev2 policy 10 encryption aes # 暗号化アルゴリズムを指定します。 integrity sha # 認証アルゴリズムを指定します。 group 14 # DH グループを指定します。 prf sha # prf パラメータの値は、integrity パラメータの値と同じである必要があります。デフォルトでは、これらの値は Alibaba Cloud で同じです。 lifetime seconds 86400 # SA ライフタイムを指定します。IPsec プロポーザルとプロファイルを作成し、Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、DH グループ、および SA ライフタイムを指定します。値は Alibaba Cloud の値と同じである必要があります。

重要Alibaba Cloud で IPsec-VPN 接続を構成する場合、IPsec フェーズの 暗号化アルゴリズム、認証アルゴリズム、および DH グループ には 1 つの値のみを指定できます。Cisco ファイアウォールで IPsec フェーズの暗号化アルゴリズム、認証アルゴリズム、および DH グループに 1 つの値のみを指定することをお勧めします。値は Alibaba Cloud の値と同じである必要があります。

crypto ipsec ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロポーザルを作成します。 protocol esp encryption aes # 暗号化アルゴリズムを指定します。Alibaba Cloud では Encapsulating Security Payload (ESP) プロトコルが使用されています。したがって、ESP プロトコルを使用します。 protocol esp integrity sha-1 # 認証アルゴリズムを指定します。Alibaba Cloud では ESP プロトコルが使用されています。したがって、ESP プロトコルを使用します。 crypto ipsec profile ALIYUN-PROFILE set ikev2 ipsec-proposal ALIYUN-PROPOSAL # IPsec プロファイルを作成し、作成したプロポーザルを適用します。 set ikev2 local-identity address # ローカル ID の形式を IP アドレスに設定します。これは、Alibaba Cloud のリモート ID の形式と同じです。 set pfs group14 # Perfect Forward Secrecy (PFS) と DH グループを指定します。 set security-association lifetime seconds 86400 # 時間ベースの SA ライフタイムを指定します。 set security-association lifetime kilobytes unlimited # トラフィックベースの SA ライフタイムを無効にします。トンネルグループを作成し、トンネルの事前共有鍵を指定します。これは Alibaba Cloud 側と同じである必要があります。

tunnel-group 47.XX.XX.207 type ipsec-l2l # トンネル 1 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.207 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF777**** # トンネル 1 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF777**** # トンネル 1 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 ! tunnel-group 47.XX.XX.15 type ipsec-l2l # トンネル 2 のカプセル化モード l2l を指定します。 tunnel-group 47.XX.XX.15 ipsec-attributes ikev2 remote-authentication pre-shared-key fddsFF888**** # トンネル 2 のピア事前共有鍵を指定します。これは Alibaba Cloud 側の事前共有鍵です。 ikev2 local-authentication pre-shared-key fddsFF888**** # トンネル 2 のローカル事前共有鍵を指定します。これは Alibaba Cloud と同じである必要があります。 !トンネルインターフェースを作成します。

interface Tunnel1 # トンネル 1 のインターフェースを作成します。 nameif ALIYUN1 ip address 169.254.13.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside1 # GigabitEthernet 0/0 インターフェースの IP アドレスをトンネル 1 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.207 # Alibaba Cloud 上のトンネル 1 のパブリック IP アドレスをトンネル 1 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 1 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 1 のインターフェースを有効にします。 ! interface Tunnel2 # トンネル 2 のインターフェースを作成します。 nameif ALIYUN2 ip address 169.254.23.2 255.255.255.252 # インターフェースの IP アドレスを指定します。 tunnel source interface outside2 # GigabitEthernet 0/2 インターフェースの IP アドレスをトンネル 2 のソースアドレスとして指定します。 tunnel destination 47.XX.XX.15 # Alibaba Cloud 上のトンネル 2 のパブリック IP アドレスをトンネル 2 の宛先アドレスとして指定します。 tunnel mode ipsec ipv4 tunnel protection ipsec profile ALIYUN-PROFILE # トンネル 2 に IPsec プロファイル ALIYUN-PROFILE を適用します。 no shutdown # トンネル 2 のインターフェースを有効にします。 !他のネットワークを指す静的ルートを構成します。

データセンター 4 からのトラフィックが優先的にトンネル 1 のインターフェースを介して転送されるように指定します。このルートは優先度が高くなっています。 route ALIYUN1 172.16.40.0 255.255.255.0 47.XX.XX.207 4 # データセンター 2 を指すルート。 route ALIYUN1 10.10.0.0 255.255.0.0 47.XX.XX.207 4 # データセンター 3 を指すルート。 route ALIYUN1 172.16.10.0 255.255.255.0 47.XX.XX.207 4 # データセンター 1 を指すルート。 route ALIYUN1 10.0.0.0 255.255.0.0 47.XX.XX.207 4 # VPC2 を指すルート。 route ALIYUN1 192.168.99.0 255.255.255.0 47.XX.XX.207 4 # VPC1 を指すルート。 データセンター 4 からのトラフィックが優先的にトンネル 2 のインターフェースを介して転送されるように指定します。このルートの優先度は、トンネル 1 を指すルートの優先度よりも低くなっています。 route ALIYUN2 172.16.40.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.10.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 172.16.10.0 255.255.255.0 47.XX.XX.15 5 route ALIYUN2 10.0.0.0 255.255.0.0 47.XX.XX.15 5 route ALIYUN2 192.168.99.0 255.255.255.0 47.XX.XX.15 5データセンター 4 のクライアントが Cisco ファイアウォールを介して他のネットワークにアクセスできるように、データセンター 4 にルートを構成します。

上記の手順を完了すると、データセンター 1、データセンター 2、および VPC1 は相互に通信できます。データセンター 3、データセンター 4、および VPC2 は相互に通信できます。ただし、データセンター 1、データセンター 2、および VPC1 は、データセンター 3、データセンター 4、および VPC2 と通信できません。

ステップ 5: CEN を構成する

CEN を使用して、データセンター 1、データセンター 2、VPC1、データセンター 3、データセンター 4、および VPC2 間の通信を有効にします。

Cloud Enterprise Network (CEN) インスタンスを作成します。詳細については、「CEN インスタンスを作成する」をご参照ください。

中国 (上海) リージョンと米国 (シリコンバレー) リージョンのそれぞれに転送ルータを作成します。詳細については、「転送ルータを作成する」をご参照ください。

転送ルータを作成する場合は、デフォルト設定を使用します。

VPC 接続を作成します。

VPC1 を中国 (上海) の転送ルータに関連付け、VPC2 を米国 (シリコンバレー) の転送ルータに関連付けます。

CEN の詳細ページで、 タブをクリックします。中国 (上海) リージョンの転送ルータを見つけて、アクション 列の 接続の作成 をクリックします。

ピアネットワークインスタンスとの接続 ページで、次のパラメータを設定し、[OK] をクリックします。

次の表では、主要なパラメータのみについて説明します。その他のパラメータにはデフォルト値を使用します。詳細については、「Enterprise Edition 転送ルータを使用して VPC 接続を作成する」をご参照ください。

パラメータ

VPC1

VPC2

インスタンスタイプ

仮想プライベートクラウド (VPC) を選択します。

リージョン

中国 (上海) を選択します。

この例では、米国 (シリコンバレー) が選択されています。

リソースオーナー ID

現在のアカウント を選択します。

アタッチメント名

この例では、VPC1_Connection が使用されています。

この例では、VPC2_Connection が使用されています。

ネットワークインスタンス

VPC1 を選択します。

VPC2 を選択します。

vSwitch

この例では、ゾーン E で vSwitch1 が選択され、ゾーン F で vSwitch2 が選択されています。

選択した各 vSwitch にアイドル状態の IP アドレスがあることを確認してください。VPC に転送ルータでサポートされているゾーンに vSwitch がない場合、または vSwitch にアイドル状態の IP アドレスがない場合は、新しい vSwitch を作成する必要があります。詳細については、「vSwitch を作成および管理する」をご参照ください。

この例では、ゾーン A で vSwitch1 が選択され、ゾーン B で vSwitch2 が選択されています。

選択した各 vSwitch にアイドル状態の IP アドレスがあることを確認してください。VPC に転送ルータでサポートされているゾーンに vSwitch がない場合、または vSwitch にアイドル状態の IP アドレスがない場合は、新しい vSwitch を作成する必要があります。詳細については、「vSwitch を作成および管理する」をご参照ください。

詳細設定

この例では、デフォルト設定が使用されています。

リージョン間接続を作成します。

VPC1 と VPC2 は異なるリージョンにあります。VPC1 と VPC2 間の通信を有効にするには、リージョン間接続を作成する必要があります。

CEN インスタンスの詳細ページで、 を選択し、リージョン間通信の帯域幅を割り当てる をクリックします。

ピアネットワークインスタンスとの接続 ページで、次のパラメータを設定し、[OK] をクリックします。

パラメータ

説明

インスタンスタイプ

この例では、リージョン間接続 が選択されています。

リージョン

中国 (上海) を選択します。

ピアリージョン

米国 (シリコンバレー) を選択します。

帯域幅割り当てモード

データ転送ごとの支払い を選択します。データ転送に基づいて課金され、Cloud Data Transfer (CDT) によって請求書が発行されます。

帯域幅

リージョン間接続の最大帯域幅値を指定します。単位: Mbit/s。

デフォルト回線タイプ

デフォルト値: ゴールド。この例では、この値が使用されています。

詳細設定

デフォルト設定を使用します。すべての詳細機能が有効になっています。

データセンターのルートを転送ルータにアドバタイズします。

リージョン間接続を作成した後、VPC1 と VPC2 のみが相互に通信できます。データセンター 1、データセンター 2、データセンター 3、およびデータセンター 4 間の通信を有効にするには、データセンターのルートを転送ルータにアドバタイズする必要があります。

CEN の詳細ページで、 タブをクリックします。中国 (上海) リージョンの転送ルータを見つけて、その ID をクリックします。

詳細ページで、ネットワークルート タブをクリックします。

ネットワークルート タブで、VPC1 と、データセンター 1 およびデータセンター 2 を指すルートを見つけます。

ルートの アドバタイズステータス 列で、アドバタイズ をクリックします。ルートをアドバタイズ ダイアログボックスで、ルート情報を確認し、[OK] をクリックします。

上記の手順を繰り返します。米国 (シリコンバレー) リージョンの転送ルータの詳細ページに移動します。VPC2 で、データセンター 3 およびデータセンター 4 を指すルートを転送ルータにアドバタイズします。

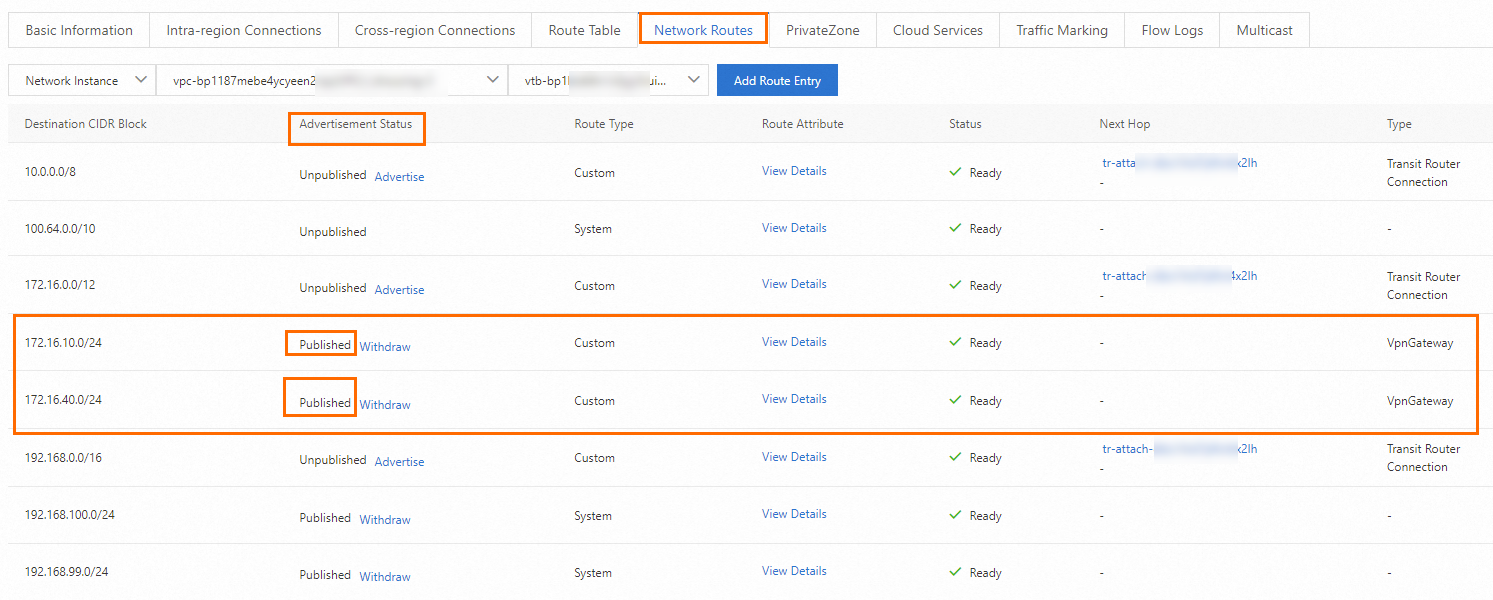

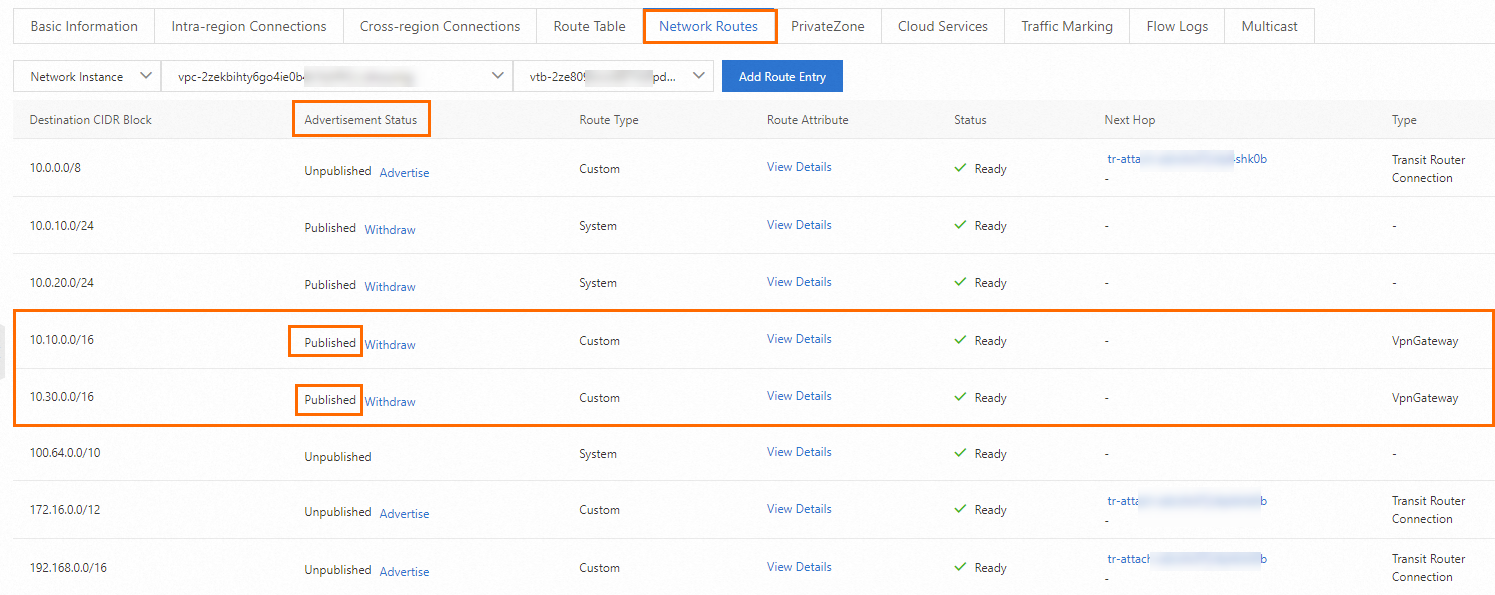

データセンター 1 とデータセンター 2 のルートをアドバタイズする

データセンター 3 とデータセンター 4 のルートをアドバタイズする

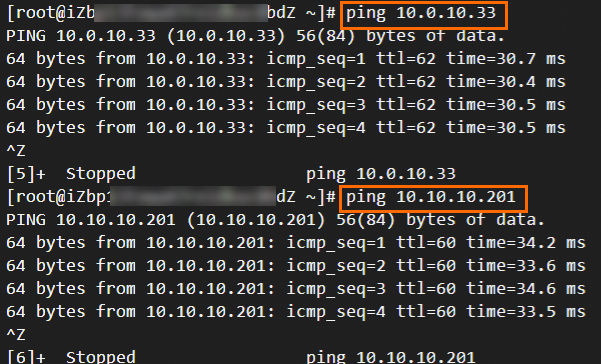

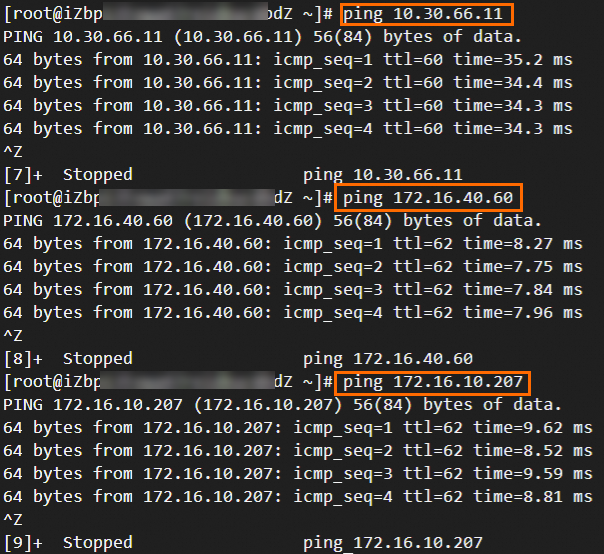

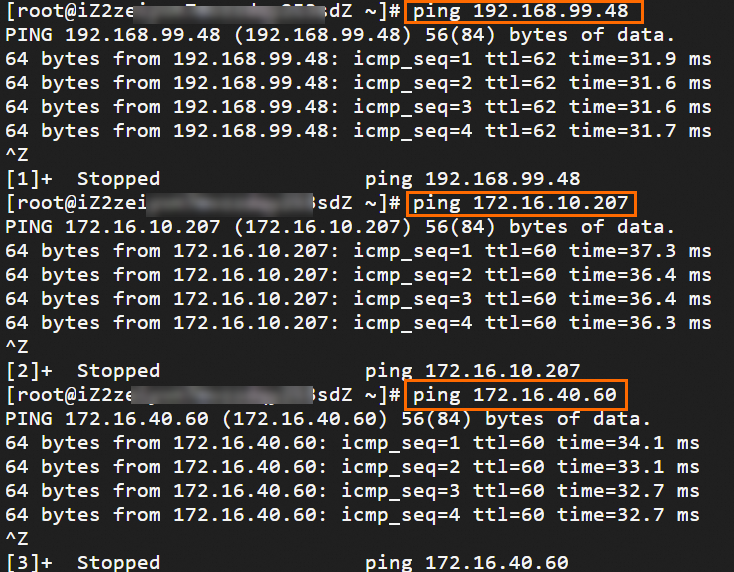

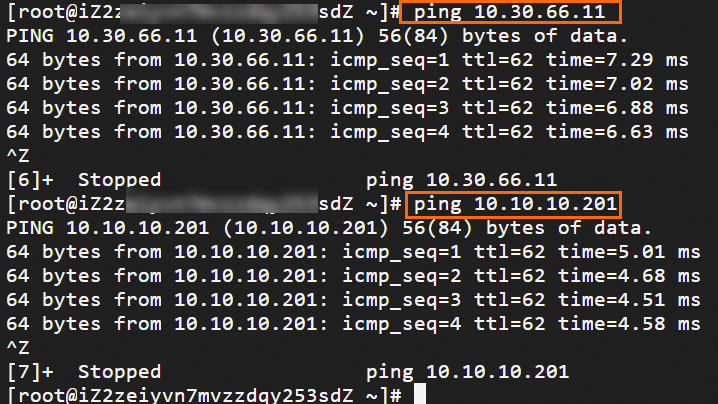

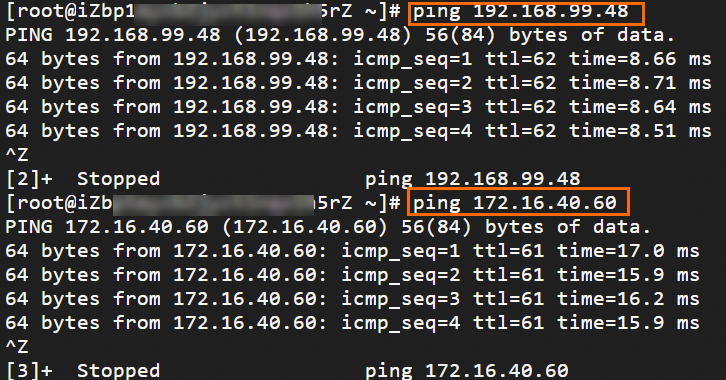

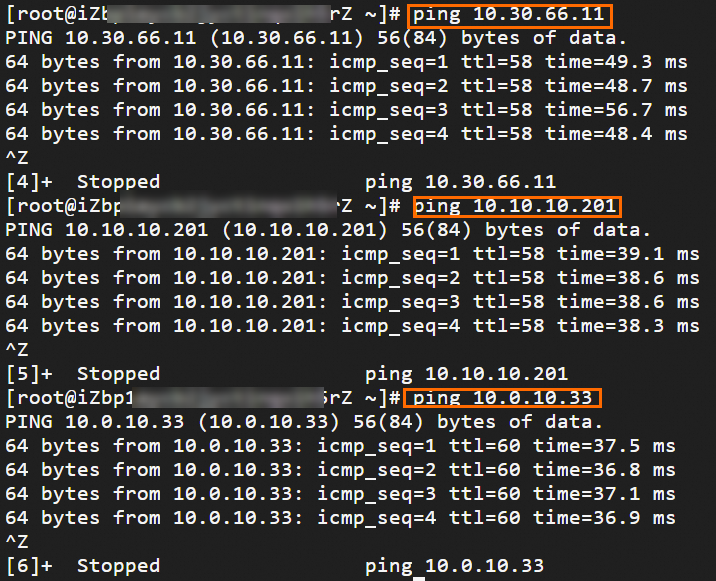

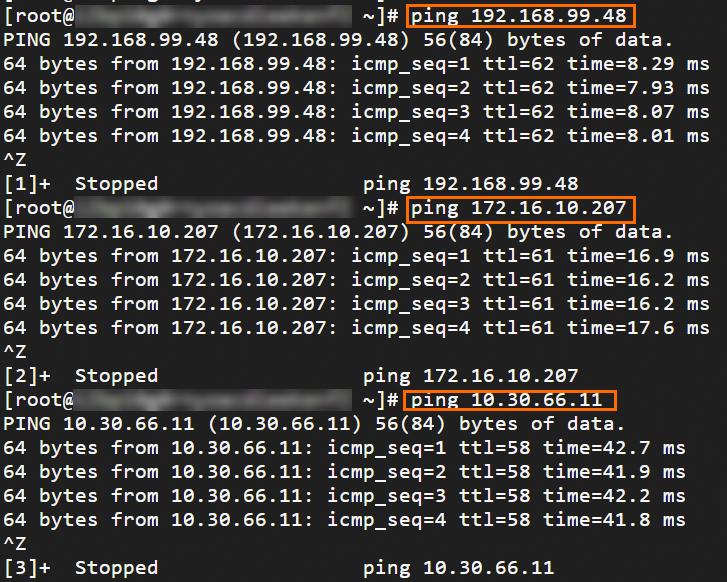

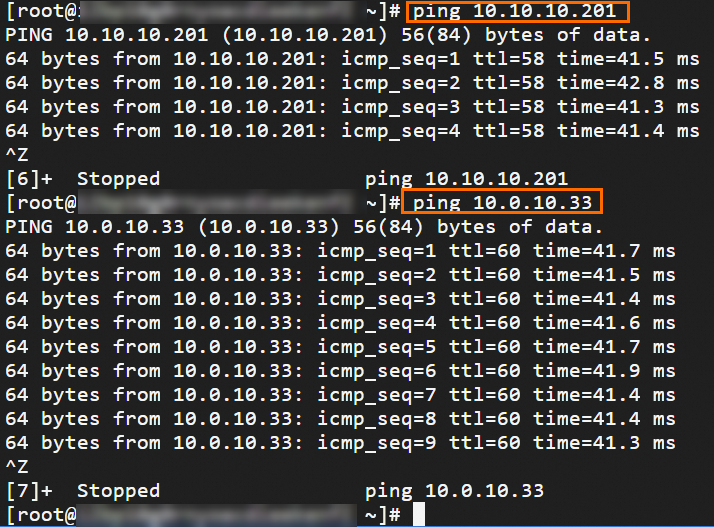

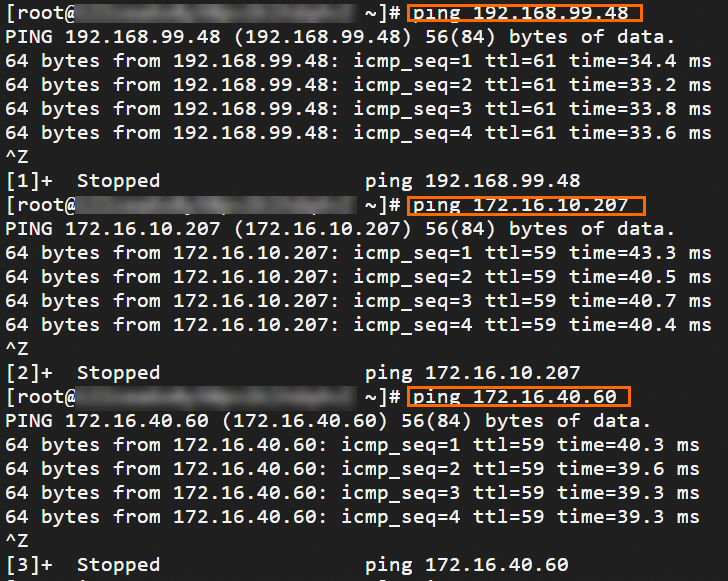

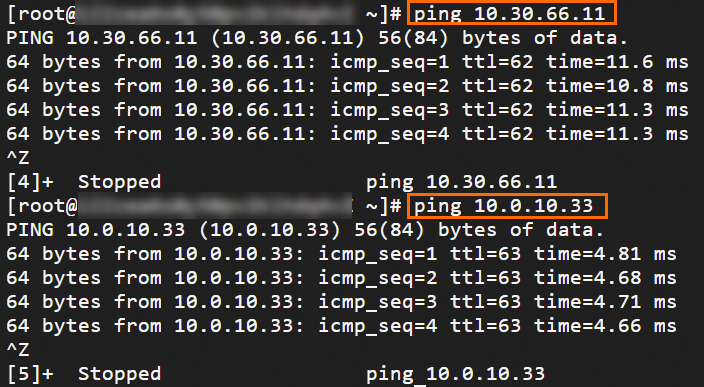

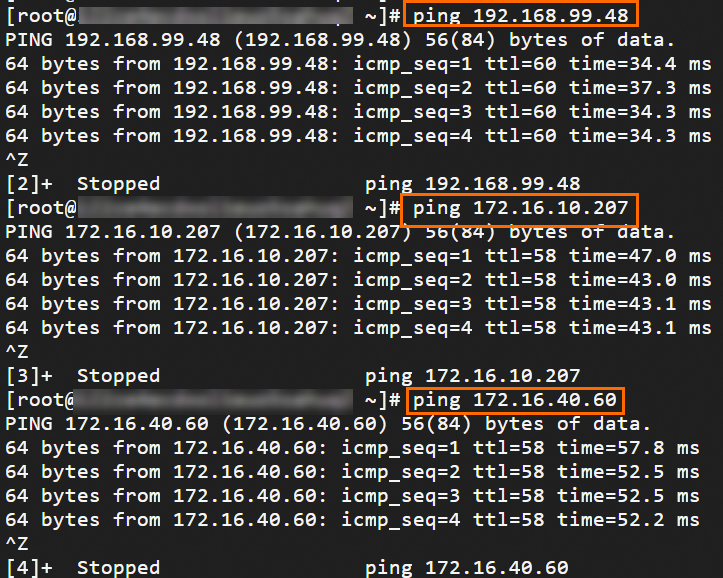

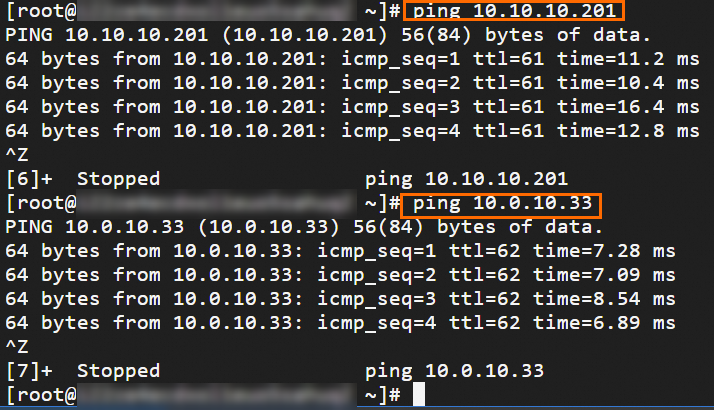

ステップ 6: 接続性をテストする

上記の手順を完了すると、異なるリージョンのデータセンターと VPC が相互に通信できるようになります。次のコンテンツでは、ネットワーク接続をテストする方法について説明します。

テストの前に、VPC 内の ECS インスタンスに適用されているセキュリティグループルールと、データセンターに適用されている ACL ルールを理解していることを確認してください。ルールで VPC とデータセンター間の相互アクセスが許可されていることを確認してください。ECS セキュリティグループルールの詳細については、「セキュリティグループルールを照会する」および「セキュリティグループルールを追加する」をご参照ください。