Azure データベースが仮想ネットワークにデプロイされていて、そのデータベースを Alibaba Cloud に移行する場合、Azure 仮想ネットワークと Alibaba Cloud 上の VPC の間にネットワーク接続を確立できます。 その後、Data Transmission Service (DTS) を使用して、Azure データベースから Alibaba Cloud にデータを移行できます。 このトピックでは、Azure 仮想ネットワークと Alibaba Cloud VPC の間に、VPN ゲートウェイに関連付けられた IPsec 接続を確立する方法について説明します。 また、DTS を使用して Azure Database for MySQL フレキシブルサーバーから Alibaba Cloud ApsaraDB RDS for MySQL インスタンスにデータを移行する方法についても説明します。

シナリオ

上記のシナリオは、このトピックの例として使用されています。 企業は Azure のドイツ西中部リージョンに仮想ネットワークを作成し、その仮想ネットワークに Azure Database for MySQL フレキシブルサーバーをデプロイします。 また、Alibaba Cloud のドイツ (フランクフルト) リージョンに VPC を作成し、その VPC に ApsaraDB RDS for MySQL インスタンスをデプロイします。 企業は Azure Database for MySQL フレキシブルサーバーから ApsaraDB RDS for MySQL インスタンスにデータを移行したいと考えています。

企業は Azure 仮想ネットワークと Alibaba Cloud VPC の間に、VPN ゲートウェイに関連付けられた IPsec 接続を確立できます。 接続が確立されると、企業は DTS を使用して Azure Database for MySQL フレキシブルサーバーから Alibaba Cloud ApsaraDB RDS for MySQL インスタンスにデータを移行できます。

前提条件

開始する前に、以下の条件が満たされていることを確認してください。

Azure のドイツ西中部リージョンに仮想ネットワークが作成されています。 Azure Database for MySQL フレキシブルサーバー (以下、Azure MySQL サーバー) が仮想ネットワークにデプロイされています。 詳細については、Azure をご覧ください。

Alibaba Cloud のドイツ (フランクフルト) リージョンに VPC が作成されています。 ApsaraDB RDS for MySQL データベースが VPC にデプロイされています。 詳細については、「ApsaraDB RDS for MySQL インスタンスを作成する」をご参照ください。

相互に通信する必要がある Azure 仮想ネットワークと Alibaba Cloud VPC の CIDR ブロック、および 2 つのデータベースのアカウント情報が取得されています。

重要CIDR ブロックは自分で計画できます。 Azure 仮想ネットワークと Alibaba Cloud VPC の CIDR ブロックが重複していないことを確認してください。

データ移行の制限を理解し、データベースアカウントに関連する権限があることを確認してください。 詳細については、「制限」および「データベースアカウントに必要な権限」をご参照ください。

リソース

CIDR ブロック

IP アドレス

データベースアカウント

Alibaba Cloud VPC

10.0.0.0/16

ApsaraDB RDS for MySQL インスタンスの内部エンドポイント: rm-gw8x4h4tg****.mysql.germany.rds.aliyuncs.com

ApsaraDB RDS for MySQL インスタンスの内部エンドポイントを取得する方法については、「インスタンスのエンドポイントとポートを表示および管理する」をご参照ください。

ユーザー名: AliyunUser

パスワード: Hello1234****

Azure 仮想ネットワーク

192.168.0.0/16

Azure MySQL サーバー名: zho****-azure.mysql.database.azure.com

ユーザー名: AzureUser

パスワード: Hello5678****

データベースのサービスポート: 3306

手順

ステップ 1: Alibaba Cloud で VPN ゲートウェイを作成する

最初に Alibaba Cloud で VPN ゲートウェイを作成する必要があります。 VPN ゲートウェイが作成されると、システムは VPN ゲートウェイに 2 つの IP アドレスを割り当てます。 これらの IP アドレスは、Azure 仮想ネットワークへの IPsec 接続を確立するために使用されます。

VPN ゲートウェイ コンソールにログインします。

上部のナビゲーションバーで、VPN ゲートウェイを作成するリージョンを選択します。

VPN ゲートウェイのリージョンは、関連付ける VPC のリージョンと同じである必要があります。

VPN Gateway ページで、VPN Gateway の作成 をクリックします。

購入ページで、以下のパラメーターを構成し、今すぐ購入 をクリックして、支払いを完了します。

次の表では、構成する必要がある主要なパラメーターのみを説明しています。 その他のパラメーターについては、デフォルト値を使用するか、空のままにしてください。 詳細については、「VPN ゲートウェイを作成および管理する」をご参照ください。

パラメーター

説明

例

名前

VPN ゲートウェイの名前。

VPN ゲートウェイと入力します。

リージョン

VPN ゲートウェイを作成するリージョン。

ドイツ (フランクフルト) を選択します。

ゲートウェイタイプ

VPN ゲートウェイのタイプ。

標準 を選択します。

ネットワークタイプ

VPN ゲートウェイのネットワークタイプ。

パブリック を選択します。

トンネル

VPN ゲートウェイのトンネルモード。 システムは、このリージョンでサポートされているトンネルモードを表示します。 有効な値:

デュアルトンネル

シングルトンネル

シングルトンネルモードとデュアルトンネルモードの詳細については、「IPsec 接続を VPN ゲートウェイに関連付ける」をご参照ください。

デフォルト値の デュアルトンネル を使用します。

VPC

VPN ゲートウェイに関連付ける VPC。

ドイツ (フランクフルト) リージョンの VPC を選択します。

vSwitch 1

関連付けられた VPC 内で VPN ゲートウェイに関連付ける vSwitch。

シングルトンネルを選択した場合は、1 つの vSwitch のみ指定する必要があります。

デュアルトンネルを選択した場合は、2 つの vSwitch を指定する必要があります。

IPsec-VPN 機能が有効になると、システムは 2 つの vSwitch のそれぞれに Elastic Network Interface (ENI) を作成し、IPsec 接続を介して VPC と通信するためのインターフェースとして使用します。 各 ENI は、vSwitch 内の 1 つの IP アドレスを占有します。

説明システムはデフォルトで vSwitch を選択します。 デフォルトの vSwitch を変更または使用できます。

VPN ゲートウェイの作成後、VPN ゲートウェイに関連付けられた vSwitch を変更することはできません。 VPN ゲートウェイに関連付けられた vSwitch、vSwitch が属するゾーン、および vSwitch 内の ENI は、VPN ゲートウェイの詳細ページで確認できます。

関連付けられた VPC 内の vSwitch を選択します。

vSwitch 2

関連付けられた VPC 内で VPN ゲートウェイに関連付けるもう 1 つの vSwitch。

関連付けられた VPC 内の異なるゾーンにある 2 つの vSwitch を指定して、IPsec 接続のゾーン間ディザスタリカバリを実装します。

1 つのゾーンのみをサポートするリージョンの場合、ゾーン間ディザスタリカバリはサポートされていません。 IPsec 接続の高可用性を実装するために、ゾーン内の 2 つの vSwitch を指定することをお勧めします。 最初の vSwitch と同じ vSwitch を選択することもできます。

説明VPC に 1 つの vSwitch のみがデプロイされている場合は、vSwitch を作成します。 詳細については、「vSwitch を作成および管理する」をご参照ください。

関連付けられた VPC 内の別の vSwitch を選択します。

IPsec-VPN

VPN ゲートウェイで IPsec-VPN を有効にするかどうかを指定します。 デフォルト値: 有効。

有効を選択します。

SSL-VPN

VPN ゲートウェイで SSL-VPN を有効にするかどうかを指定します。 デフォルト値: 無効。

無効を選択します。

VPN ゲートウェイが作成されたら、VPN Gateway ページで VPN ゲートウェイを表示します。

新しく作成された VPN ゲートウェイは 準備中 状態になり、約 1 ~ 5 分後に 正常 状態に変わります。 ステータスが 正常 に変わると、VPN ゲートウェイは使用できる状態になります。

次の表は、システムによって VPN ゲートウェイに割り当てられた 2 つの IP アドレスを示しています。

VPN ゲートウェイ名

VPN ゲートウェイ ID

IP アドレス

VPN ゲートウェイ

vpn-gw8dickm386d2qi2g****

IPsec アドレス 1: 8.XX.XX.130 (デフォルトではアクティブトンネルの IP アドレス)。

IPsec アドレス 2: 47.XX.XX.27 (デフォルトではスタンバイトンネルの IP アドレス)。

ステップ 2: Azure で VPN リソースをデプロイする

Azure 仮想ネットワークと Alibaba Cloud VPC の間に IPsec 接続を確立するには、以下の情報に基づいて Azure に VPN リソースをデプロイする必要があります。 特定のコマンドまたは操作については、Azure にお問い合わせください。

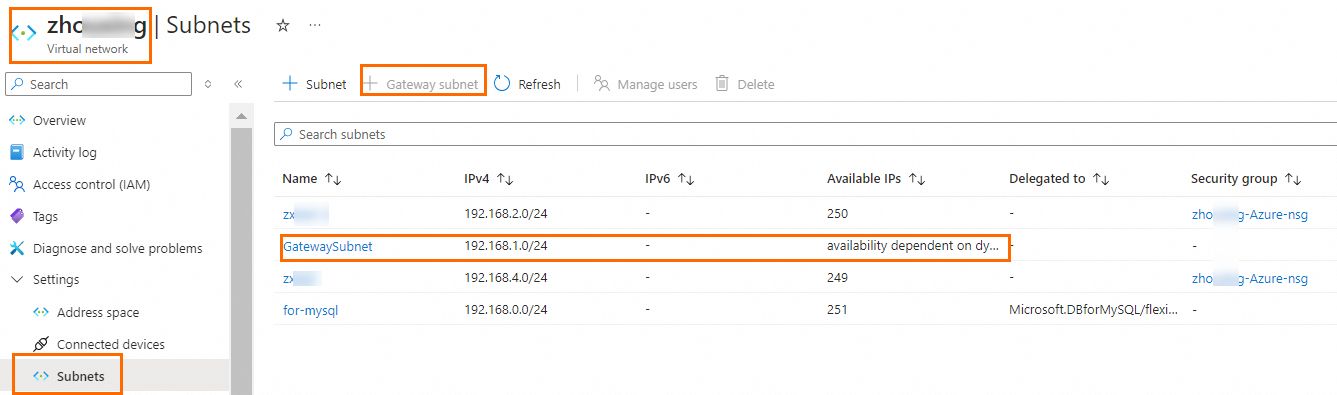

仮想ネットワークにゲートウェイサブネットを作成します。 サブネットは、仮想ネットワークゲートウェイを作成するときに必要です。

仮想ネットワークゲートウェイを作成します。

仮想ネットワークゲートウェイを、Alibaba Cloud と通信する必要がある仮想ネットワークに関連付ける必要があります。 この例では、仮想ネットワークゲートウェイのアクティブ/アクティブモードを有効にし、2 つの パブリック IP アドレスを作成する必要があります。 その他のパラメーターについては、デフォルト値を使用します。

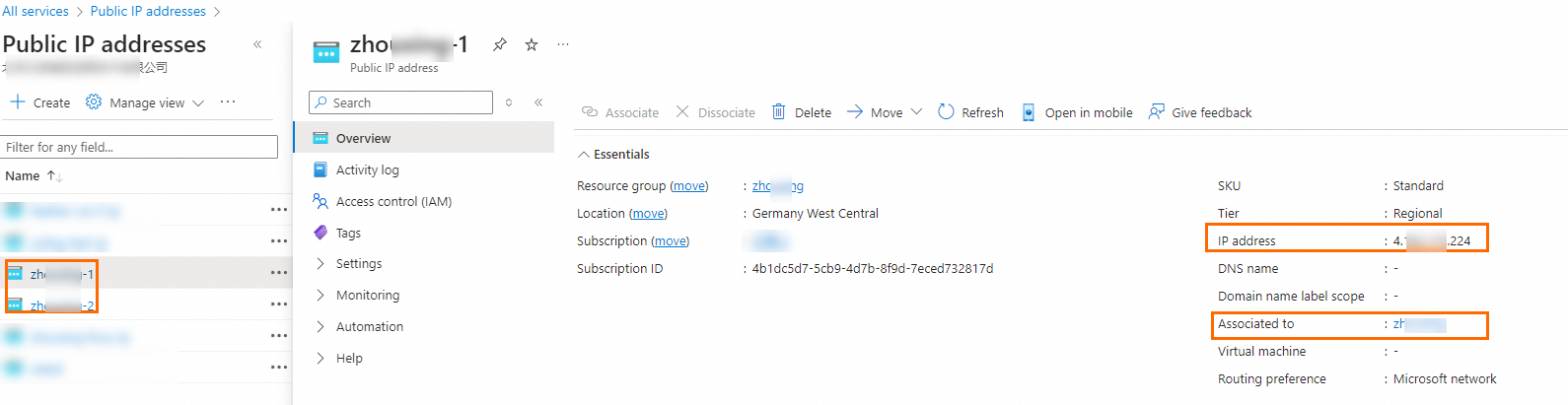

仮想ネットワークゲートウェイが作成されたら、パブリック IP アドレスページで、システムによって仮想ネットワークゲートウェイに割り当てられたパブリック IP アドレスを表示できます。 この例では、システムによって割り当てられたパブリック IP アドレスは 4.XX.XX.224 と 4.XX.XX.166 です。

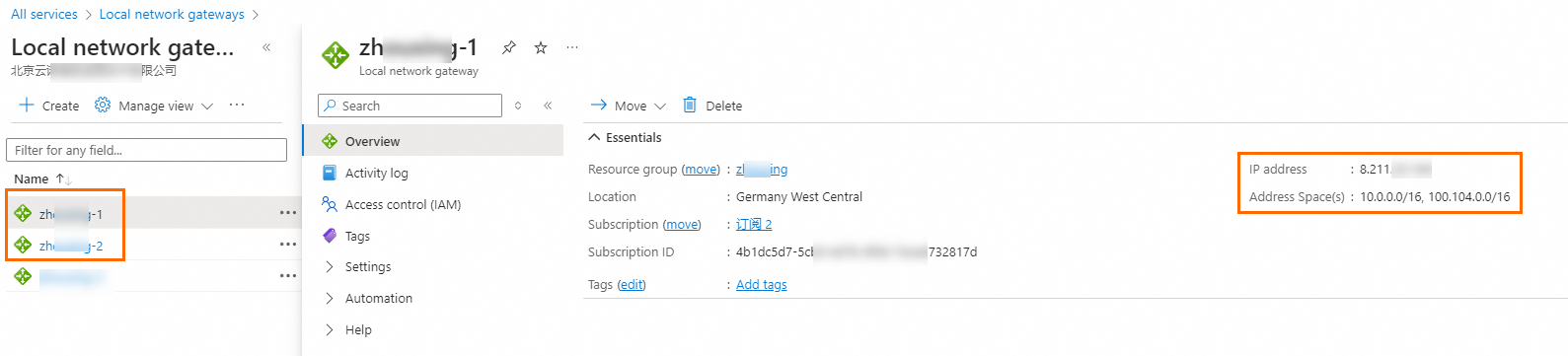

ローカルネットワークゲートウェイを作成します。

Azure に 2 つのローカルネットワークゲートウェイを作成する必要があります。 各ローカルネットワークゲートウェイは、Alibaba Cloud VPN ゲートウェイの 1 つの IP アドレスで構成する必要があります。 また、各ローカルネットワークゲートウェイで Alibaba Cloud VPC の CIDR ブロックと CIDR ブロック 100.104.0.0/16 を指定する必要があります。

説明ローカルネットワークゲートウェイを作成するときは、CIDR ブロック 100.104.0.0/16 を指定する必要があります。 DTS は、この CIDR ブロックの IP アドレスを使用してデータを移行します。

サイト間 VPN 接続を作成します。

重要Alibaba Cloud と Azure の IPsec 接続はどちらもデュアルトンネルモードをサポートしています。 デフォルトでは、Azure IPsec 接続の 2 つのトンネルは同じローカルネットワークゲートウェイに関連付けられており、Alibaba Cloud IPsec 接続の 2 つのトンネルは異なる IP アドレスを持っています。 そのため、Azure の 2 つのトンネルは Alibaba Cloud の 1 つのトンネルにしか接続されていません。 Alibaba Cloud IPsec 接続の 2 つのトンネルが同時に有効になるようにするには、Azure に 2 つのサイト間 VPN 接続を作成し、サイト間 VPN 接続を異なるローカルネットワークゲートウェイに関連付ける必要があります。

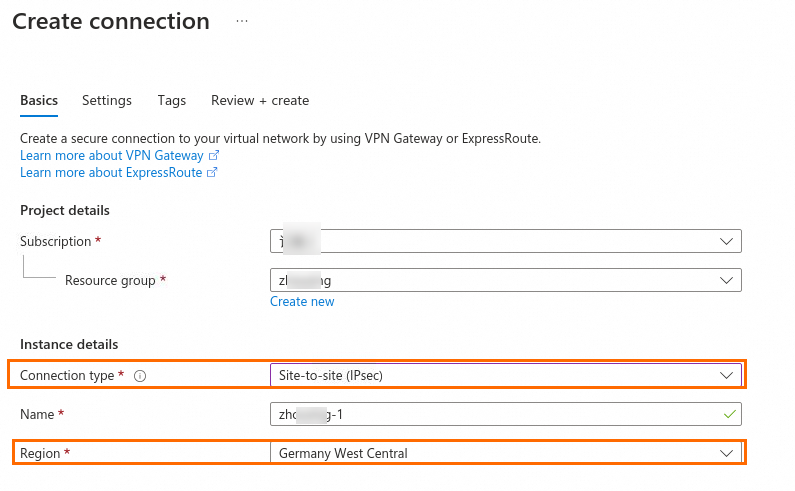

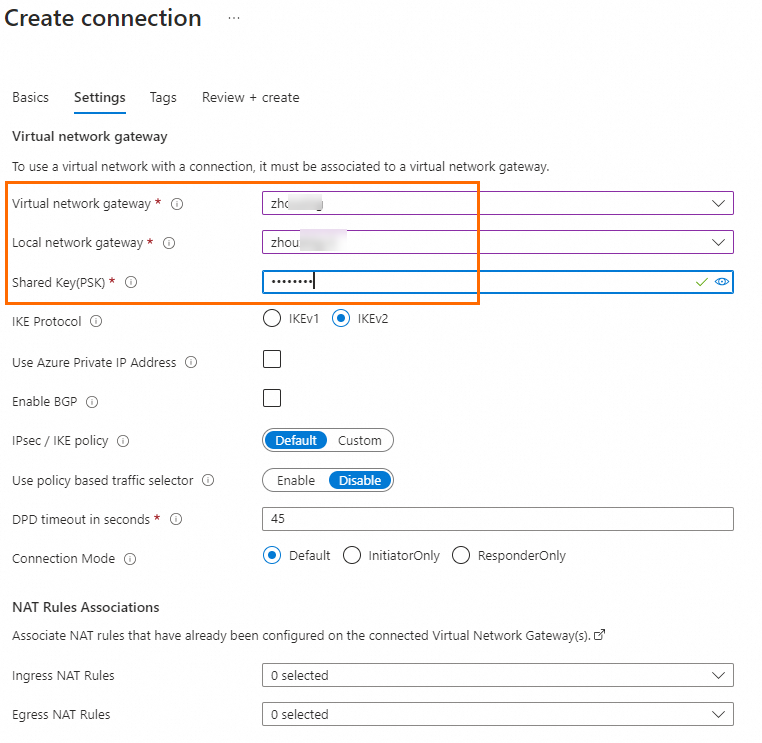

次の図は、サイト間 VPN 接続の 1 つの構成を示しています。 VPN 接続を作成するときは、接続タイプパラメーターで サイト間 (IPsec) を選択し、VPN 接続を Alibaba Cloud と VPN 接続を確立する必要がある仮想ネットワークゲートウェイに関連付けます。 次に、ローカルネットワークゲートウェイを選択し、共有キーを指定します。 その他のパラメーターについては、デフォルト値を使用します。 もう 1 つのサイト間 VPN 接続には、別のローカルネットワークゲートウェイを指定します。 その他のパラメーターには同じ値を使用します。

ステップ 3: Alibaba Cloud で VPN ゲートウェイをデプロイする

Azure で VPN リソースを構成したら、以下の情報に基づいて Alibaba Cloud で VPN ゲートウェイをデプロイし、Azure 仮想ネットワークと Alibaba Cloud VPC の間に IPsec 接続を確立します。

カスタマーゲートウェイを作成します。

VPN ゲートウェイ コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、カスタマーゲートウェイを作成するリージョンを選択します。

カスタマーゲートウェイと接続する VPN ゲートウェイが同じリージョンにデプロイされていることを確認してください。

カスタマーゲートウェイ ページで、カスタマーゲートウェイの作成 をクリックします。

カスタマーゲートウェイの作成 パネルで、以下のパラメーターを設定し、OK をクリックします。

2 つのカスタマーゲートウェイを作成し、Azure 仮想ネットワークゲートウェイの 2 つのパブリック IP アドレスをカスタマーゲートウェイの IP アドレスとして使用して、2 つの暗号化トンネルを確立する必要があります。次の表は、この Topic に関連するパラメーターのみを示しています。その他のパラメーターは、デフォルト値を使用するか、空のままにすることができます。詳細については、「カスタマーゲートウェイを作成および管理する」をご参照ください。

パラメータ

説明

カスタマー ゲートウェイ 1

カスタマー ゲートウェイ 2

名前

カスタマー ゲートウェイの名前。

カスタマー ゲートウェイ 1 と入力します。

カスタマー ゲートウェイ 2 と入力します。

IP アドレス

Azure 仮想ネットワーク ゲートウェイのパブリック IP アドレス。

4.XX.XX.224 と入力します。

4.XX.XX.166 と入力します。

IPsec 接続を作成します。

左側のナビゲーションウィンドウで、 を選択します。

IPsec 接続 ページで、[VPN ゲートウェイのバインド] をクリックします。

VPN 接続の作成 ページで、以下の情報に基づいて IPsec-VPN 接続を構成し、[OK] をクリックします。

パラメーター

説明

例

名前

IPsec-VPN 接続の名前。

IPsec-VPN 接続 と入力します。

リージョン

IPsec-VPN 接続に関連付ける VPN ゲートウェイがデプロイされているリージョンを選択します。

IPsec-VPN 接続は、VPN ゲートウェイと同じリージョンに作成されます。

[ドイツ (フランクフルト)] を選択します。

リソースグループ

VPN ゲートウェイが属するリソースグループ。

デフォルトのリソースグループを選択します。

VPN ゲートウェイのバインド

IPsec-VPN 接続に関連付ける VPN ゲートウェイを選択します。

既存の VPN ゲートウェイ を選択します。

ルーティングモード

ルーティングモードを選択します。

宛先ルーティングモード: トラフィックは宛先 IP アドレスに基づいて転送されます。

保護されたデータフロー: 送信元および宛先 IP アドレスに基づいてトラフィックを転送します。

[保護されたデータフロー] を選択します。

ローカルネットワーク

VPN ゲートウェイが関連付けられている VPC の CIDR ブロック。

この例では、次の 2 つの CIDR ブロックを入力します。

VPC の CIDR ブロック: 10.0.0.0/16

DTS サーバーの CIDR ブロック: 100.104.0.0/16

重要DTS が使用する CIDR ブロックをローカル CIDR ブロックに追加する必要があります。これにより、DTS は VPN ゲートウェイを使用してピアデータベースにアクセスできます。

DTS が使用する CIDR ブロックの詳細については、「DTS サーバーの CIDR ブロックを追加する」をご参照ください。

リモートネットワーク

VPN ゲートウェイに関連付けられた VPC がアクセスしたいピア CIDR ブロック。

192.168.0.0/16 と入力します。

今すぐ有効化

接続のネゴシエーションをすぐに開始するかどうかを指定します。有効な値:

はい: 構成が完了した後、ネゴシエーションを開始します。

いいえ: インバウンドトラフィックが検出されたときにネゴシエーションを開始します。

この例では、[はい] が選択されています。

BGP を有効にする

Border Gateway Protocol (BGP) を有効にするかどうかを指定します。 IPsec-VPN 接続に BGP ルーティングを使用する場合は、BGP を有効にするをオンにします。デフォルトでは、BGP を有効にするはオフになっています。

この例では、BGP を有効にするはオフになっています。

トンネル 1

アクティブトンネルの VPN パラメーターを構成します。

デフォルトでは、トンネル 1 がアクティブトンネル、トンネル 2 がスタンバイトンネルとして機能します。この構成は変更できません。

カスタマーゲートウェイ

アクティブトンネルに関連付けるカスタマーゲートウェイ。

カスタマーゲートウェイ 1 を選択します。

事前共有鍵

ID を検証するために使用されるアクティブトンネルの事前共有鍵。

事前共有鍵の長さは 1 ~ 100 文字で、数字、文字、および次の文字を含めることができます:

~ ` ! @ # $ % ^ & * ( ) _ - + = { } [ ] \ | ; : ' , . < > / ?事前共有鍵を指定しない場合、システムは 16 文字の文字列を事前共有鍵としてランダムに生成します。

重要トンネルとピアゲートウェイデバイスは、同じ事前共有鍵を使用する必要があります。そうでない場合、システムは IPsec-VPN 接続を確立できません。

接続する Azure トンネルのキーと同じ事前共有鍵を使用します。

暗号化構成

IKE、IPsec、デッドピア検出 (DPD)、および NAT 越え機能のパラメーターを構成します。

デフォルトの暗号化設定を使用します。詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

トンネル 2

スタンバイトンネルの VPN パラメーターを構成します。

カスタマーゲートウェイ

スタンバイトンネルに関連付けるカスタマーゲートウェイ。

カスタマーゲートウェイ 2 を選択します。

事前共有鍵

ID を検証するために使用されるスタンバイトンネルの事前共有鍵。

接続する Azure トンネルのキーと同じ事前共有鍵を使用します。

暗号化構成

IKE、IPsec、デッドピア検出 (DPD)、および NAT 越え機能のパラメーターを構成します。

デフォルトの暗号化設定を使用します。詳細については、「デュアルトンネルモードで IPsec-VPN 接続を作成および管理する」をご参照ください。

タグ

IPsec-VPN 接続のタグ。

このパラメーターは空のままにします。

[作成済み] メッセージで、[キャンセル] をクリックします。

VPN ゲートウェイのルートをアドバタイズします。

IPsec-VPN 接続を作成した後、VPN ゲートウェイのルートをアドバタイズする必要があります。[保護されたデータフロー] を ルーティングモード として選択すると、IPsec-VPN 接続の作成後に、システムによって VPN ゲートウェイのポリシーベースのルートが作成されます。ルートは [未公開] 状態です。VPN ゲートウェイのポリシーベースのルートを VPC にアドバタイズする必要があります。

左側のナビゲーションウィンドウで、 を選択します。

上部のメニューバーで、VPN ゲートウェイのリージョンを選択します。

[VPN ゲートウェイ] ページで、管理する VPN ゲートウェイを見つけ、その ID をクリックします。

VPN ゲートウェイの詳細ページで、ポリシーベースルーティング タブをクリックし、管理するルートを見つけ、操作 列の 公開 をクリックします。

ルートエントリの公開 メッセージで、[OK] をクリックします。

ステップ 4:ネットワーク接続をテストする

上記の手順を完了すると、Alibaba Cloud VPC 内のリソースと Azure 仮想ネットワークが相互に通信できるようになります。次のセクションでは、Alibaba Cloud VPC と Azure 仮想ネットワーク間のネットワーク接続を確認する方法について説明します。

Azure 仮想ネットワークに Azure VM を作成し、Azure VM にログインします。具体的なコマンドまたは操作については、Azure のドキュメントをご参照ください。

重要接続をテストする前に、Alibaba Cloud VPC および Azure 仮想ネットワークに適用されているセキュリティグループルールを理解していることを確認してください。セキュリティグループルールで、Alibaba Cloud VPC と Azure 仮想ネットワーク内のリソースが相互に通信できるように設定されていることを確認してください。

Alibaba Cloud のセキュリティグループルールの詳細については、「セキュリティグループルールを表示する」および「セキュリティグループルールを追加する」をご参照ください。

Azure セキュリティグループルールの詳細については、Azure のドキュメントをご参照ください。

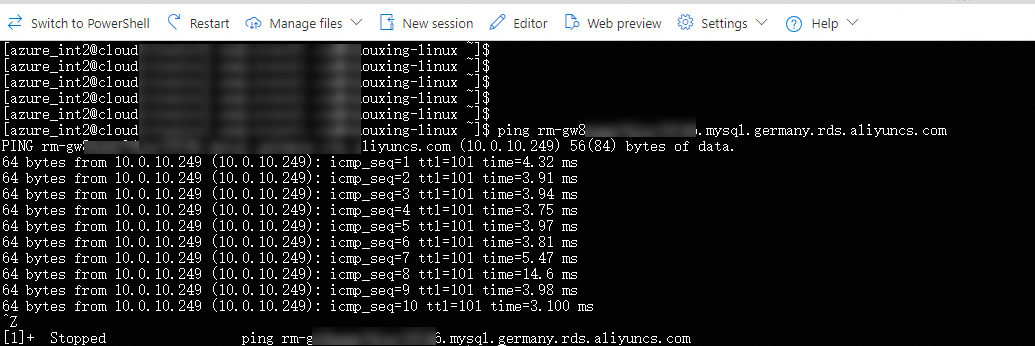

Azure VM で

pingコマンドを実行して、ApsaraDB RDS for MySQL インスタンスの内部エンドポイントにアクセスします。ping <Internal endpoint of the ApsaraDB RDS for MySQL instance>次の図に示すように、Azure VM が応答パケットを受信した場合、Alibaba Cloud VPC と Azure 仮想ネットワーク内のリソースは相互に通信できます。

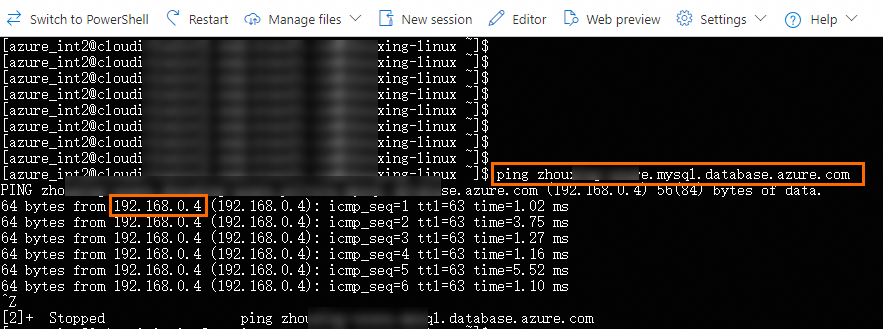

Azure MySQL サーバーの IP アドレスを取得します。

Azure VM で、

pingコマンドを使用して Azure MySQL サーバーの名前にアクセスします。システムは自動的に Azure MySQL サーバーの IP アドレスを返します。これは DTS でのデータ移行で使用されます。

ステップ 5:DTS データ移行タスクを作成する

Alibaba Cloud VPC と Azure 仮想ネットワーク内のリソースが相互に通信できるようになった後、DTS データ移行タスクを作成できます。 その後、DTS データ移行タスクを使用して、Azure MySQL サーバーから ApsaraDB RDS for MySQL インスタンスにデータを移行できます。

次のいずれかの方法を使用して、データ移行ページに移動し、データ移行インスタンスが存在するリージョンを選択します。

DTS コンソール

DTS コンソール にログインします。

左側のナビゲーションウィンドウで、データの移行 をクリックします。

ページの左上隅で、データ移行インスタンスが存在するリージョンを選択します。

DMS コンソール

説明実際の操作は、DMS コンソールのモードとレイアウトによって異なる場合があります。 詳細については、「シンプルモード」および「DMS コンソールのレイアウトとスタイルをカスタマイズする」をご参照ください。

DMS コンソール にログインします。

上部のナビゲーションバーで、ポインターを の上に移動します。

[データ移行タスク] の右側のドロップダウンリストから、データ同期インスタンスが存在するリージョンを選択します。

タスクの作成 をクリックして、タスク構成ページに移動します。

オプション。 ページの右上隅にある 新バージョンの設定ページを試してみる をクリックします。

説明ページの右上隅に 旧バージョンの設定ページに戻る ボタンが表示されている場合は、この手順をスキップします。

構成ページの新バージョンと旧バージョンでは、特定のパラメーターが異なる場合があります。 新しいバージョンの構成ページを使用することをお勧めします。

ソースデータベースと宛先データベースを構成します。 次の表にパラメーターを示します。

セクション

パラメーター

説明

該当なし

タスク名

DTS タスクの名前。 DTS はタスク名を自動的に生成します。 タスクを簡単に識別できる説明的な名前を指定することをお勧めします。 一意のタスク名を指定する必要はありません。

ソースデータベース

データベースタイプ

宛先インスタンスのタイプ。 [MySQL] を選択します。

アクセス方法

ソースデータベースのアクセス方法。 [Express Connect、VPN Gateway、または Smart Access Gateway] を選択します。

インスタンスリージョン

ソースデータベースが存在するリージョン。

[ドイツ (フランクフルト)] を選択します。

[Alibaba Cloud アカウント間でデータを複製する]

注: このチュートリアルでは、基本的な例を示しています。より高度な使用方法については、ドキュメントを参照してください。

[接続された VPC]

VPN ゲートウェイが関連付けられている VPC。

DTS は IPsec-VPN 接続を使用して Azure MySQL サーバー上のデータベースにアクセスします。

ドメイン名または IP アドレス

ソース MySQL データベースの IP アドレス。

Azure MySQL サーバーのプライベート IP アドレス [ 192.168.0.4 ] を入力します。

[ポート番号]

ソース MySQL データベースのサービスポート番号。 [ 3306 ] と入力します。

データベースアカウント

ソースデータベースへのアクセスに使用するユーザー名。

データベースパスワード

宛先データベースへのアクセスに使用するパスワード。

暗号化

宛先データベースへの接続を暗号化するかどうかを指定します。 業務要件に基づいて、非暗号化 または SSL 暗号化 を選択します。

Azure MySQL サーバーで SSL 暗号化が無効になっている場合は、非暗号化 を選択します。

Azure MySQL サーバーで SSL 暗号化が有効になっている場合は、SSL 暗号化 を選択します。 この場合、CA 証明書 をアップロードし、CA キー パラメーターを構成する必要があります。

この例では、Azure MySQL サーバーで SSL 暗号化が無効になっています。 非暗号化 を選択します。

説明デフォルトでは、Azure MySQL サーバーは暗号化された接続を使用します。 SSL 暗号化を無効にすることができます。 詳細については、「Azure Database for MySQL フレキシブルサーバーインスタンスでの SSL 適用を無効にする」を参照してください。

宛先データベース

データベースタイプ

宛先インスタンスのタイプ。 [MySQL] を選択します。

アクセス方法

宛先データベースのアクセス方法。 [Alibaba Cloud インスタンス] を選択します。

インスタンスリージョン

ApsaraDB RDS for MySQL インスタンスが存在するリージョン。

[ドイツ (フランクフルト)] を選択します。

[Alibaba Cloud アカウント間でデータを複製する]

いいえAlibaba Cloud アカウント間でデータを移行するかどうかを指定します。 を選択します。

[RDS インスタンス ID]

ApsaraDB RDS for MySQL インスタンスの ID。

データベースアカウント

宛先データベースへのアクセスに使用するユーザー名。 ApsaraDB RDS for MySQL インスタンスのデータベースアカウントを入力します。

データベースパスワード

宛先データベースへのアクセスに使用するパスワード。

暗号化

宛先データベースへの接続を暗号化するかどうかを指定します。 非暗号化 を選択します。

ページの下部にある [接続テストと続行] をクリックします。 [DTS サーバーの CIDR ブロック] ダイアログボックスで、[接続テスト] をクリックします。

Alibaba Cloud VPC および Azure 仮想ネットワークに適用されているセキュリティグループルールで DTS からのアクセスが許可されていることを確認します。 たとえば、セキュリティグループルールは、CIDR ブロック 100.104.0.0/16 内のリソースからのアクセスを許可するように構成されています。 DTS で使用される CIDR ブロックの詳細については、「DTS サーバーの CIDR ブロックを追加する」をご参照ください。

Alibaba Cloud VPC と Azure 仮想ネットワーク内のデータベースが接続できる場合、データベース間のネットワーク接続は正常です。 その後、[タスクオブジェクトの構成] ページに移動します。

Alibaba Cloud VPC と Azure 仮想ネットワーク内のデータベースが正しく接続できない場合、次のページには移動しません。 問題のトラブルシューティングを行うには、ページの指示に従います。 詳細については、「VPN 経由でデータベースインスタンスを DTS に接続するときにエラーが報告された場合はどうすればよいですか?」をご参照ください。

[タスクオブジェクトの構成] ステップで、移行タイプと、Azure MySQL サーバーから Alibaba Cloud に移行するデータベースを選択します。 このステップ以降のパラメーターには、デフォルト設定を使用します。 詳細については、「自己管理 MySQL データベースから ApsaraDB RDS for MySQL インスタンスにデータを移行する」をご参照ください。

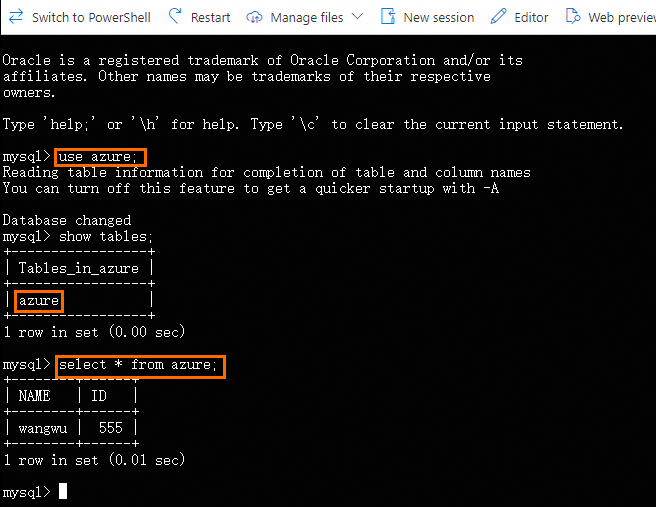

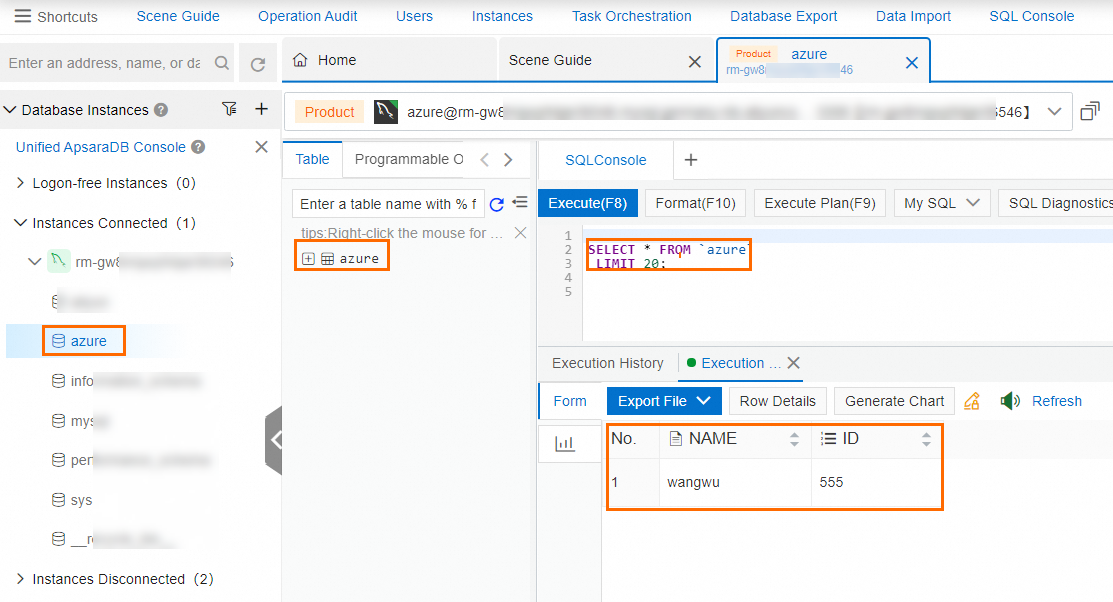

構成が完了すると、DTS はデータ移行タスクを自動的に開始します。 ApsaraDB RDS for MySQL インスタンスにログインして、データ移行の結果を表示できます。

参考資料

詳細については、「データ移行に関する FAQ」をご参照ください。

詳細については、「データ移行シナリオの概要」をご参照ください。