RDS SQL Server インスタンスを会社の Active Directory (AD) と統合して、権限管理を一元化し、ID 認証を統一します。このトピックでは、自己管理ドメインを構成し、インスタンスをそれに参加させる方法について説明します。開始する前に、RDS インスタンスとドメインコントローラーがネットワーク経由で通信できることを確認してください。ドメインコントローラーは、Alibaba Cloud ECS インスタンス、別のクラウドプラットフォーム、またはオンプレミスのデータセンターに配置できます。このトピックでは、ECS インスタンスを例として使用してデプロイメントを説明します。

背景情報

Microsoft Active Directory (AD) は、Windows Standard Server、Windows Enterprise Server、Microsoft SQL Server などの Microsoft 製品向けのディレクトリサービスです。ディレクトリは、ローカルエリアネットワーク上のオブジェクトに関する情報を格納する階層構造です。たとえば、AD は、名前、パスワード、電話番号などのユーザーアカウント情報を格納します。これにより、同じローカルエリアネットワーク上の他の権限のあるユーザーがこの情報にアクセスできます。

AD は Windows エコシステムの重要なコンポーネントです。多くの大企業は、長年依存してきたネイティブな方法である、一元的なアクセス管理のためにドメインコントロールを使用しています。サービスをクラウドに移行したり、ハイブリッドクラウドアーキテクチャを使用したりする場合、グローバルな管理のためにクラウドでの AD サポートが必要になることがよくあります。Microsoft エコシステムの重要な部分である SQL Server データベースにとって、AD サポートはクラウドに移行する大企業にとって基本的な要件です。

RDS SQL Server は、インスタンスを自己管理ドメインに参加させてビジネスエコシステムを完成させるのに役立つ機能を提供します。

AD ドメイン機能を有効にして構成した後、自己管理 AD ドメインでアカウントを作成できます。その後、これらのアカウントに権限を付与して RDS SQL Server にログインし、データベース操作を実行できます。

ただし、スーパーユーザー (System Admin) またはホストアカウントには RDS コントロールの範囲を超える権限があるため、自己管理 AD ドメイン機能を使用してこれらのタイプのアカウントが作成された RDS インスタンスの SLA を保証することはできません。

前提条件

RDS SQL Server インスタンスは、次の要件を満たす必要があります。

インスタンスタイプ: 汎用または専用。共有インスタンスはサポートされていません。

課金方法: サブスクリプションまたは従量課金 (サーバーレスインスタンスでは利用できません)

アカウント: 構成を実行するには、Alibaba Cloud アカウントを使用する必要があります。

この情報は、インスタンスの [基本情報] ページで表示できます。

準備

ドメインコントローラーのデプロイ

オペレーティングシステム: Windows Server オペレーティングシステムが必要です。最小バージョンは Windows Server 2012 R2 で、Windows Server 2016 以降が推奨されます。(このトピックでは、Windows Server 2016 の英語版を例として使用します。)

DNS 構成: ドメインコントローラーは DNS サーバーでもある必要があります。その IP アドレスは DNS サーバーアドレスと同じでなければなりません。

権限要件: RDS インスタンスをドメインに参加させるために使用されるドメインアカウントは、クライアントがドメインに参加するために高い権限を必要とするため、Domain Admins グループのメンバーである必要があります。

ネットワーク接続の確保: RDS インスタンスとドメインコントローラーは、双方向のネットワーク接続が必要です。ドメインコントローラーは、Alibaba Cloud ECS インスタンス、別のクラウドプラットフォーム、またはオンプレミスのデータセンターにデプロイできます。

注意

AD ドメインへの参加または離脱には、Windows オペレーティングシステムの再起動が必要です。ビジネスの中断を避けるため、これらの操作はオフピーク時間帯に実行してください。

制限事項

AD ドメインに参加しているインスタンスは、データベースのメジャーバージョンのアップグレード、マイナーエンジンバージョンのアップグレード、または ゾーンの移行をサポートしていません。

ステップ 1: ECS インスタンスでドメインコントローラーを構成する

ECS コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、管理するリソースのリージョンとリソースグループを選択します。

[インスタンス] ページで、対象インスタンスの ID をクリックします。

ECS インスタンスの Windows Server 2016 オペレーティングシステムにリモートでログインします。

[サーバーマネージャー] を検索して開きます。

[役割と機能の追加] をクリックし、次のように設定を構成します。

ページ名

設定

インストールの種類

デフォルト設定を維持します。

サーバーの選択

デフォルト設定を維持します。

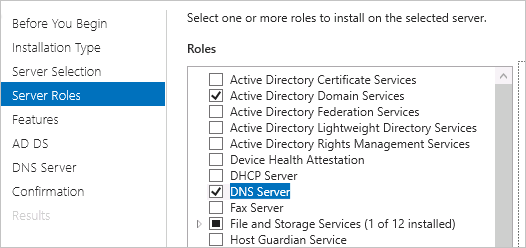

サーバーの役割

[Active Directory ドメインサービス] を選択し、表示されるダイアログボックスで [機能の追加] をクリックします。

[DNS サーバー] を選択し、表示されるダイアログボックスで [機能の追加] をクリックします。コンピューターに静的 IP アドレスがないことを示すメッセージが表示された場合は、静的 IP アドレスに変更します。これにより、IP アドレスの自動変更による DNS サーバーの利用不可を防ぎます。

機能

デフォルト設定を維持します。

AD DS

デフォルト設定を維持します。

DNS サーバー

デフォルト設定を維持します。

確認

[インストール] をクリックします。

インストールが完了したら、[閉じる] をクリックします。

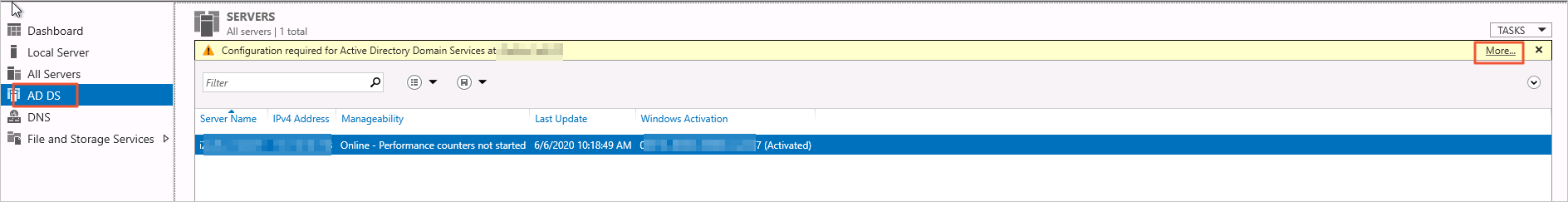

左側のナビゲーションウィンドウで、[AD DS] をクリックします。次に、右上隅にある [その他] をクリックします。

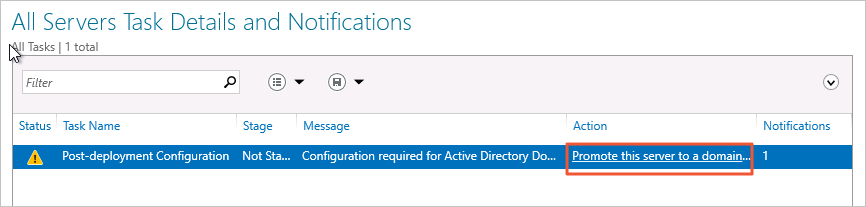

[このサーバーをドメイン コントローラーに昇格する] をクリックし、次のように設定を構成します。

ページ名

設定

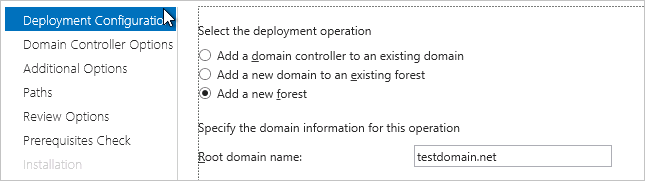

展開構成

[新しいフォレストを追加する] を選択し、ドメイン名を設定します。

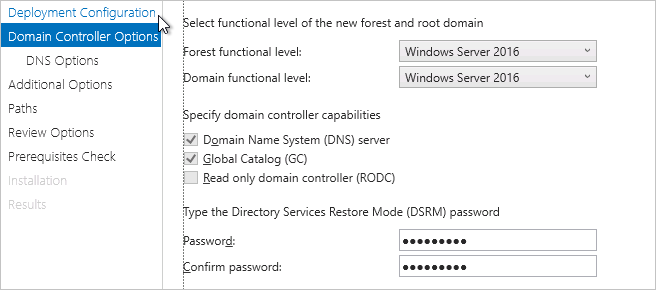

ドメイン コントローラー オプション

復元モードのパスワードを設定します。

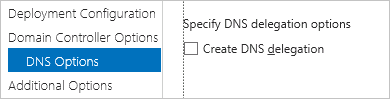

DNS オプション

[DNS 委任の作成] オプションの [√] の選択を解除します。

追加オプション

デフォルト設定を維持します。

パス

デフォルト設定を維持します。

オプションの確認

デフォルト設定を維持します。

前提条件のチェック

[インストール] をクリックします。

説明インストールが完了すると、システムが再起動します。

システムが再起動するのを待ちます。その後、再度 [サーバーマネージャー] を検索して開きます。

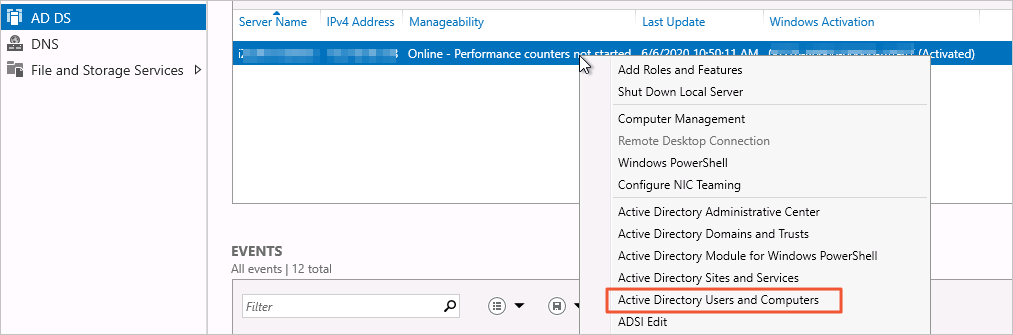

左側のナビゲーションウィンドウで、[AD DS] をクリックします。次に、右側の対象ドメインコントローラーを右クリックし、[Active Directory ユーザーとコンピューター] を選択して AD ユーザー管理モジュールを開きます。

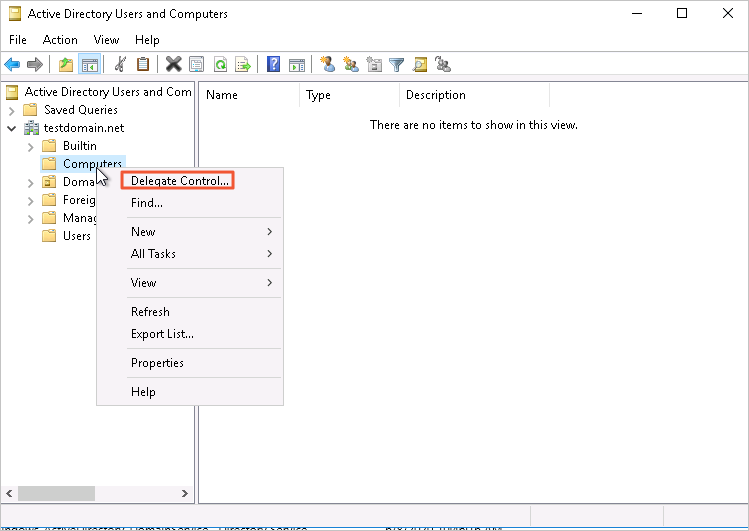

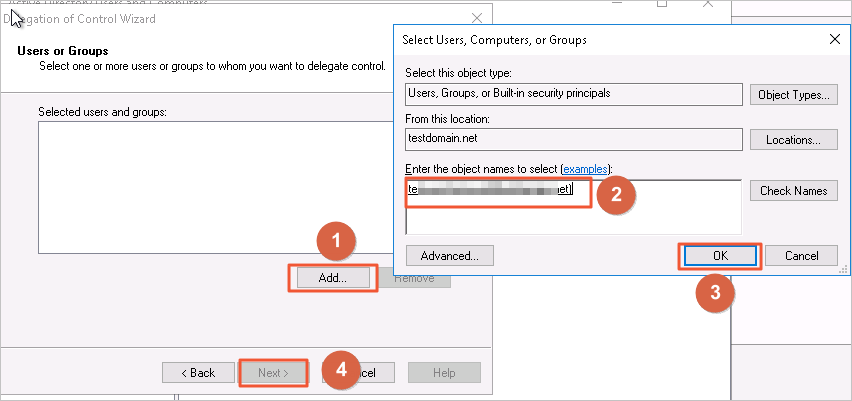

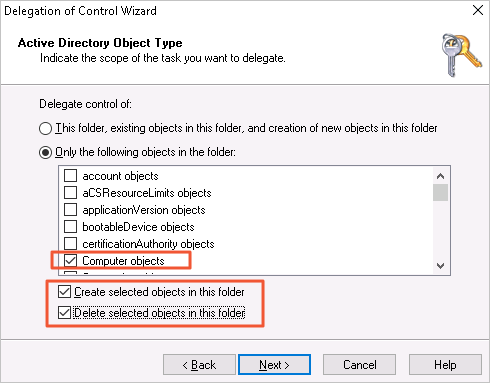

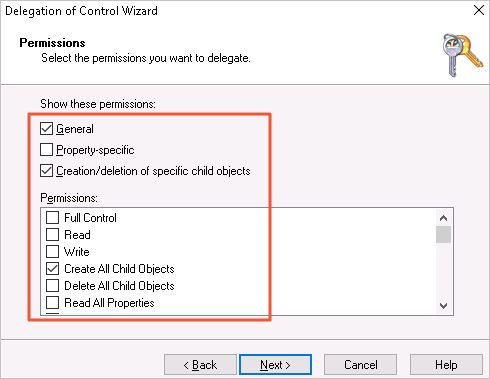

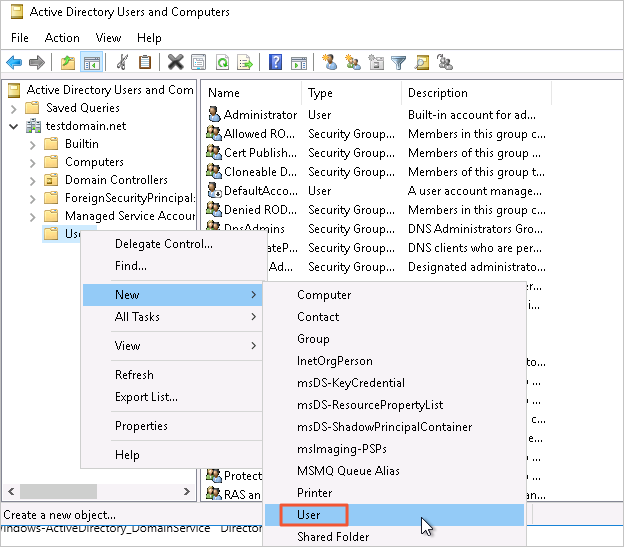

[testdomain.net] の下の を右クリックし、 を選択します。

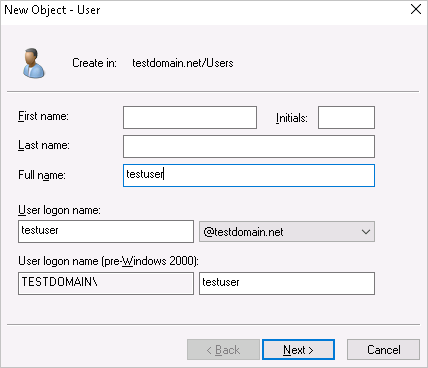

ユーザーログオン名を設定し、[次へ] をクリックします。

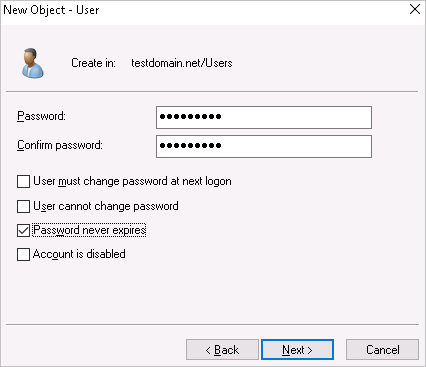

ログオンパスワードを設定し、パスワードを無期限にするオプションを選択してから、[次へ] と [完了] をクリックして作成を完了します。

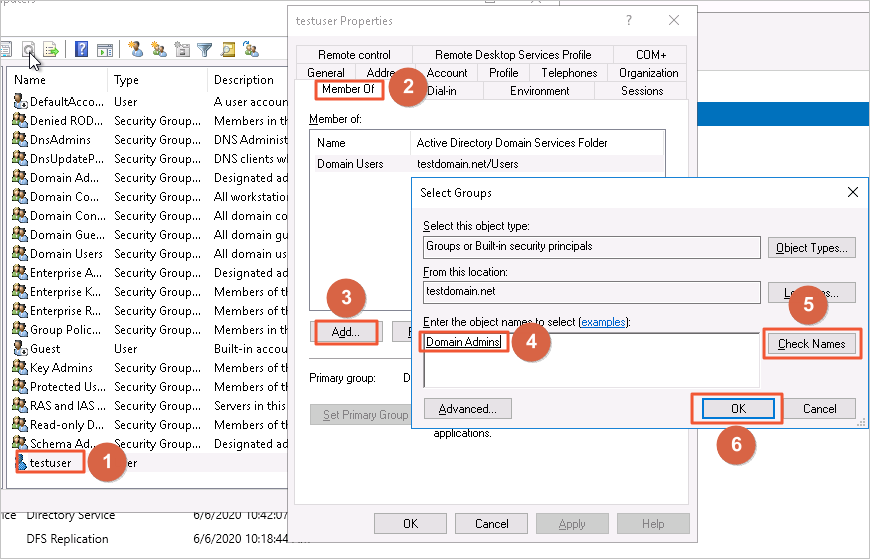

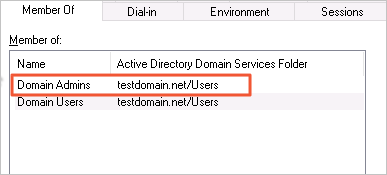

新しく作成したユーザーをダブルクリックし、ユーザーを Domain Admins グループに追加します。

ステップ 2: ECS インスタンスのセキュリティグループを構成する

ECS コンソールにログインします。

左側のナビゲーションウィンドウで、 を選択します。

上部のナビゲーションバーで、管理するリソースのリージョンとリソースグループを選択します。

[インスタンス] ページで、対象インスタンスの ID をクリックします。

上部のナビゲーションバーで、[セキュリティグループ] を選択します。次に、セキュリティグループの [アクション] 列で、[ルールを管理] をクリックします。

[インバウンド] タブで、[ルールを追加] をクリックして、次のポートで ECS インスタンスへのアクセスを許可します。

プロトコルタイプ

ポート範囲

説明

TCP

88

Kerberos 認証プロトコルのポート。

TCP

135

リモートプロシージャコール (RPC) プロトコルのポート。

TCP/UDP

389

Lightweight Directory Access Protocol (LDAP) のポート。

TCP

445

共通インターネットファイルシステム (CIFS) プロトコルのポート。

TCP

3268

グローバルカタログのポート。

TCP/UDP

53

DNS のポート。

TCP

49152~65535

接続用のデフォルトの動的ポート範囲。範囲を 49152/65535 の形式で入力します。

ステップ 3: RDS インスタンスの AD ドメインサービスを構成する

[インスタンス] ページに移動します。上部のナビゲーションバーで、RDS インスタンスが存在するリージョンを選択します。次に、RDS インスタンスを見つけて、インスタンスの ID をクリックします。

左側のナビゲーションウィンドウで、アカウント管理 をクリックします。

ADドメインサービス タブをクリックし、次に ADドメインサービスの設定 をクリックします。

ADドメインサービスの設定 ダイアログボックスで、次のパラメーターを設定し、[AD ドメインサービスの設定が RDS のサービスレベルアグリーメントに与える影響を読み、理解しました。] を選択します。

警告AD ドメイン機能を有効にして構成した後、自己管理 AD ドメインでアカウントを作成できます。その後、これらのアカウントに権限を付与して RDS SQL Server にログインし、データベース操作を実行できます。

ただし、スーパーユーザー (System Admin) またはホストアカウントには RDS コントロールの範囲を超える権限があるため、自己管理 AD ドメイン機能を使用してこれらのタイプのアカウントが作成された RDS インスタンスの SLA を保証することはできません。

パラメーター

説明

ドメイン名

Active Directory の作成時に指定したドメイン名 ([展開構成] ページ)。たとえば、このトピックでは testdomian.net を使用します。

ディレクトリ IP アドレス

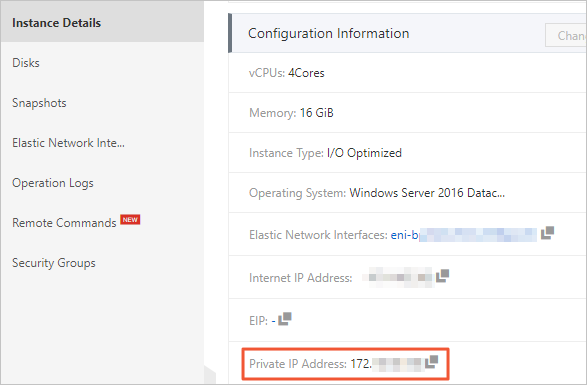

ドメインコントローラーが配置されている ECS インスタンスの IP アドレス。ECS インスタンスで

ipconfigコマンドを実行して取得するか、Alibaba Cloud ECS コンソールで表示できます。

ドメインアカウント

以前に作成したユーザー名。

ドメインパスワード

ユーザー名のパスワード。

OK をクリックし、AD ドメイン構成が完了するのを待ちます。

関連操作

API を使用して AD ドメインの関連情報を表示または変更したり、AD ドメインから離脱したりするには、次のトピックをご参照ください。