Elastic Compute Service (ECS) シークレットには、ユーザーがECSインスタンスにログインするときに認証に使用されるパスワードとSSH公開鍵と秘密鍵が格納されます。 Secrets Managerは、マネージECSシークレットを定期的にローテーションして、強力なパスワードとSSHキーの間でECSログオン資格情報を変更できます。 ECSシークレットを手動でローテーションすることもできます。 これにより、ECSシークレットリークのリスクが軽減されます。

メリット

Secrets Managerは、次の対策を使用して、ECSシークレットの集中管理および安全な管理を実装します。

- 暗号化保護: 専用ハードウェアを使用してECSシークレットを暗号化し、ストレージ内のセキュリティを確保します。

- 権限管理: リソースアクセス管理 (RAM) に基づくきめ細かい権限管理により、シークレットリークのリスクが軽減されます。

- 手動ローテーション: ECSシークレットが漏洩した場合、ECSシークレットを直ちにローテーションして侵入をブロックできます。

- 定期的なローテーション: ECSログイン認証情報は、強力なパスワードとSSHキーに定期的に変更されます。 これにより、未検出のシークレットリークが発生した場合でも、ECSインスタンスのセキュリティが確保されます。

動的ECSシークレットの使用

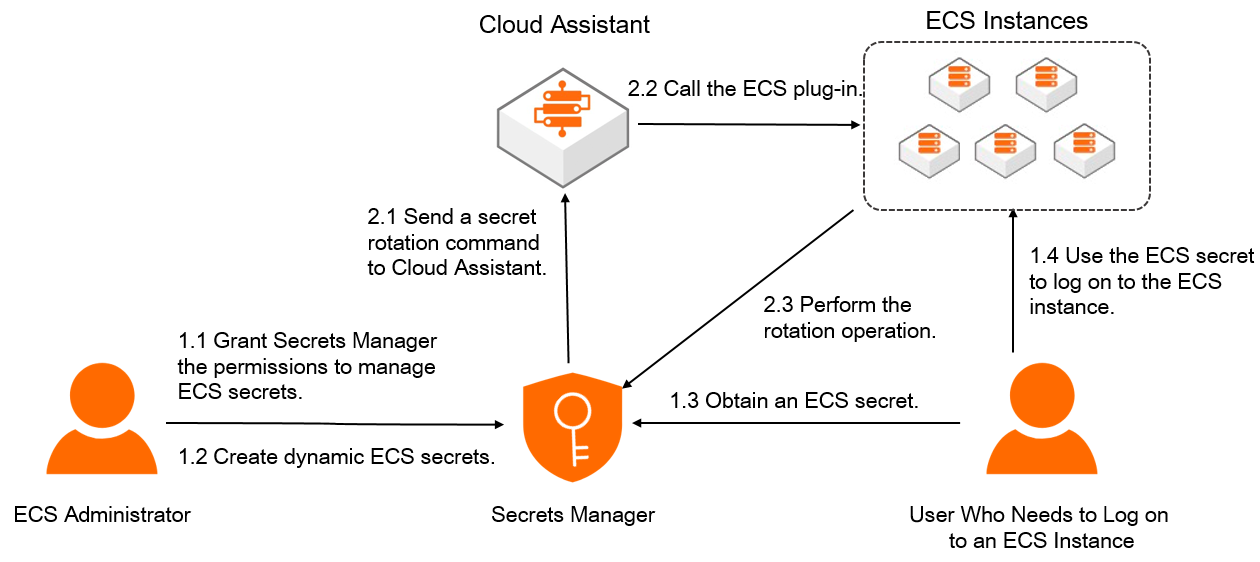

動的ECSシークレットを使用するには、secrets ManagerにECSインスタンスのパスワードとSSHキーを管理する権限を付与し、Secrets Managerを使用してECSログイン資格情報を管理する必要があります。 ユーザーがECSインスタンスにログインする必要がある場合、ユーザーはSecrets ManagerからECSシークレットを取得し、ECSシークレットを使用してECSインスタンスにログインできます。

ECSシークレットは、手動の介入なしにローテーションされます。 自動または手動のローテーションがトリガーされると、Secrets ManagerはCloud Assistantに秘密のローテーションコマンドを送信します。 次に、ECSインスタンスにインストールされているプラグインを呼び出し、ローテーションを完了します。 ローテーション後、ユーザーは新しいシークレットを使用してECSインスタンスにログインできます。

次のプロセスで動的ECSシークレットを使用します。

- Create a dynamic ECS Secret.

- 動的ECSシークレットの回転を監視する.

- ECSシークレットを使用してECSインスタンスにログインします。

制限事項

LinuxベースのECSインスタンスはパスワードとSSHキーのローテーションをサポートしていますが、WindowsベースのECSインスタンスはパスワードのみのローテーションをサポートしています。