このトピックでは、Okta、Azure AD、および自社開発システムなどのエンタープライズレベルの ID プロバイダー(IdP)を構成および使用して、OpenID Connect(OIDC)プロトコルを介して Identity as a Service(IDaaS)Employee Identity and Access Management(EIAM)と連携する方法について説明します。

用語

IDaaS を Okta、Azure AD、または自社開発システムなどの OIDC IdP にバインドすると、ユーザーは IdP で構成されたアカウントを使用して IDaaS EIAM にログオンできます。

用語 | 説明 |

OIDC | OAuth プロトコルのアップグレードバージョンです。 OIDC プロトコルは、OAuth 2.0 に基づいて ID レイヤーを構築します。 OIDC の一般的な構成の詳細については、「OIDC SSO 構成」をご参照ください。 |

IdP | ID プロバイダー。このトピックでは、Okta、Azure AD、または自社開発システムが IdP として機能します。Security Assertion Markup Language(SAML)で定義されているように、IdP はユーザーを検証および認証し、認証結果を SAML レスポンスでサービスプロバイダー(SP)に返します。一般に、IdP は一元化された ID 管理プラットフォームを指します。 |

SP | サービスプロバイダー。このトピックでは、IDaaS EIAM が SP として機能します。SAML で定義されているように、SP は IdP からレスポンスを受信し、レスポンスを解析して認証結果を取得します。一般に、SP は IdP と対話するアプリケーションです。 |

フェデレーション認証 | SP が IdP からの認証結果を信頼して使用する認証モード。このトピックでは、IDaaS EIAM は Okta、Azure AD、または自社開発システムからの認証結果を信頼します。フェデレーション認証に合格したユーザーは、IdP で構成されたアカウントを使用して IDaaS EIAM にログオンできます。フェデレーション認証は、シングルサインオン(SSO)によく使用されます。 |

IDaaS を OIDC IdP にバインドする

IDaaS EIAM は、OIDC の標準認証コードフローを使用してフェデレーション認証を実装します。そのため、IdP が OIDC の標準認証コードフローに基づく SSO をサポートしている場合、ユーザーは Okta、Azure AD、または自己管理システムなどの IdP で構成されたアカウントを使用して IDaaS EIAM にログオンできます。

SSO リクエストは、SP として機能する IDaaS EIAM のログオンページでのみ開始できます。この場合、IdP は IDaaS EIAM のログオンページにログオン方法として表示されます。IdP から SSO リクエストを開始することはできません。

IDaaS を OIDC IdP にバインドするプロセスでは、IDaaS と IdP の間に相互信頼が確立されます。IDaaS と IdP の両方で情報を取得して構成する必要があります。

手順 1:基本情報を構成する

IDaaS で構成情報を取得する

1. IDaaS EIAM インスタンスの詳細ページに移動します。左側のナビゲーションペインで、[idp] をクリックします。[IdP] ページで、[その他の Idp] をクリックします。[IdP の追加] パネルで、[OIDC IdP] をクリックします。

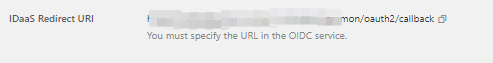

2. [OIDC ID プロバイダーのバインド] パネルで、[IDaaS リダイレクト URI] パラメーターの値をコピーします。この Uniform Resource Identifier(URI)は、認証結果と ID トークンを受信するために使用されます。IdP でアプリケーションを作成するときに、この URI を指定する必要があります。

IdP で構成情報を取得する

1. IdP で OIDC プロトコルをサポートするアプリケーションを作成し、前の手順でコピーした [IDaaS リダイレクト URI] パラメーターの値をアプリケーションのリダイレクト URI として指定します。

2. 次の情報を取得し、IDaaS コンソール の [OIDC ID プロバイダーのバインド] パネルでパラメーターを構成します。

クライアント ID:IDaaS EIAM にリクエストを送信するために使用されるクライアント ID。IdP アプリケーションの ID を入力します。

クライアントシークレット:IDaaS EIAM にリクエストを送信するために使用されるクライアントシークレット。IdP アプリケーションのシークレットを入力します。

発行者:OIDC 発行者のディスカバリーエンドポイント。

3. [OIDC ID プロバイダーのバインド] パネルの [エンドポイント構成] セクションで、[解析] をクリックします。その後、エンドポイントが自動的に入力されます。

4. 構成を確認し、[次へ] をクリックして、[シナリオの選択] ステップに進みます。

手順 2:シナリオを選択する

[シナリオの選択] ステップでは、ビジネス要件に基づいて 1 つ以上の機能を有効にできます。

[フェデレーション認証]:この機能を有効にすると、OIDC ベースのログオンを実装できます。

[手動アカウントバインディング]:この機能を有効にした後、ユーザーの OIDC アカウントが IDaaS アカウントにバインドされていない場合、ユーザーは OIDC ベースのログオン中に手動でアカウントバインディングを完了できます。アカウントバインディングが完了すると、ユーザーは OIDC アカウントを使用して IDaaS EIAM にログオンできます。

[自動アカウントバインディング]:この機能を有効にした後、ユーザーの OIDC アカウントが IDaaS アカウントにバインドされておらず、IDaaS アカウントのフィールドが OIDC アカウントのフィールドと同じ値を持つ場合、システムは自動的にアカウントバインディングを完了します。[マッピングルール] パラメーターを [フィールドの選択] に設定し、ID トークンでフィールドを選択できます。高度な式を使用してカスタムフィールドを追加することもできます。詳細については、「高度:SSO 属性で式を使用する」をご参照ください。アカウントバインディングが完了すると、ユーザーは OIDC アカウントを使用して IDaaS EIAM にログオンできます。

[アカウントを自動的に作成]:この機能を有効にした後、ユーザーの OIDC アカウントが IDaaS アカウントにバインドされていない場合、OIDC ベースのログオン中に IDaaS アカウントが自動的に作成されます。アカウント情報は、ユーザーが OIDC アカウントを使用して IDaaS EIAM にログオンするたびに更新されます。

[指定された組織]:OIDC アカウントを使用して IDaaS EIAM にログオンする場合、組織に属していない IDaaS アカウントは、選択した組織に自動的に割り当てられます。デフォルトでは、このフィールドを構成するときにルート組織が選択されます。組織を検索するか、ドロップダウンリストから組織を選択できます。

[情報を自動的に更新]:この機能を有効にすると、OIDC アカウントを使用して IDaaS EIAM にログオンすると、フィールドマッピングに基づいて IDaaS アカウント情報が自動的に更新されます。

[手動アカウントバインディング] と [自動アカウントバインディング] の両方を有効にすると、システムは OIDC ベースのログオン中に優先的に自動アカウントバインディングを実行します。自動アカウントバインディング機能は、トライアル版とエンタープライズ版の IDaaS インスタンスでのみ使用できます。この機能を使用する場合は、IDaaS インスタンスがあらかじめこの要件を満たしていることを確認してください。

構成を確認し、[確認] をクリックします。

手順 3:(オプション)フィールドマッピングを構成する

[アカウントを自動的に作成] または [情報を自動的に更新] をオンにすると、[フィールドマッピング] ステップが表示されます。

DingTalk や Azure AD などの IdP によって IDaaS アカウントが作成された場合、アカウントデータはフィールドマッピングではなく IdP に基づいて更新されます。

[アカウントを自動的に作成] をオンにすると、OIDC アカウントを使用して IDaaS EIAM にログオンすると、IDaaS アカウントのフィールド値は ID トークンのフィールドの値に基づいて自動的に変更されます。たとえば、IDaaS アカウントの表示名は ID トークンの名前に設定されます。

ユーザーは、次の優先順位でアカウントを使用して IDaaS EIAM にログオンできます。IDaaS アカウントにバインドされている OIDC アカウント、IDaaS アカウントに自動的にバインドできる OIDC アカウント、手動で IDaaS アカウントにバインドできる OIDC アカウント、または自動的に作成される IDaaS アカウント。

OIDC アカウントが IDaaS アカウントにバインドされていない場合、または IDaaS アカウントに自動的にバインドできない場合は、次のダイアログボックスが表示されます。ユーザーは、OIDC アカウントを既存の IDaaS アカウントに手動でバインドするか、IDaaS アカウントを手動で作成できます。

[IdP] ページで OIDC IdP を削除できます。OIDC IdP が削除されると、関連する構成はすぐに削除され、復元できなくなり、関連する機能は使用できなくなります。