Elastic Compute Service (ECS) インスタンスには、デフォルトのパスワードはありません。パスワードを忘れた場合は、リセットできます。インスタンスの作成時にユーザー名を設定しない場合、システムはデフォルトのユーザー名を使用します。

オペレーティングシステム | デフォルトのユーザー名 | 説明 |

Linux |

| Linux のスーパーユーザーです。 |

Windows |

| Windows のスーパーユーザーです。 |

root ユーザーは高い権限を持っており、直接使用するとセキュリティリスクが生じます。このリスクを軽減するため、ecs-user を使用し、機密性の高い操作には sudo コマンドで一時的に root 権限を取得することを推奨します。

パスワード管理

パスワードのリセット

オンラインでのパスワードリセット方法はインスタンスの再起動が不要なため、まずはこちらの方法をお試しください。

オンラインでのパスワードリセット (再起動不要)

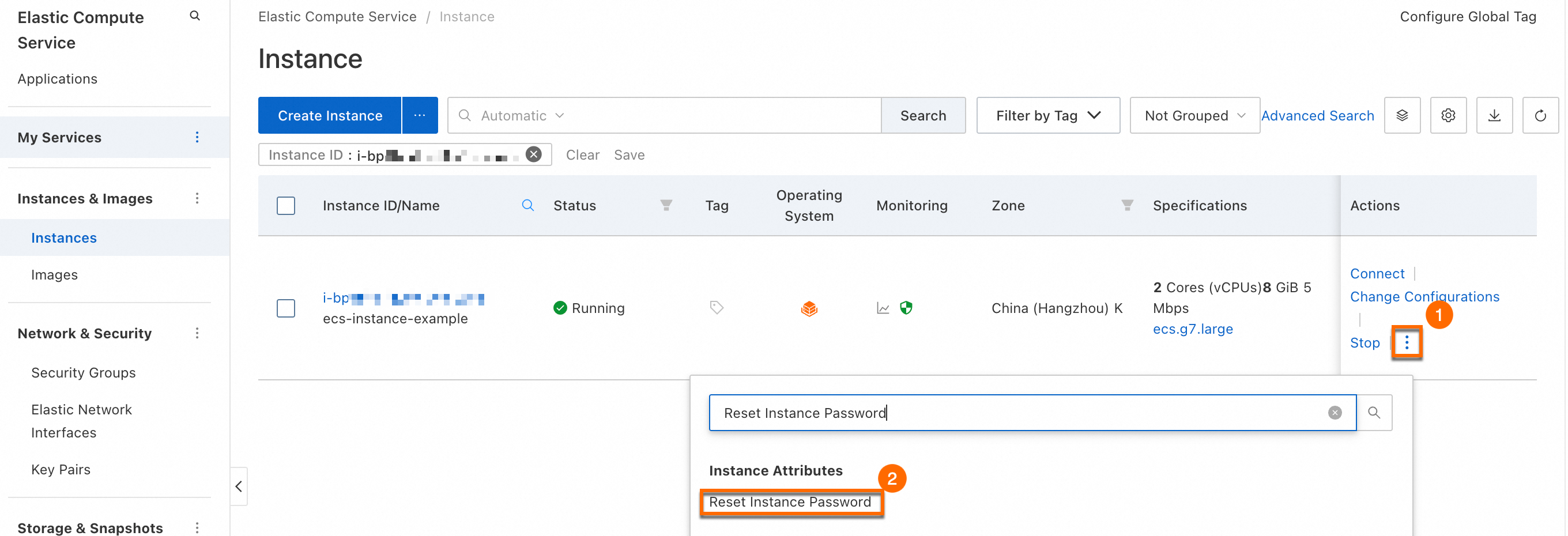

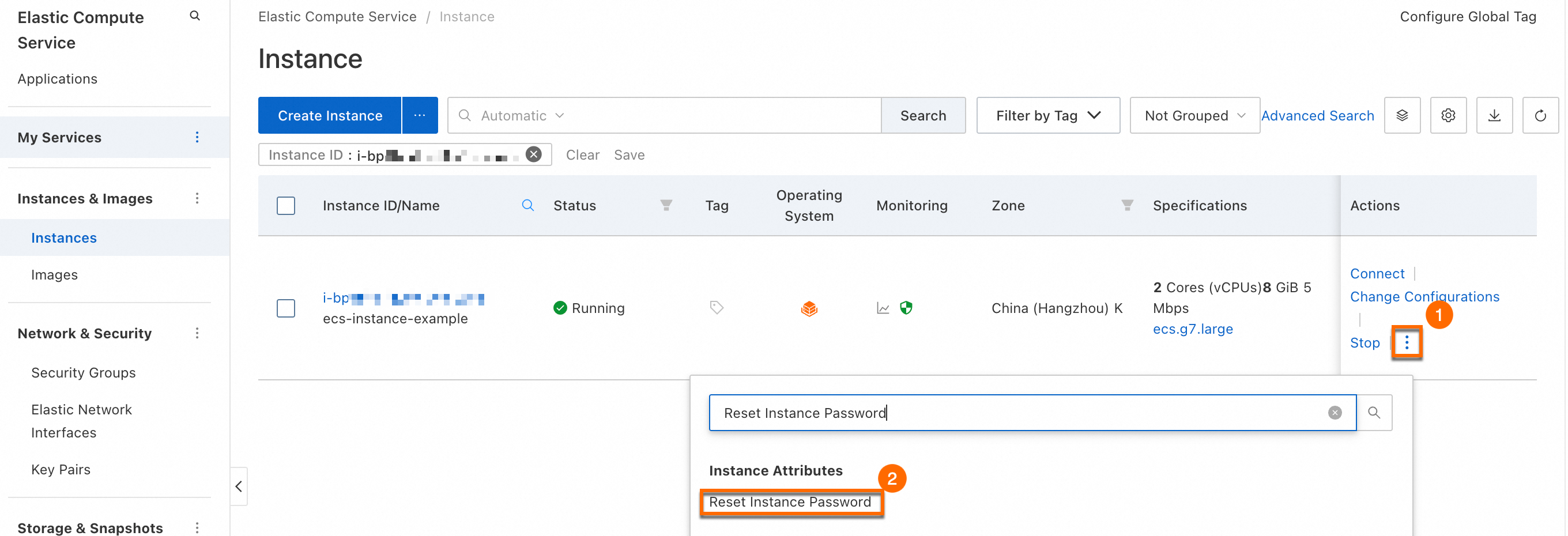

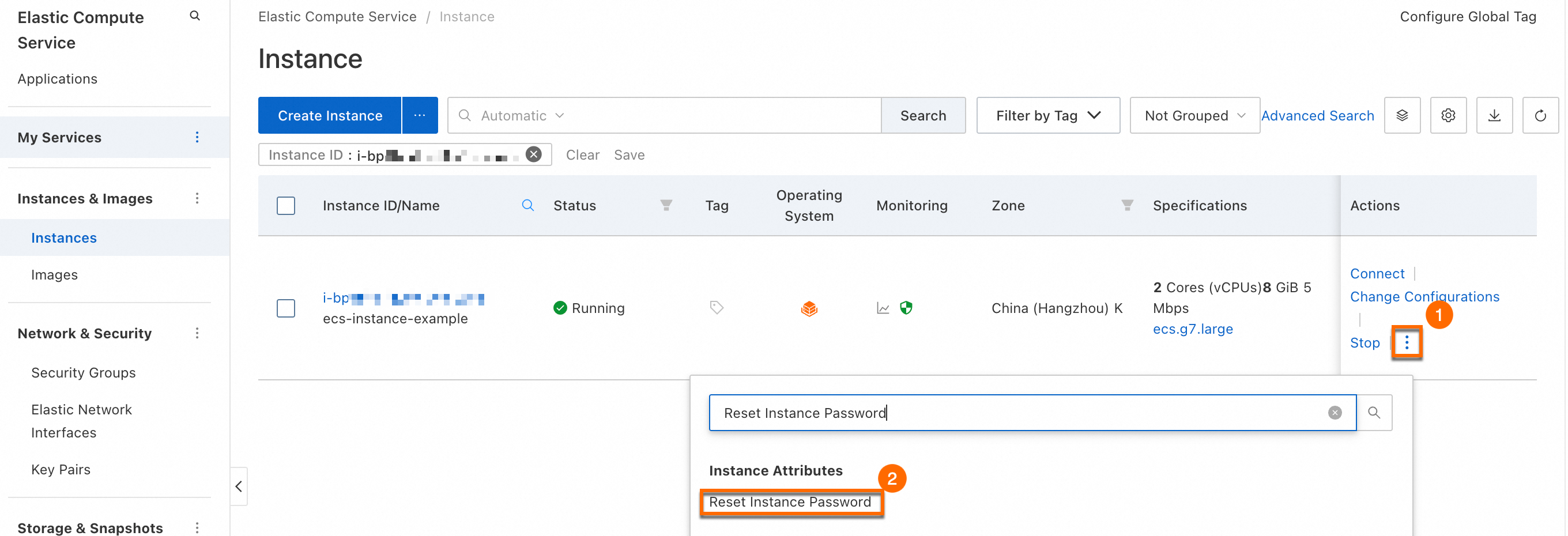

ECS コンソール - インスタンスに移動します。リージョンとリソースグループを選択し、対象のインスタンスを見つけます。

[インスタンスのパスワードをリセット] ダイアログボックスを開きます。

[インスタンスのパスワードをリセット] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。パスワードがリセットされるまで待ちます。他のパラメーターはデフォルト値のままにします。

[新しいパスワード]/[パスワードの確認]:インスタンスの新しいパスワードを入力します。セキュリティのため、大文字、小文字、数字、特殊文字を含む強力なパスワードを作成してください。

[パスワードのリセット方法] で、[オンラインリセット] を選択します。

重要[オンラインリセット] が利用できない場合は、別の方法 (オフラインパスワードリセット (再起動が必要)) を使用してください。

パスワードのリセットが失敗した場合は、別の方法を使用してください:オフラインでのパスワードリセット (再起動が必要)。

オフラインでのパスワードリセット (再起動が必要)

オフラインでのパスワードリセットでは、変更を有効にするためにインスタンスを再起動する必要があります。再起動により、インスタンスで実行中のサービスが中断される可能性があります。影響を考慮して再起動の時間を計画してください。

ECS コンソール - インスタンスに移動します。リージョンとリソースグループを選択し、管理したいインスタンスを見つけます。

画面の指示に従い、[インスタンスのパスワードをリセット] ダイアログボックスを開きます。

[インスタンスのパスワードをリセット] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。パスワードがリセットされるまで待ちます。

[新しいパスワード]/[パスワードの確認]:インスタンスの新しいパスワードを入力します。セキュリティのため、大文字、小文字、数字、特殊文字を含む強力なパスワードを作成してください。

[パスワードのリセット方法] で、[オフラインリセット] を選択します。

新しいパスワードを有効にするには、インスタンスを再起動する必要があります。サービスの安定性を確保するため、オフピーク時にインスタンスを再起動してください。

VNC 経由でのログインが成功した場合、オペレーティングシステムでのパスワードリセットは成功しています。

VNC を使用してインスタンスにログインできるが、Workbench などのツールを使用してログインできない場合、パスワードは正常にリセットされています。問題は SSH 設定にある可能性があります。詳細については、「Linux インスタンスへの接続失敗のトラブルシューティング」をご参照ください。

パスワードの変更

コンソールからオンラインでパスワードを変更できます。

オンラインでのパスワードリセット

ECS コンソール - インスタンスに移動します。リージョンとリソースグループを選択し、管理したいインスタンスを見つけます。

ご利用のコンソールのバージョンに応じて、[インスタンスのパスワードをリセット] ダイアログボックスを開きます。

[インスタンスのパスワードをリセット] ダイアログボックスで、次のパラメーターを設定し、[OK] をクリックします。パスワードがリセットされるまで待ちます。他のパラメーターはデフォルト値のままにします。

[新しいパスワード]/[パスワードの確認]:インスタンスの新しいパスワードを入力します。大文字、小文字、数字、特殊文字を含む強力なパスワードを作成してください。

[パスワードリセット方法]: [オンラインリセット] を選択します。

重要[オンラインリセット] が利用できない場合は、インスタンス内で手動でパスワードを変更してください。

パスワードのリセットが失敗した場合は、インスタンス内で手動でパスワードを変更してください。

インスタンス内での手動によるパスワード変更

Windows インスタンス

この例では、Windows Server 2019 インスタンスを使用します。

スタートアイコン

を右クリックし、[ファイル名を指定して実行 (R)] をクリックし、

を右クリックし、[ファイル名を指定して実行 (R)] をクリックし、compmgmt.mscと入力してEnterキーを押します。左側のナビゲーションウィンドウで、 を選択します。

パスワードを変更したいユーザー名 (例:Administrator) を右クリックし、[パスワードの設定] をクリックします。

[Administrator のパスワードを設定] ダイアログボックスで、[続行] をクリックします。[新しいパスワード] と [パスワードの確認] フィールドに新しいパスワードを入力します。

重要強力なパスワードを作成してください。大文字、小文字、数字、特殊文字を含める必要があります。

[OK] をクリックします。パスワードが設定されたことを示す確認メッセージが表示されます。

Linux インスタンス

この例では、Alibaba Cloud Linux 3 インスタンスを使用します。

次のコマンドを実行して、指定したユーザーのパスワードを変更します:

<username>を実際のユーザー名に置き換えてください。sudo passwd <username>新しいパスワードを入力し、

Enterキーを押します。もう一度新しいパスワードを入力し、再度Enterキーを押します。重要強力なパスワードを作成してください。大文字、小文字、数字、特殊文字を含める必要があります。

パスワードが変更されると、次のようなメッセージが返されます:

passwd: all authentication tokens updated successfully.

キーペアの管理

インスタンスの作成時に、Alibaba Cloud で作成またはインポートしたキーペアをバインドしてインスタンスにログインできます。後からキーペアをバインドまたは置換することも可能です。

キーペアは、ブルートフォース攻撃や辞書攻撃を効果的に防御できる、より安全な認証情報です。キーペアは、インスタンスに保存される公開鍵と、安全に保管する必要がある秘密鍵で構成されます。インスタンスにログインするには、認証のために秘密鍵を提供します。

Windows インスタンスでキーペアを使用するには、インスタンスで SSH サービスを有効にする必要があります。コンソールでは、Windows インスタンスのキーペア管理はサポートされていません。

キーペアの作成またはインポート

コンソール

キーペアの作成

ECS コンソールの [キーペア] ページに移動します。左上のコーナーで、リージョンとリソースグループを選択します。

ECS インスタンスは、同じリージョンにあるキーペアにのみバインドできます。

[SSH キーペアの作成] をクリックし、作成方法として [自動作成] を選択します。

[OK] をクリックします。

キーペアが作成されると、秘密鍵ファイル (key_pair_name.pem) が自動的にローカルマシンにダウンロードされます。

キーペアのインポート

秘密鍵に対応する公開鍵の表示

ローカルマシンが Linux または macOS の場合

ssh-keygenコマンドを使用して、既存の秘密鍵ファイルから公開鍵を抽出して表示します。<path_to_key_pair>を秘密鍵ファイルのパスに置き換えます。例:/path_to_key_pair/my-key-pair.pem。ssh-keygen -y -f <path_to_key_pair>公開鍵情報が返されます。

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABA****+GF9q7rhc6vYrExwT4WU4fsaRcVXGV2Mg9RHex21hl1au77GkmnIgukBZjywlQOT4GDdsJy2nBOdJPrCEBIPxxxxxxxxxx/fctNuKjcmMMOA8YUT+sJKn3l7rCLkesE+S5880yNdRjBiiUy40kyr7Y+fqGVdSOHGMXZQPpkBtojcxxxxxxxxxxx/htEqGa/Jq4fH7bR6CYQ2XgH/hCap29Mdi/G5Tx1nbUKuIHdMWOPvjxxxxxxxxxx+lHtTGiAIRG1riyNRVC47ZEVCxxxxxxローカルマシンが Windows の場合

次のステップを実行して公開鍵を表示します。

PuTTYgen を起動します。

[ロード] をクリックします。

.ppkまたは.pemファイルを選択します。PuTTYgen に公開鍵が表示されます。

キーペア (公開鍵) のインポート

ECS コンソールの [キーペア] ページに移動します。左上のコーナーで、リージョンを選択します。

ECS インスタンスは、同じリージョンにあるキーペアにのみバインドできます。

[SSH キーペアの作成] をクリックし、作成方法として [インポート] を選択して、[公開キー] を入力します。

[OK] をクリックしてインポートを完了します。

API

キーペアの作成: 詳細については、「CreateKeyPair」をご参照ください。

キーペアの公開鍵のインポート: 詳細については、「ImportKeyPair」をご参照ください。

キーペアのバインドまたは置換

コンソール

コンソールでのキーペアのバインド、バインド解除、置換は Linux インスタンスのみサポートしています。

インスタンス作成時のキーペアのバインド

カスタム起動メソッドを使用してインスタンスを作成する場合、[ログオン資格情報] を [キーペア] に設定し、既存の [キーペア] を選択できます。

キーペアのバインドまたは置換

コンソールでキーペアをバインドまたは置換する場合、変更を有効にするにはインスタンスの再起動が必要です。インスタンスを再起動すると、サービスが中断される可能性があります。影響を最小限に抑える時間帯にこの操作を計画してください。

コンソールでは、各インスタンスに最大 1 つのキーペアをバインドできます。複数のキーペアをバインドするには、インスタンス上で手動でバインドします (再起動は不要です)。

コンソールでのバインドまたは置換 (再起動が必要)

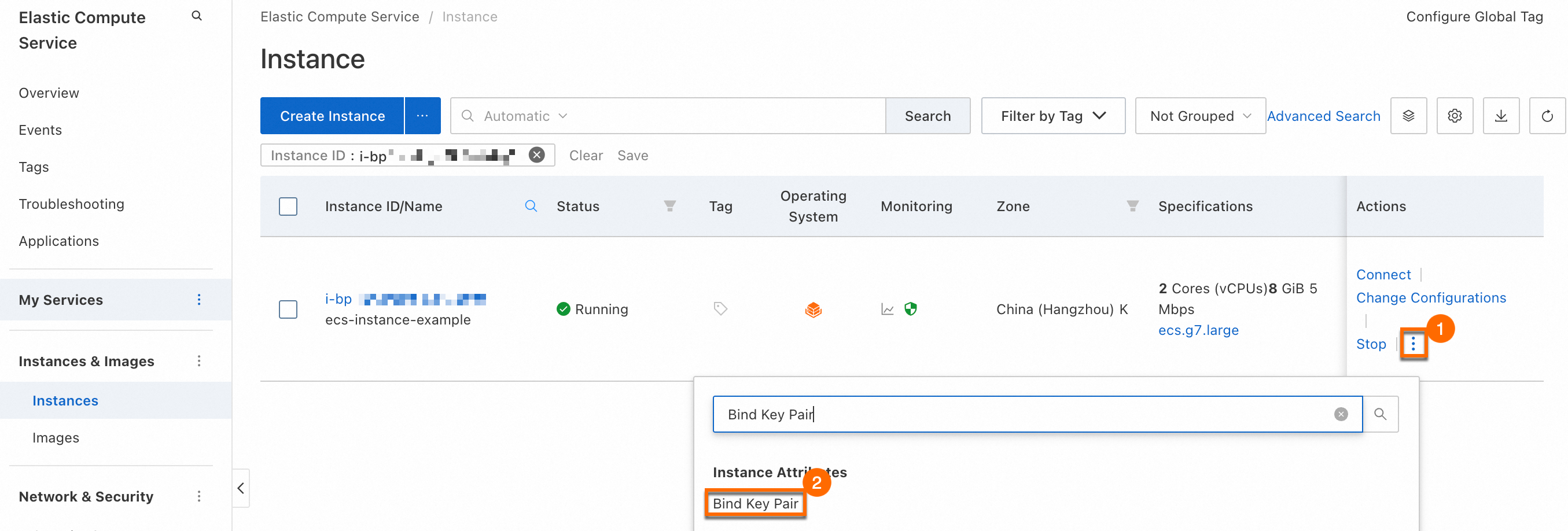

ECS コンソールの [インスタンス]に移動します。左上のコーナーで、リージョンとリソースグループを選択します。ECS インスタンスを見つけて、次の手順に従います。

[操作] 列で、 をクリックします。既存のキーペアを選択し、[OK] をクリックします。変更は、インスタンスを再起動した後に有効になります。

インスタンスでの手動バインド (再起動は不要)

キーペアの生成

キーペアを生成する手順は、ツールによって異なります。この例では、

ssh-keygenツールを使用します。次のコマンドを実行してキーペアを生成します。

ssh-keygen -t rsa -b 2048 -f id_rsaパラメーター:

-t rsa: キーの種類をrsaとして指定します。-b 2048: キーの長さを 2048 ビットに指定します。-f id_rsa: キーペアのファイル名と保存場所を指定します。

システムによってパスフレーズの入力が求められます。このパスフレーズは秘密鍵を保護します。パスフレーズの設定は、推奨されるセキュリティ対策です。パスフレーズが不要な場合は、

Enterキーを押して続行してください。コマンドが正常に実行されると、現在のディレクトリに 2 つのファイルが生成されます。

id_rsa: 秘密鍵。id_rsa.pub: 公開鍵。

重要秘密鍵は安全に保管し、他者と共有しないでください。

インスタンスへの公開鍵のバインド

ワークベンチを使用してインスタンスにログインした後、次の手順に従います。

手順は root ユーザーと root 以外のユーザーで異なります。必要に応じて適切な手順を選択してください。

root ユーザーの公開鍵の設定

構成ファイル

authorized_keysを作成します。/root/.sshディレクトリまたはauthorized_keysファイルが存在しない場合は、それらを作成するための次のコマンドを実行します。sudo mkdir /root/.ssh sudo touch /root/.ssh/authorized_keys公開鍵の追加

authorized_keysファイルを、Vim などのテキストエディターで開きます。sudo vim /root/.ssh/authorized_keys公開鍵の内容をファイルに貼り付けます。複数の公開鍵を追加でき、各公開鍵は新しい行に記述します。ファイルを保存して閉じます。

ファイル権限の設定

SSH では厳格な権限設定が必要です。権限が正しくないと、SSH ログインが失敗する可能性があります。

次のコマンドを実行して、正しい権限を設定します。

sudo chmod 700 /root/.ssh sudo chmod 600 /root/.ssh/authorized_keys

root 以外のユーザーの公開鍵の設定

この手順では、

authorized_keys構成ファイルを作成します。/root/.sshディレクトリまたはauthorized_keysファイルが存在しない場合は、次のコマンドを実行して作成します。コマンドでは、

<username>は公開鍵を紐付けたいユーザー名を表します。sudo mkdir /home/<username>/.ssh sudo touch /home/<username>/.ssh/authorized_keys公開鍵の追加

authorized_keysファイルを、Vim などのテキストエディターで開きます。sudo vim /home/<username>/.ssh/authorized_keys公開鍵の内容をファイルに貼り付けます。複数の公開鍵を追加でき、各公開鍵は新しい行に記述します。ファイルを保存して閉じます。

ファイル権限の設定

SSH では厳格な権限設定が必要です。権限が正しくないと、SSH ログインが失敗する可能性があります。

次のコマンドを実行して、正しい権限を設定します。

sudo chown -R <username>:<username> /home/<username>/.ssh sudo chmod 700 /home/<username>/.ssh sudo chmod 600 /home/<username>/.ssh/authorized_keys

SSH サービスの公開鍵認証の有効化

公開鍵を設定した後、サーバーで SSH 公開鍵認証を有効にします。そうしないと、キーベースのログインは失敗します。

SSH 構成ファイル

/etc/ssh/sshd_configをバックアップします。sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak

Vim などのテキストエディターで

/etc/ssh/sshd_configファイルを開きます。PubkeyAuthenticationパラメーターを見つけ、その値をyesに設定して公開鍵認証を有効にします。sudo vim /etc/ssh/sshd_configSSH サービスを再起動して変更を適用します。

Alibaba Cloud Linux 3 の場合:

sudo systemctl restart sshdUbuntu や Debian などの一部のオペレーティングシステムでは、SSH サービスは

sshdではなくsshとなっています。コマンドを適宜調整してください。重要SSH 経由でインスタンスに接続している場合、サービスを再起動すると切断されることがあります。サービスの再起動後に再接続できます。

API

API を使用したキーペアのバインド、置換、バインド解除は Linux インスタンスのみサポートしています。

インスタンス作成時にキーペアを設定する: インスタンスを作成するために RunInstances を呼び出す場合、

KeyPairNameパラメーターをキーペアの名前に設定します。キーペアの結合または置き換え: AttachKeyPair を呼び出し、キーペア名

KeyPairNameおよびインスタンス IDInstanceIdsを指定します。キーペアの関連付けを解除: DetachKeyPair を呼び出して、キーペア名

KeyPairNameとインスタンス IDInstanceIdsを指定します。

キーペアのバインド解除

コンソールでキーペアのバインドを解除するには、変更を有効にするためにインスタンスの再起動が必要です。インスタンスを再起動すると、サービスが中断される可能性があります。影響を最小限に抑える時間帯にこの操作を計画してください。

コンソールでのバインド解除 (再起動が必要)

ECS コンソールの [インスタンス]に移動します。左上のコーナーで、リージョンとリソースグループを選択します。ECS インスタンスを見つけて、次の手順に従います。

[操作] 列で をクリックし、次に [バインド解除] をクリックします。 変更は、インスタンスを再起動した後に有効になります。

インスタンスでの手動バインド解除 (再起動は不要)

キーペアのバインドを解除するには、インスタンス上の authorized_keys ファイルに保存された公開鍵を手動で消去できます。authorized_keys 構成ファイルのパスは、ユーザーによって異なります。

root ユーザー:

/root/.ssh/authorized_keysroot 以外のユーザー:

/home/<username>/.ssh/authorized_keysここで、

<username>は非ルートユーザー名を表します。

キーペアの削除

コンソール

インスタンスにバインドされているキーペアは削除できません。

ECS コンソールの [キーペア] ページに移動します。左上のコーナーで、リージョンとリソースグループを選択します。

削除するキーペアを見つけ、[操作] 列の [削除] をクリックします。

API

DeleteKeyPairs を呼び出し、KeyPairNames パラメーターに削除するキーペアの名前を指定します。

複数ユーザーのリモートログイン

複数のユーザーが Elastic Compute Service (ECS) インスタンスにアクセスできるようにするには、次の手順に従って標準ユーザーを作成し、リモートアクセスを有効にします。

Linux

ワークベンチを使用してインスタンスにログインし、次の手順に従ってユーザーを作成します:

ユーザーの作成

コマンドの <username> を希望のユーザー名に置き換えます。たとえば、

exampleuserという名前のユーザーを作成するには、sudo useradd -m exampleuserを実行します。sudo useradd -m <username>パスワードまたはキーペアの設定

キーペアのバインド

ローカルマシンでキーペアファイルを生成します。

重要セキュリティ上の理由から、インスタンス上で ssh-keygen を使用してキーペアを作成しないでください。生成された秘密鍵を、接続先の ECS インスタンスに保存しないでください。

キーペアを生成する手順は、ツールによって異なります。この例では、

ssh-keygenツールを使用します。次のコマンドを実行して、キーペアを生成します。

ssh-keygen -t rsa -b 2048 -f id_rsaパラメーター:

-t rsa:キータイプをrsaに指定します。-b 2048:キーの長さを 2048 ビットに指定します。-f id_rsa:キーペアのファイル名と保存場所を指定します。

パスフレーズの入力を求められます。このパスフレーズは秘密鍵を保護します。パスフレーズの設定は、推奨されるセキュリティ対策です。パスフレーズが不要な場合は、

Enterキーを押して続行します。コマンドが正常に実行されると、現在のディレクトリに 2 つのファイルが生成されます:

id_rsa:秘密鍵。id_rsa.pub:公開鍵。

重要秘密鍵は安全に保管し、他者と共有しないでください。

公開鍵をユーザーにバインドします。

authorized_keys設定ファイルを作成します。/root/.sshディレクトリまたはauthorized_keysファイルが存在しない場合は、次のコマンドを実行して作成します。コマンドの

<username>は、公開鍵をバインドするユーザー名を表します。sudo mkdir /home/<username>/.ssh sudo touch /home/<username>/.ssh/authorized_keys公開鍵を追加します。

Vim などのテキストエディターで

authorized_keysファイルを開きます。sudo vim /home/<username>/.ssh/authorized_keysファイルに公開鍵の内容を貼り付けます。複数の公開鍵を追加でき、各公開鍵は新しい行に記述します。ファイルを保存して閉じます。

ファイルの権限を設定します。

SSH では厳密な権限設定が必要です。権限が正しくないと、SSH ログインが失敗する可能性があります。

次のコマンドを実行して、正しい権限を設定します。

sudo chown -R <username>:<username> /home/<username>/.ssh sudo chmod 700 /home/<username>/.ssh sudo chmod 600 /home/<username>/.ssh/authorized_keys

SSH サービスの公開鍵認証を有効にします。

公開鍵を設定した後、サーバーで SSH 公開鍵認証を有効にする必要があります。そうしないと、キーベースのログインは失敗します。

SSH 設定ファイル

/etc/ssh/sshd_configをバックアップします。sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak

Vim などのテキストエディターで

/etc/ssh/sshd_configファイルを開きます。PubkeyAuthenticationパラメーターを見つけ、その値をyesに設定して公開鍵認証を有効にします。sudo vim /etc/ssh/sshd_configSSH サービスを再起動して変更を適用します。

Alibaba Cloud Linux 3 の場合:

sudo systemctl restart sshdUbuntu や Debian などの一部のオペレーティングシステムでは、SSH サービスの名前が

sshdではなくsshになります。コマンドを適宜調整してください。重要SSH 経由でインスタンスに接続している場合、サービスを再起動すると接続が切断されることがあります。サービスの再起動後に再接続できます。

パスワードの設定

次のコマンドを実行します:

<username>を、パスワードを設定するユーザー名に置き換えます。sudo passwd <username>新しいパスワードを入力し、

Enterキーを押します。確認のためにもう一度新しいパスワードを入力し、Enterキーを押します。変更が成功すると、次のようなメッセージが表示されます:

passwd: all authentication tokens updated successfully.(検証)新規ユーザーとして ECS インスタンスにログイン

Windows

デフォルトでは、Windows は Remote Desktop Protocol (RDP) 経由で最大 2 つの同時リモート接続をサポートします。3 人以上のユーザーが同時に Windows インスタンスにログインする必要がある場合は、Microsoft のリモートデスクトップサービスを使用する必要があります。

ワークベンチを使用してインスタンスにログインし、次の手順に従います:

ユーザーの作成

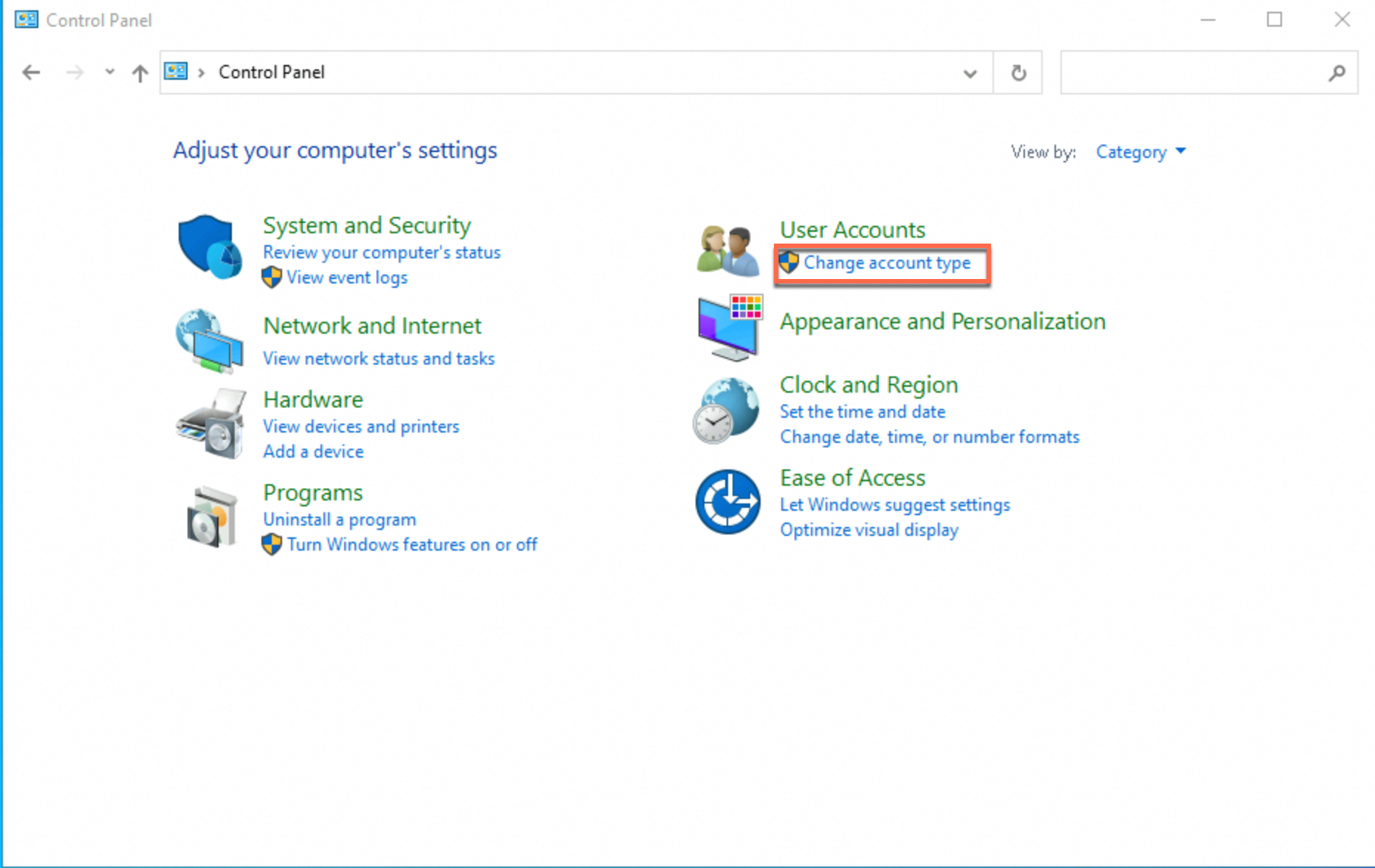

コントロールパネルを開き、[ユーザーアカウント] を見つけて、[アカウントの種類の変更] をクリックします。

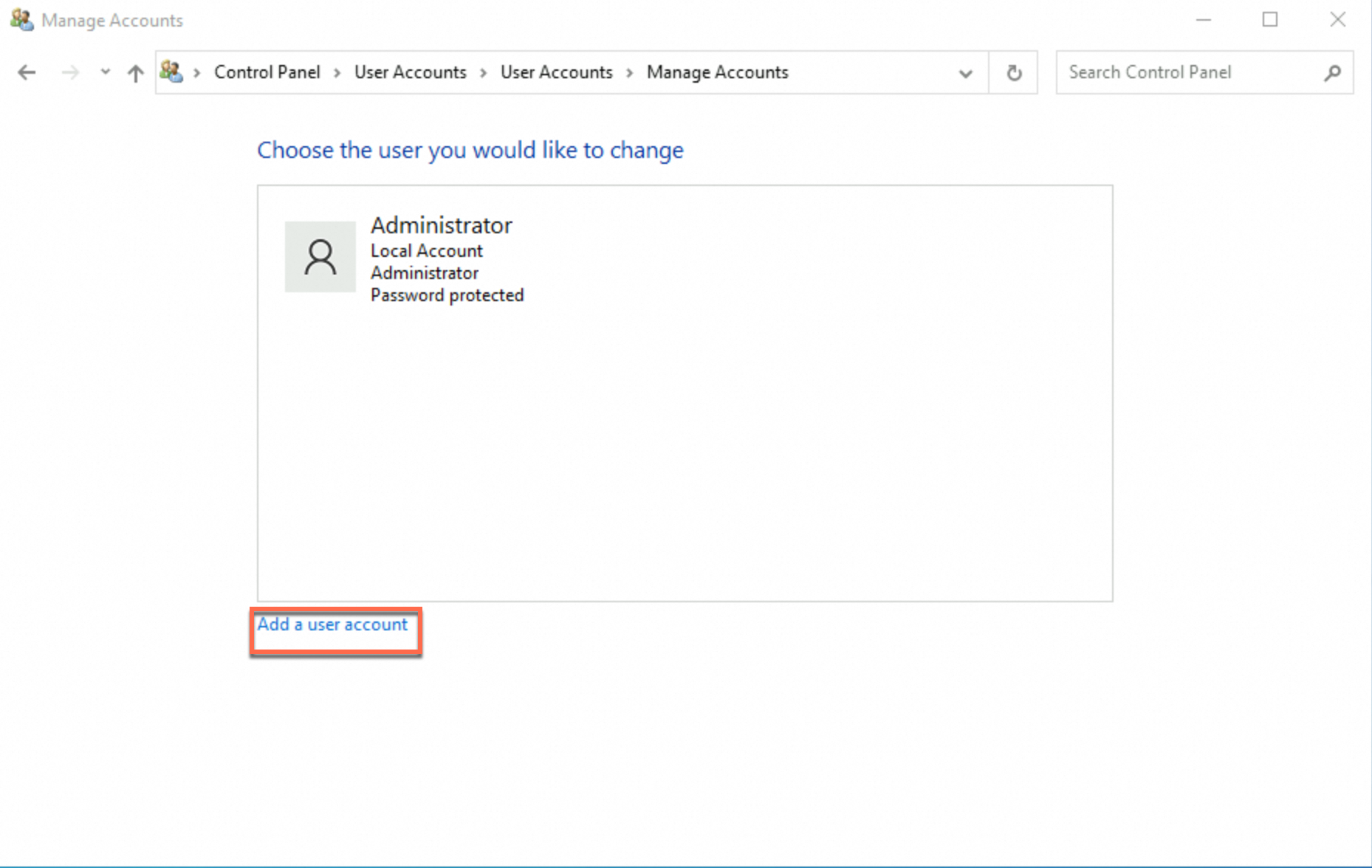

[アカウントの管理] ページで、[ユーザーアカウントの追加] をクリックして [ユーザーの追加] ページに移動します。

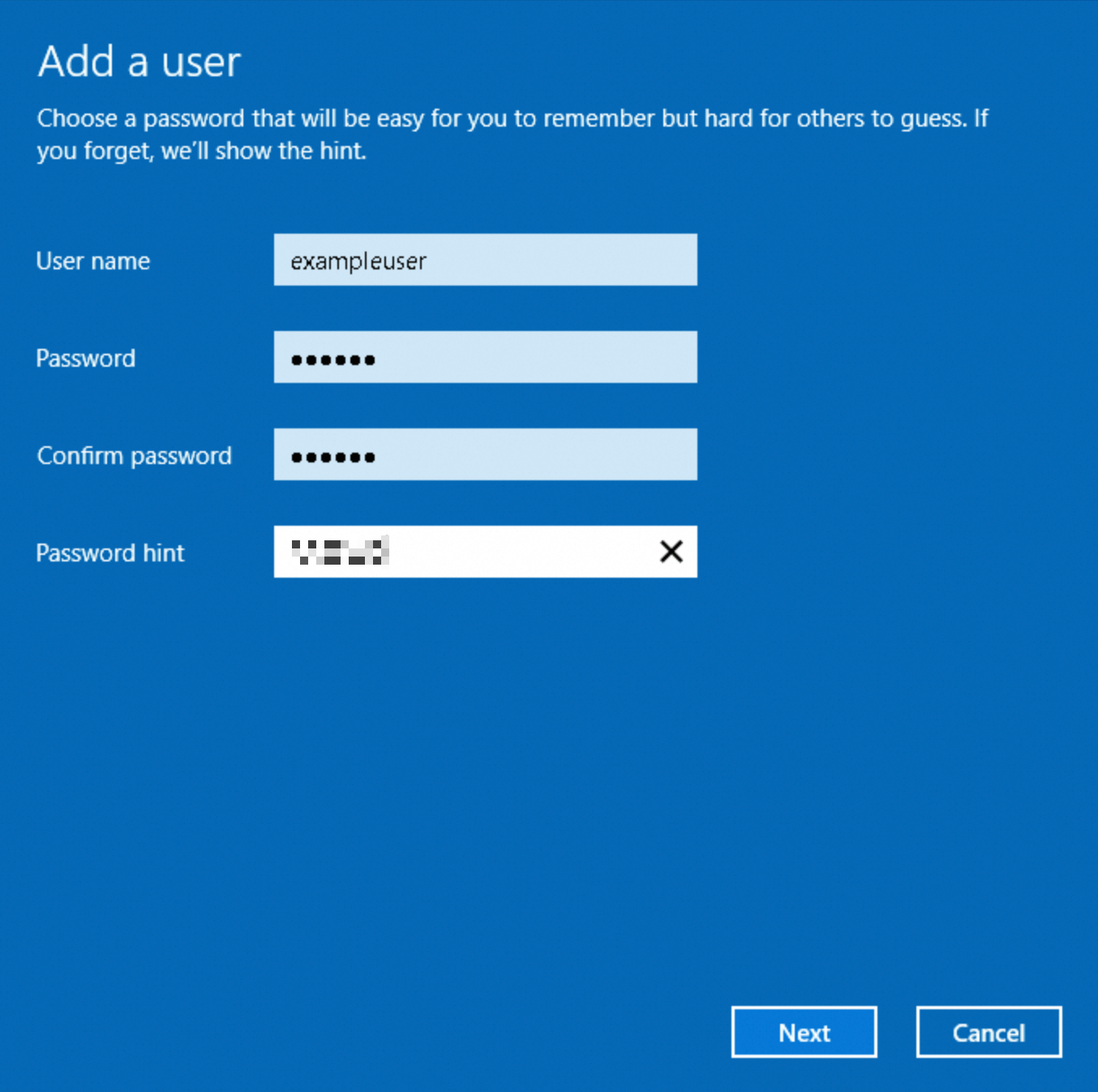

[ユーザーの追加] ページで、画面の指示に従って新規ユーザーのユーザー名とパスワードを設定します。

この例では、exampleuser という名前のユーザーを作成します。必要に応じて [ユーザー名] を設定します。

[次へ] をクリックし、次に [完了] をクリックします。新規ユーザーが作成されます。

新規ユーザーを

Remote Desktop Usersグループに追加Remote Desktop Users グループのユーザーのみがインスタンスにリモートでログインできます。

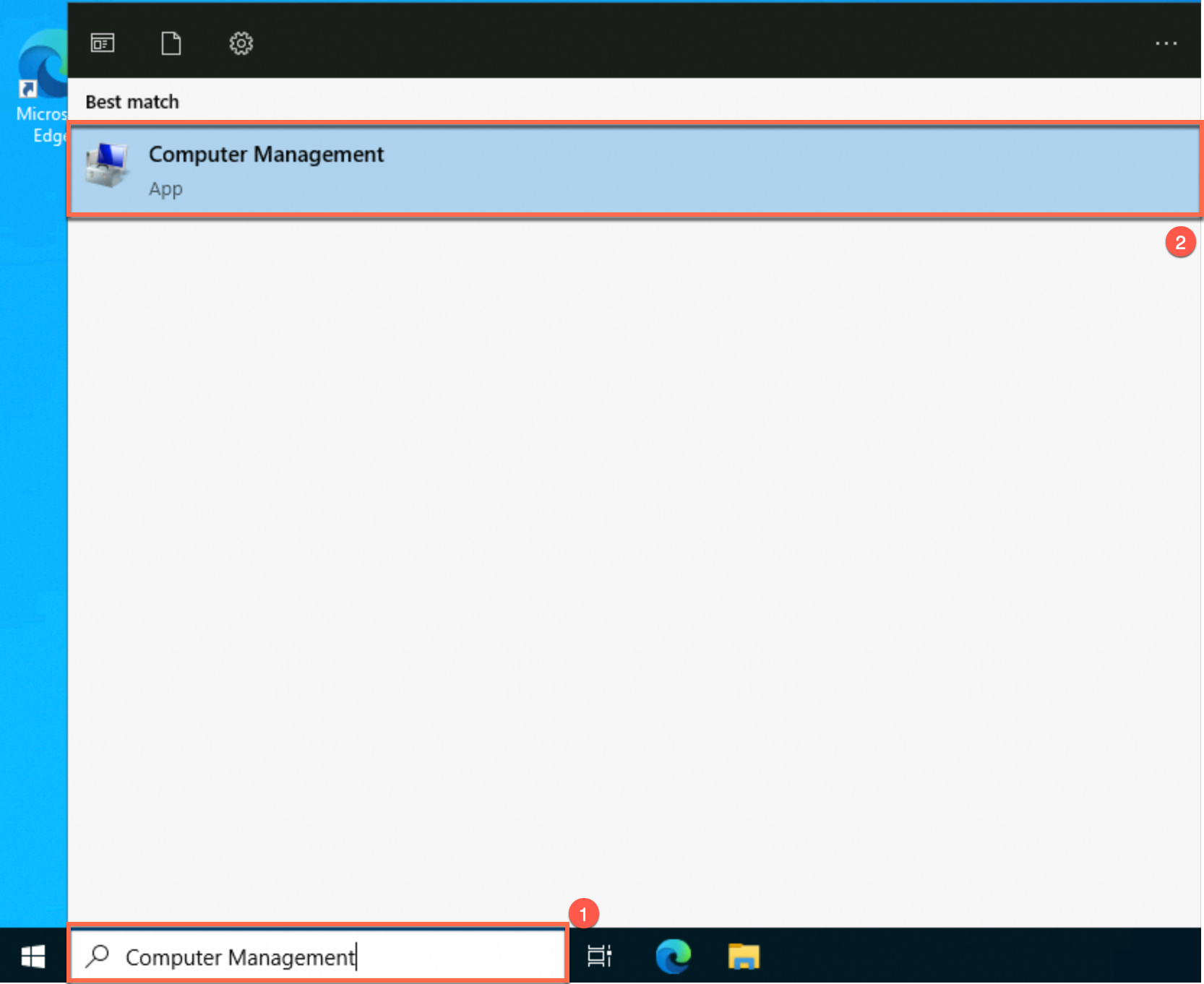

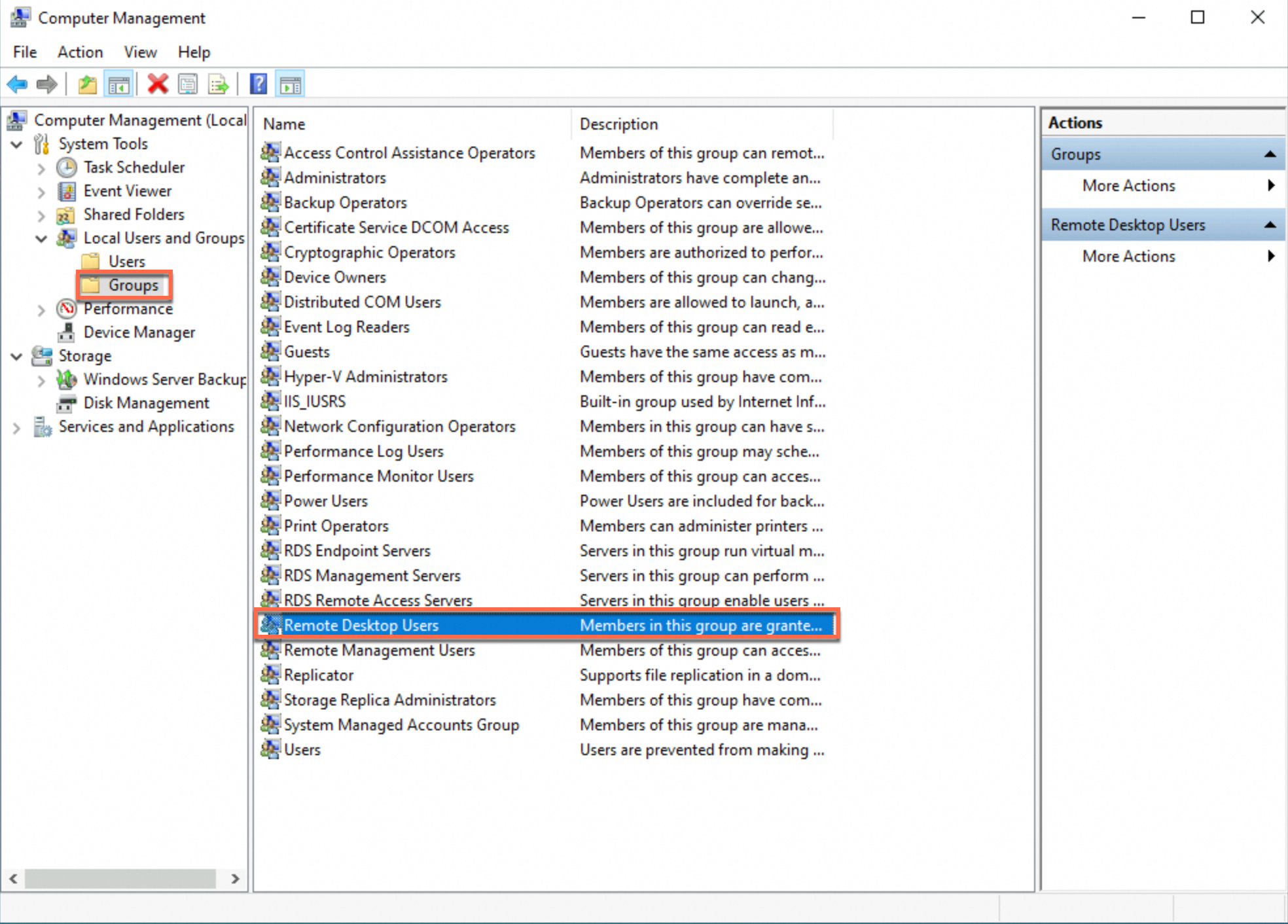

タスクバーの検索ボックスで [コンピューターの管理] を検索し、クリックして [コンピューターの管理] ウィンドウを開きます。

で [Remote Desktop Users] グループを探し、ダブルクリックして [Remote Desktop Users のプロパティ] ページを開きます。

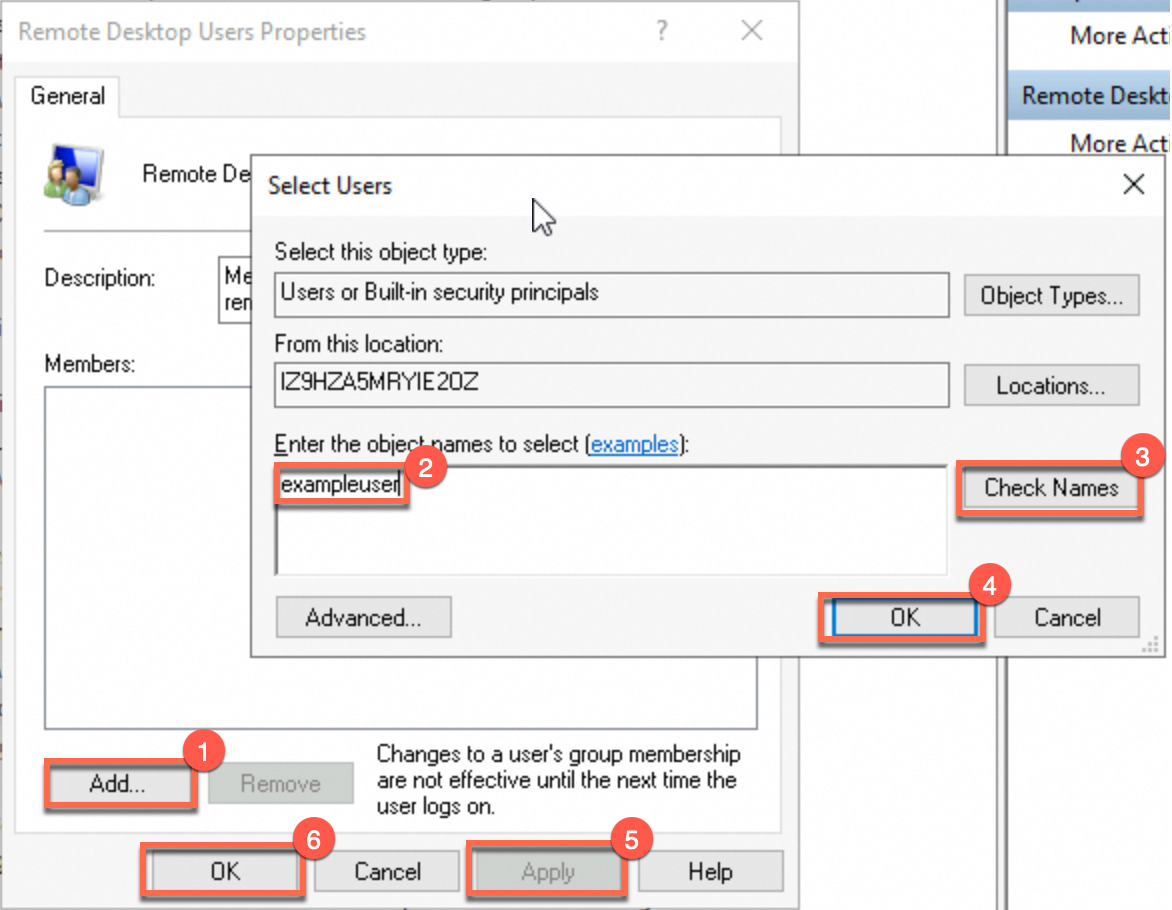

図に示す手順に従います。

[Remote Desktop Users のプロパティ] ページで、[追加] をクリックします。

ステップ 2 で作成したユーザーのユーザー名を入力し、[名前の確認] をクリックします。入力ボックスにユーザーのフルネームが自動的に入力されます。

[OK] をクリックします。[Remote Desktop Users のプロパティ] ページで [適用] をクリックし、次に [OK] をクリックします。ユーザーがグループに追加されます。

(検証)新規ユーザーとして ECS インスタンスにリモートログイン

よくある質問

Q1: Elastic Compute Service (ECS) インスタンスのデフォルトまたは初期ユーザー名は何ですか?

Linux インスタンス: デフォルトのユーザー名は

rootです。インスタンス作成時にecs-userを選択した場合、ユーザー名はecs-userになります。Windows インスタンス: デフォルトのユーザー名は

Administratorです。

Q2: ECS インスタンスのデフォルトまたは初期パスワードは何ですか?

デフォルトのパスワードはありません。

セキュリティ上の理由から、Alibaba Cloud は ECS インスタンスにデフォルトまたは初期パスワードを割り当てません。インスタンスの作成時にパスワードを設定しなかった場合は、パスワードをリセットする必要があります。

Q3: インスタンスのパスワードを確認する方法はありますか?

Alibaba Cloud はお客様のインスタンスパスワードを保存していないため、取得することはできません。

Q4: ユーザー名またはパスワードを忘れた場合、認証情報を回復するにはどうすればよいですか?

ユーザー名を忘れた場合: コンソールのパスワードリセット機能を使用してユーザー名を確認できます。インスタンス作成時に設定したユーザー名は、[インスタンスパスワードのリセット] ダイアログボックスの上部に表示されます。

パスワードを忘れた場合: パスワードをリセットしてください。

Q5: オンラインでのパスワードリセットが失敗するのはなぜですか?

ほとんどの失敗は、インスタンス上のセキュリティソフトウェアが、クラウドアシスタントから送信されたパスワード変更コマンドをブロックすることが原因で発生します。代わりにオフラインでのパスワードリセット方法を使用してください。

Q6: root アカウントと ecs-user アカウントを切り替えるにはどうすればよいですか?

root から ecs-user への切り替え

ecs-userを使用するオプションは、カスタム購入方法を使用して特定の Linux イメージからインスタンスを作成する場合にのみ利用できます。インスタンス作成後は、デフォルトユーザーを直接

ecs-userに切り替えることはできません。回避策として、ecs-userという名前の新しいユーザーを作成し、そのユーザーにsudo権限を付与してから、リモートログイン用に設定することができます。ecs-user から root への切り替え

rootユーザーとして直接ログインする代わりに、引き続きecs-userを使用し、sudoを使って特権コマンドを実行してください。ログイン中のセッション内でrootユーザーに切り替える必要がある場合は、ecs-userとしてログインし、sudo suコマンドを実行します。

オフラインでのパスワードリセットやキーペアのバインドなどのコンソール機能は、インスタンス作成時に設定されたユーザー名にのみ適用されます。

Q7: Linux インスタンスで SSH キーペア認証とパスワード認証の両方を有効にするにはどうすればよいですか?

これは、SSH サービスの /etc/ssh/sshd_config ファイルを変更することで設定できます。

SSH キーペア認証を有効にする (推奨、より安全): これは

PubkeyAuthenticationオプションで制御されます。この値をyesに設定すると、キーペア認証が有効になります。変更を有効にするには、SSH サービスを再起動してください。SSH パスワード認証を有効にする (非推奨、安全性が低い): これは

PasswordAuthenticationオプションで制御されます。この値をyesに設定すると、パスワード認証が有効になります。変更を有効にするには、SSH サービスを再起動してください。

Q8: Terraform を使用してインスタンスを作成する際に、ECS のログインユーザー名を設定するにはどうすればよいですか?

ECS インスタンスのデフォルトのユーザー名は、そのイメージによって決まります。たとえば、Linux の場合は `root`、Windows の場合は `Administrator` です。Terraform を使用して ECS インスタンスを作成および使用する際に、image_options ブロック内の login_as_non_root パラメーターを使用して、インスタンスが非 root ユーザーとしてログインするように設定できます。

パラメーター:

login_as_non_root(ブール値)。方法: このパラメーターを

trueに設定します。結果: インスタンスのログインユーザー名は

ecs-userに設定されます。