サードパーティのSSHツールから鍵ペアベースの認証方法を使用してLinux Elastic Compute Service (ECS) インスタンスに接続する場合、60秒間有効な一時公開鍵をインスタンスに登録し、対応する秘密鍵を使用して60秒以内にインスタンスに接続できます。 永続的なキーペアと比較して、一時的なキーペアは接続のセキュリティが高くなります。 このトピックでは、Session Manager CLI (ali-instance-cli) を使用してECSインスタンスに一時公開鍵を登録し、パスワードではなく対応する秘密鍵を使用してインスタンスに接続する方法について説明します。

一時公開キー

一時公開キーを使用すると、インスタンスにキーペアを設定することなく、インスタンスに安全に接続できます。 SSH経由でインスタンスに接続するたびに、60秒間有効な一時公開鍵をインスタンスに登録し、パスワードの代わりに対応する秘密鍵を使用してインスタンスに接続できます。

説明 一時公開キーは、Cloud Assistantサーバーに保存されます。

準備

セッションマネージャの有効化

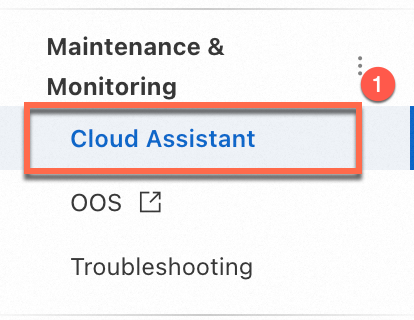

ali-instance-cliを使用する前に、Alibaba Cloudアカウントを使用してSession Managerを有効にしてください。 ECSコンソールでのみSession Managerを有効にできます。 セッションマネージャーを有効にするには、次の手順を実行します。

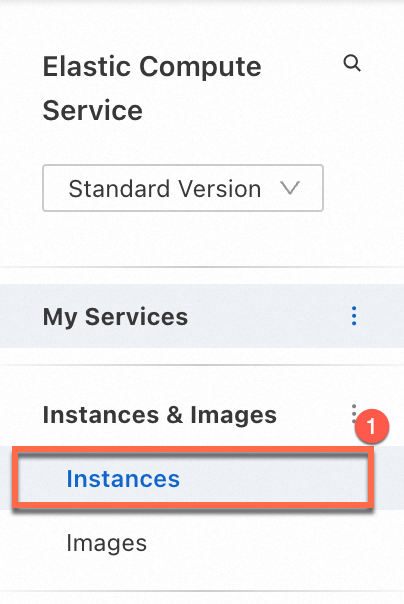

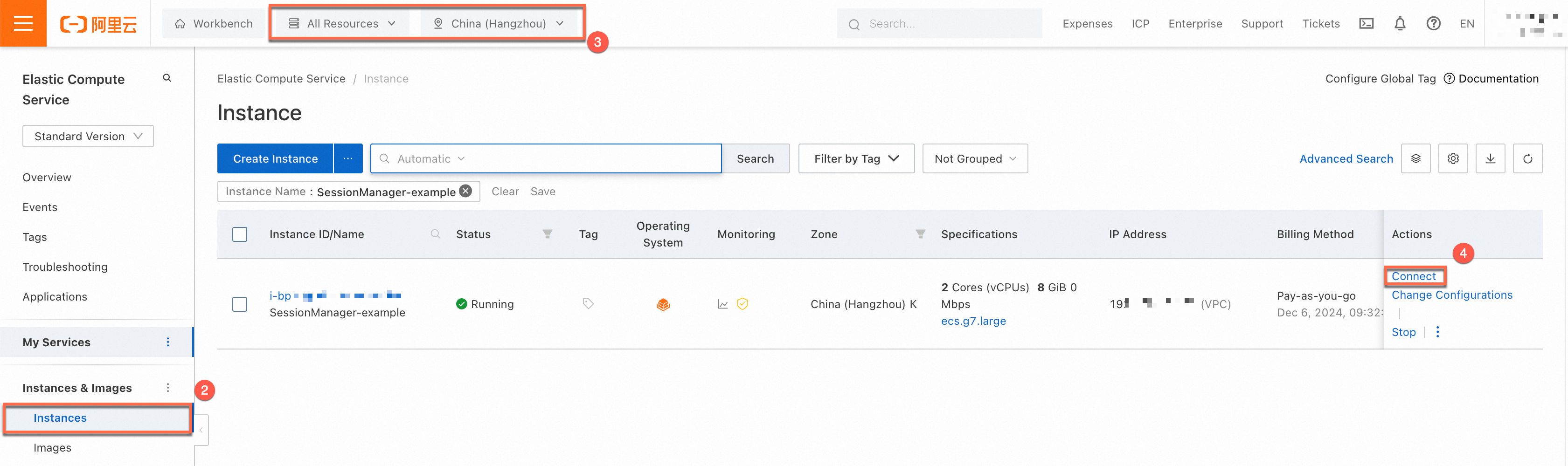

にログインします。ECSコンソール. 左側のナビゲーションウィンドウで、. 上部のナビゲーションバーの左上隅で、接続するインスタンスが存在するリソースグループとリージョンを選択します。 [インスタンス] ページで、接続するインスタンスを見つけ、[操作] 列の [接続] をクリックします。

|

|

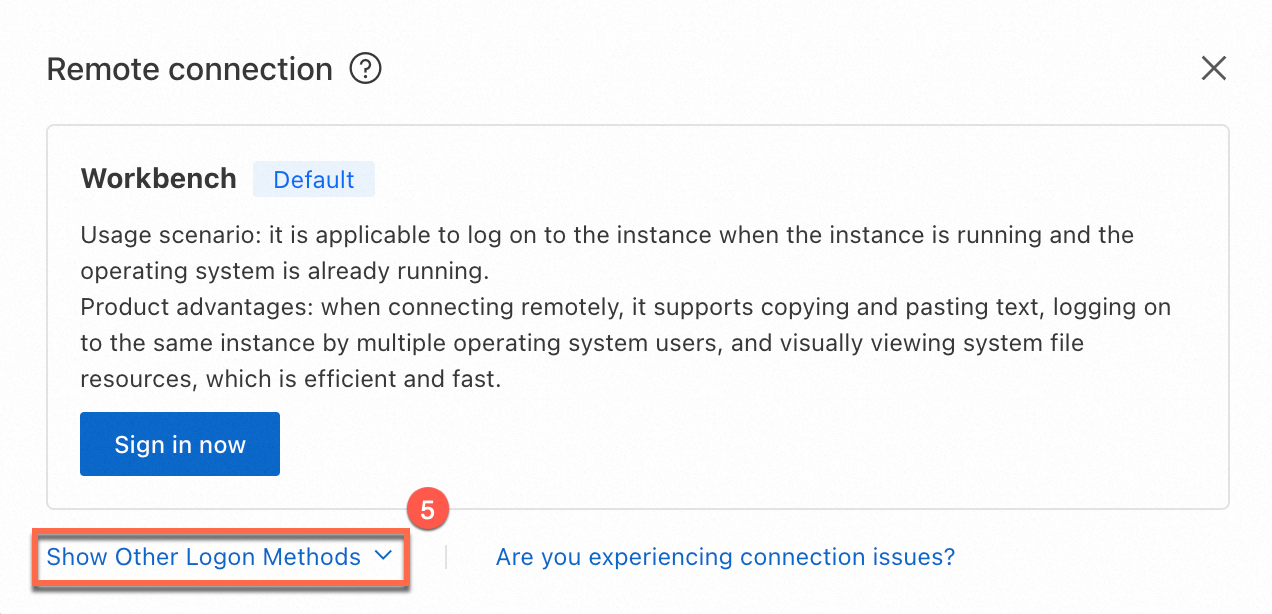

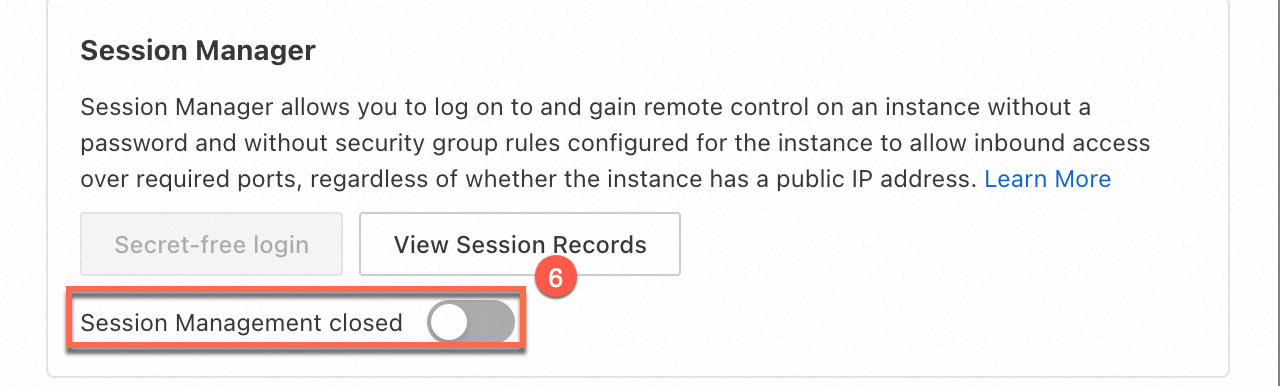

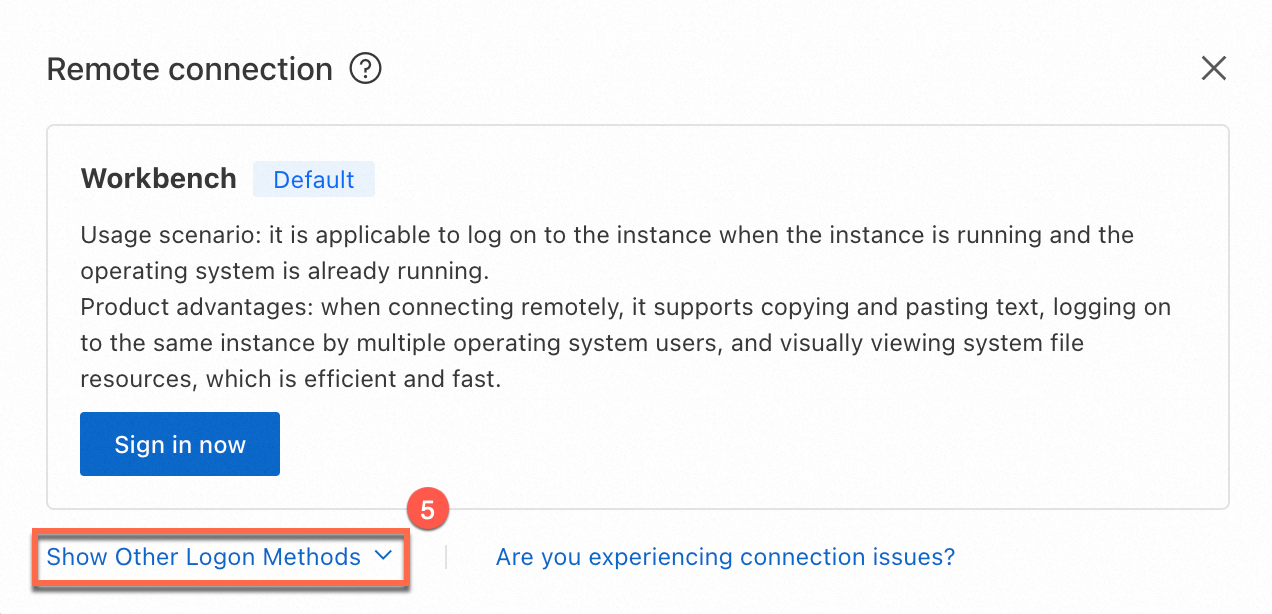

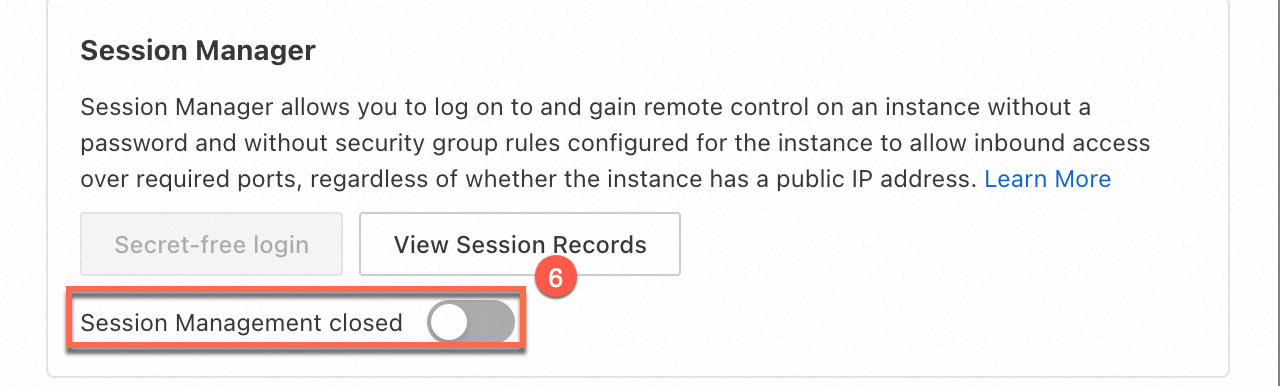

クリック他のログオン方法を表示する. [セッションマネージャー] セクションで、[セッション管理の終了] の右側にあるスイッチをオンにし、画面の指示に従ってセッションマネージャーを有効にします。

|

|

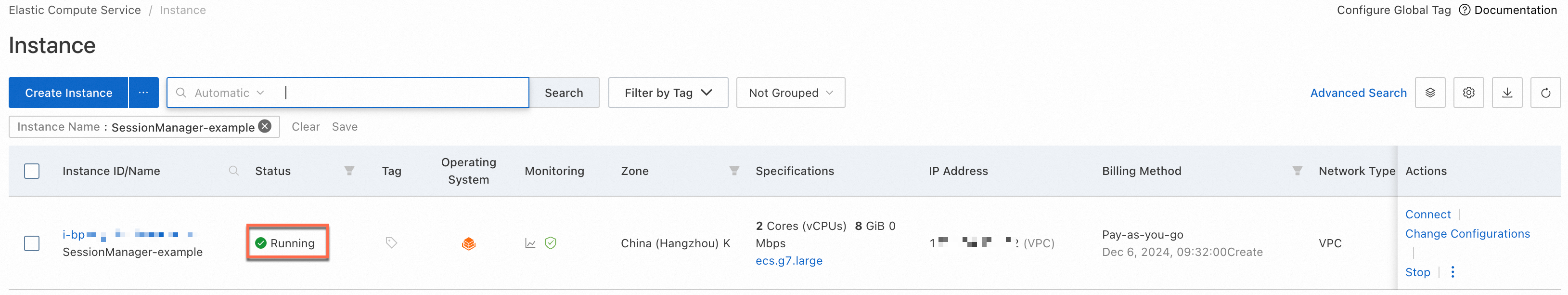

接続するインスタンスが [実行中] 状態であるかどうかを確認します

Session Managerを使用して、[実行中] 状態のインスタンスのみに接続できます。

ECSコンソールの使用

ECSコンソールの [インスタンス] ページでインスタンスのステータスを確認できます。

インスタンスのステータスを確認する方法については、「インスタンス情報の表示」をご参照ください。

Alibaba Cloud CLIの使用

Alibaba Cloud CLIを設定した場合は、コマンドを実行してAPI操作を呼び出し、インスタンスのステータスを照会します。 API操作のパラメーターについては、「DescribeInstanceStatus」をご参照ください。

たとえば、IDがi-bp1 ****** で、中国 (杭州) リージョンにあるインスタンスのステータスを照会するには、次のコマンドを実行します。

aliyun ecs DescribeInstanceStatus --region cn-hangzhou --RegionId 'cn-hangzhou' --InstanceId.1 'i-bp1******'

インスタンスが [実行中] 状態の場合、コマンド出力の [ステータス] パラメーターの値は [実行中] です。

{

"TotalCount": 1,

"RequestId": "A413****-****-****-****-****611B",

"PageSize": 1,

"PageNumber": 1,

"InstanceStatuses": {

"InstanceStatus": [

{

"Status": "Running",

"InstanceId": "i-bp1******"

}

]

}

}

また、DescribeInstancesなど、他の操作を呼び出してインスタンスのステータスを照会するコマンドを実行することもできます。 詳細については、「DescribeInstances」をご参照ください。

Cloud Assistant Agentが接続先のインスタンスにインストールされているかどうかを確認します。

Session ManagerはCloud Assistantに依存します。 次のいずれかの方法で、Cloud Assistant Agentがインスタンスにインストールされているかどうかを確認できます。

Cloud Assistant Agentは、2017年12月1日以降にAlibaba Cloudパブリックイメージから作成されたECSインスタンスにプリインストールされます。 2017 12月1日より前に作成されたECSインスタンスの場合、Cloud Assistant Agentを手動でインストールする必要があります。 詳細については、「Cloud Assistant Agentのインストール」をご参照ください。

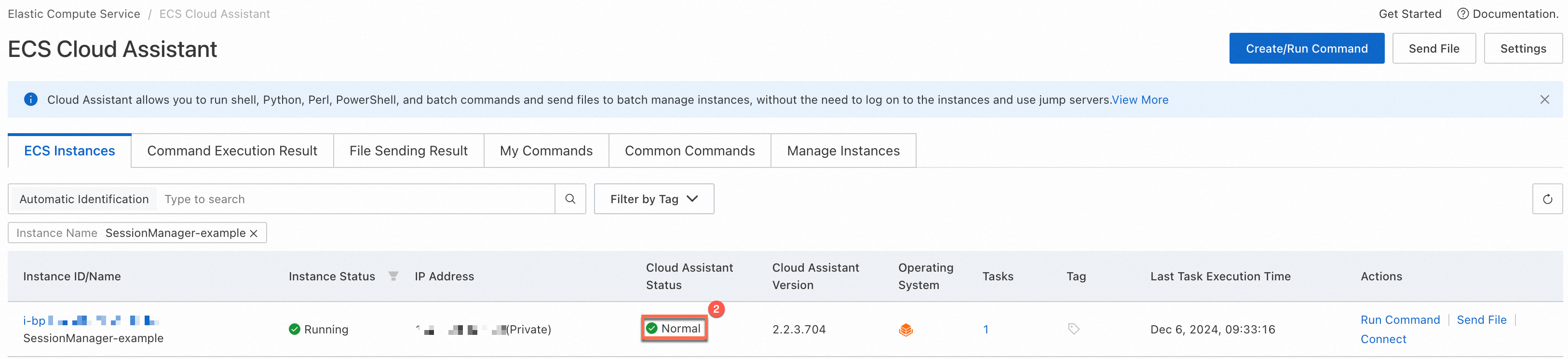

ECSコンソールの使用

Session ManagerはCloud Assistantに基づいて実装されています。 インスタンスにCloud Assistant Agentをインストールする必要があります。 ECSコンソールの [ECS Cloud Assistant] ページで、[Cloud Assistant Agent] のステータスを確認できます。

Cloud Assistant Agentは、2017年12月1日以降にAlibaba Cloudパブリックイメージから作成されたECSインスタンスにプリインストールされます。 2017 12月1日より前に作成されたECSインスタンスの場合、Cloud Assistant Agentを手動でインストールする必要があります。 詳細については、「Cloud Assistant Agentのインストール」をご参照ください。

Cloud Assistantエージェントのステータスを表示し、異常を処理する方法については、「Cloud Assistantのステータスを表示し、異常を処理する」をご参照ください。

Alibaba Cloud CLIの使用

Alibaba Cloud CLIを設定した場合は、コマンドを実行してDescribeCloudAssistantStatus操作を呼び出し、Cloud Assistant Agentがインスタンスにインストールされており、Session Managerをサポートしているかどうかを確認します。 DescribeCloudAssistantStatus操作のパラメーターについては、「DescribeCloudAssistantStatus」をご参照ください。

たとえば、インスタンスにi-bp1 ****** のIDが割り当てられ、中国 (杭州) リージョンにある場合、次のコマンドを実行して、Cloud Assistant Agentがインスタンスにインストールされ、Session Managerをサポートしているかどうかを確認します。

aliyun ecs DescribeCloudAssistantStatus --region cn-hangzhou --RegionId 'cn-hangzhou' --InstanceId.1 'i-bp1******'

Cloud Assistant Agentがインスタンスにインストールされ、Session Managerをサポートしている場合、コマンド出力のCloudAssistantStatusおよびSupportSessionManagerパラメーターの値はtrueです。

{

"TotalCount": 1,

"PageSize": 1,

"RequestId": "DB34****-****-****-****-****A749",

"NextToken": "",

"PageNumber": 1,

"InstanceCloudAssistantStatusSet": {

"InstanceCloudAssistantStatus": [

{

"CloudAssistantVersion": "2.2.3.857",

"SupportSessionManager": true,

"InstanceId": "i-bp1******",

"InvocationCount": 4,

"OSType": "Linux",

"CloudAssistantStatus": "true",

"LastHeartbeatTime": "2024-12-10T02:38:04Z",

"LastInvokedTime": "2024-12-08T16:02:45Z",

"ActiveTaskCount": 0

}

]

}

}

API操作の呼び出し

DescribeCloudAssistantStatus操作を呼び出して、Cloud Assistant Agentがインスタンスにインストールされているかどうかを確認します。 詳細については、「DescribeCloudAssistantStatus」をご参照ください。

セッションマネージャを使用するRAM (Resource Access Management) ユーザーの資格情報を準備する

ali-instance-cliを使用する場合、RAMユーザーのAccessKeyペアとSecurity Token Service (STS) トークンを指定する必要があります。 Session Managerを使用してインスタンスに接続すると、資格情報を持つRAMユーザーがecs:StartTerminalSession権限も持っているかどうかがシステムによって検証されます。

カスタムポリシーを設定する場合、Resourceパラメーターを設定して、RAMユーザーがSession Managerを使用して接続できるECSインスタンスを指定できます。 サンプルポリシー:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": "ecs:StartTerminalSession",

"Resource": "*"

}

]

}

CredentialsURIおよびSTS Tokenパラメーターの詳細については、「AccessKeyペアの作成」および「STSとは」をご参照ください。

RAMユーザーに権限を付与する方法については、「RAMユーザーに権限を付与する」をご参照ください。

1. ali-instance-cliのインストールと設定

説明 すでにali-instance-cliをインストールして設定している場合は、この手順をスキップしてください。

1.1 ali-instance-cliのインストール

コンピューターにali-instance-cliをインストールします。 インストール操作は、オペレーティングシステムによって異なります。

Windows

ここをクリックして、Windows用のali-instance-cliをダウンロードし、コンピューター上のフォルダーに保存します。

この例では、ali-instance-cliはコンピューターのC:\Users\testフォルダーに保存されます。

macOS

macOSターミナルで次のコマンドを実行し、macOS用のali-instance-cliをダウンロードします。

curl -O https://aliyun-client-assist.oss-accelerate.aliyuncs.com/session-manager/mac/ali-instance-cli

次のコマンドを実行して、ali-instance-cliに実行権限を付与します。

chmod a+x ali-instance-cli

Linux

次のコマンドを実行して、Linux用のali-instance-cliをインストールします。

curl -O https://aliyun-client-assist.oss-accelerate.aliyuncs.com/session-manager/linux/ali-instance-cli

次のコマンドを実行して、ali-instance-cliに実行権限を付与します。

chmod a+x ali-instance-cli

1.2 ali-instance-cliの設定

コンピューターでali-instance-cliを使用してインスタンスに接続する場合、AccessKeyペアなどのID認証情報を設定する必要があります。 AccessKey ペアは、AccessKey ID と AccessKey Secret で構成されます。 詳細については、このトピックの「Session Managerを使用するRAM (Resource Access Management) ユーザーの資格情報の準備」をご参照ください。

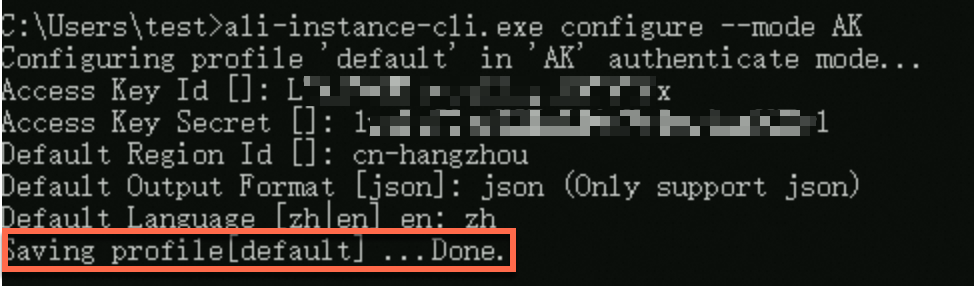

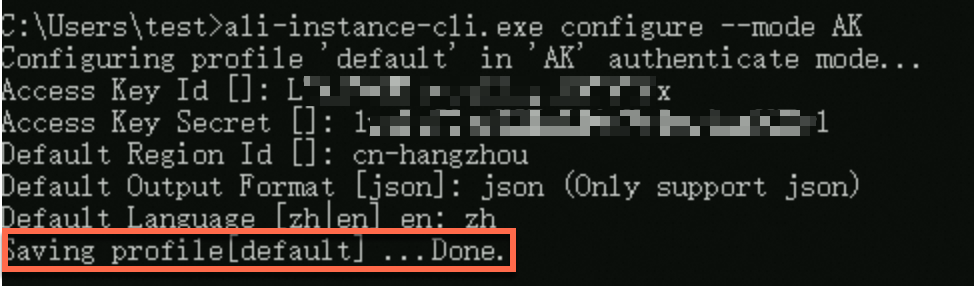

Windows

[スタート] アイコンを右クリックし、[実行] を選択します。 [実行] ダイアログボックスで [cmd] と入力し、[enter] キーを押してコマンドプロンプトウィンドウを開きます。

次のコマンドを実行して、ali-instance-cli.exeが存在するディレクトリに切り替えます。 この例では、C:\Users\testディレクトリが使用されています。

cd C:\Users\test

資格情報を設定します。 次のタイプの資格情報がサポートされています。

AccessKey ペア

次のコマンドを実行し、プロンプトに従ってAccess Key Id、Access Key Secret、およびRegion Idパラメーターを設定します。

ali-instance-cli.exe configure --mode AK

STSトークン

次のコマンドを実行して資格情報を設定します。

ali-instance-cli.exe configure set --mode StsToken --region "<region>" --access-key-id "<ak>" --access-key-secret "<sk>" --sts-token "<sts_token>"

< region> 、< ak> 、< sk> 、<sts_token > を実際のリージョンID、AccessKey ID、AccessKey secret、セキュリティトークンサービス (sts) トークンに置き換えます。

資格情報URI

次のコマンドを実行し、プロンプトに従ってCredentials URIおよびRegion Idパラメーターを設定します。

ali-instance-cli.exe configure --mode=CredentialsURI

次のコマンド出力は、資格情報が設定されていることを示します。

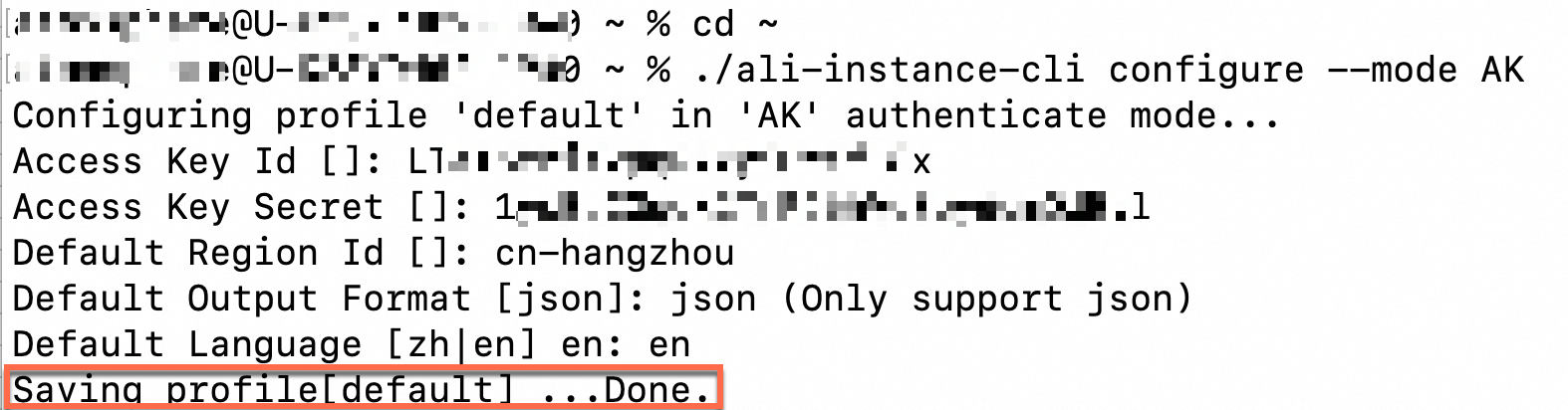

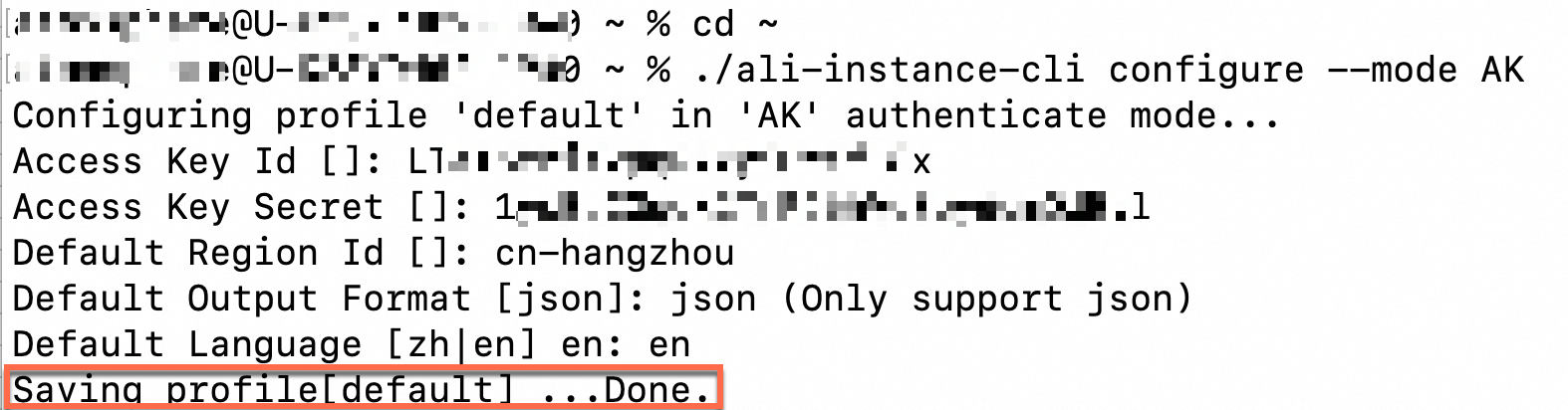

macOSまたはLinux

ali-instance-cliが存在するディレクトリに移動します。 この例では、現在のユーザーのルートディレクトリ (〜) が使用されます。

cd ~

資格情報を設定します。

AccessKey ペア

次のコマンドを実行し、プロンプトに従ってAccess Key Id、Access Key Secret、およびRegion Idパラメーターを設定します。

./ali-instance-cli configure --mode AK

STSトークン

次のコマンドを実行して資格情報を設定します。

./ali-instance-cli configure set --mode StsToken --region "<region>" --access-key-id "<ak>" --access-key-secret "<sk>" --sts-token "<sts_token>"

< region> 、< ak> 、< sk> 、<sts_token > を実際のリージョンID、AccessKey ID、AccessKey secret、sts tokenに置き換えます。

資格情報URI

次のコマンドを実行し、プロンプトに従ってCredentials URIおよびRegion Idパラメーターを設定します。

./ali-instance-cli configure --mode=CredentialsURI

次のコマンド出力は、資格情報が設定されていることを示します。

2. 接続先のインスタンスに一時公開キーを登録する

2.1 インスタンスのIDを取得する

一時公開鍵を登録するインスタンスのIDを取得します。

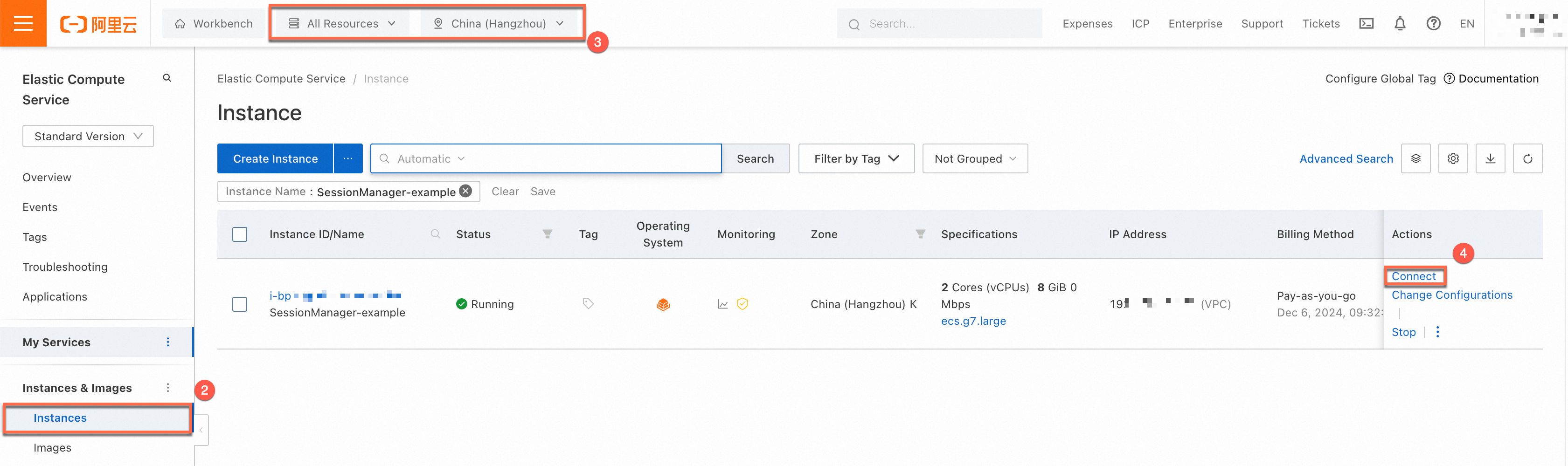

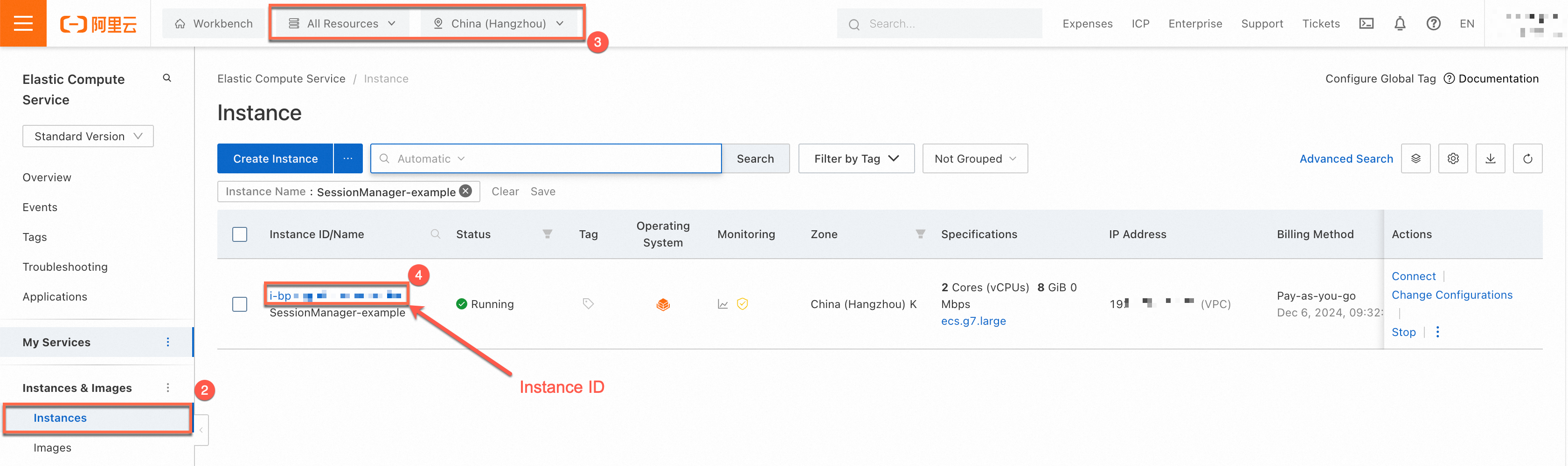

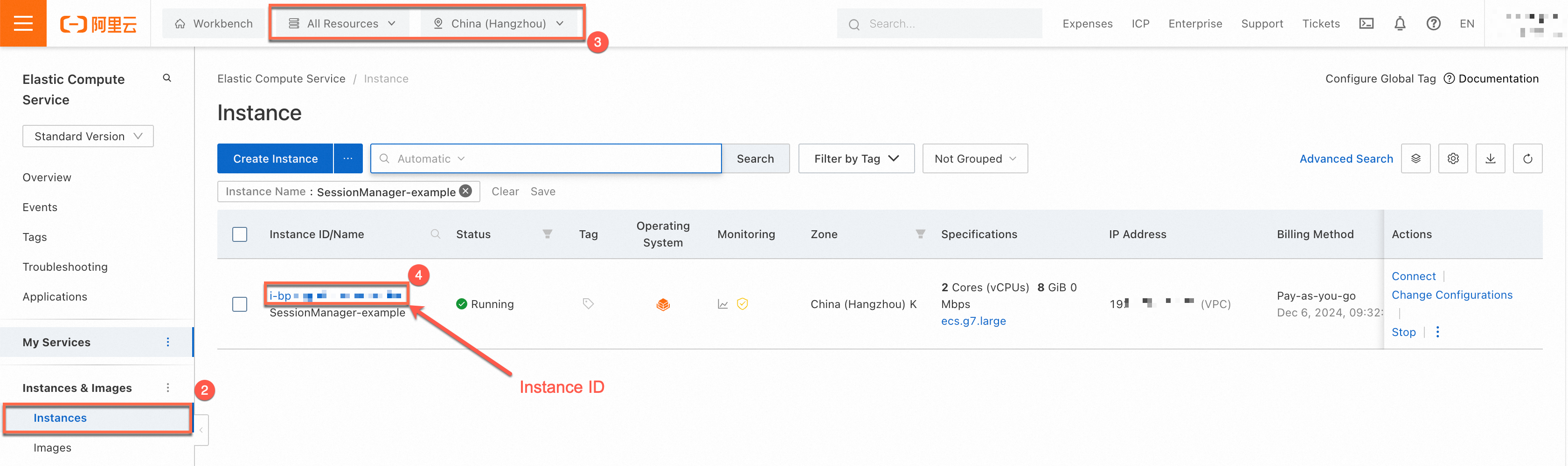

ECSコンソールの使用

にログインします。ECSコンソール. 左側のナビゲーションウィンドウで、. 上部のナビゲーションバーの左上隅で、接続するインスタンスが存在するリソースグループとリージョンを選択します。 [インスタンス] ページで、接続するインスタンスを見つけ、インスタンスIDをクリックします。

|

|

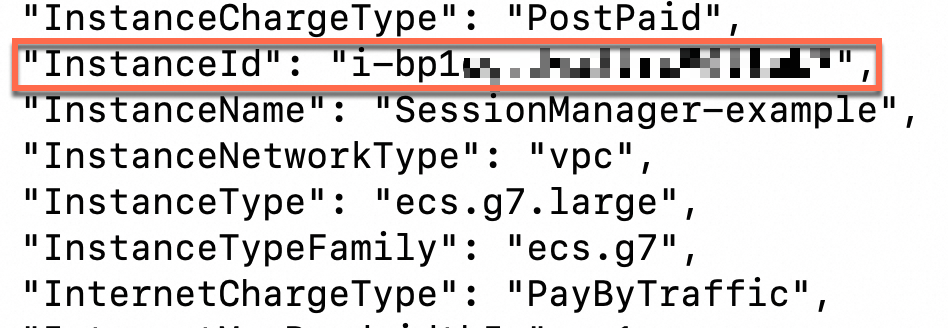

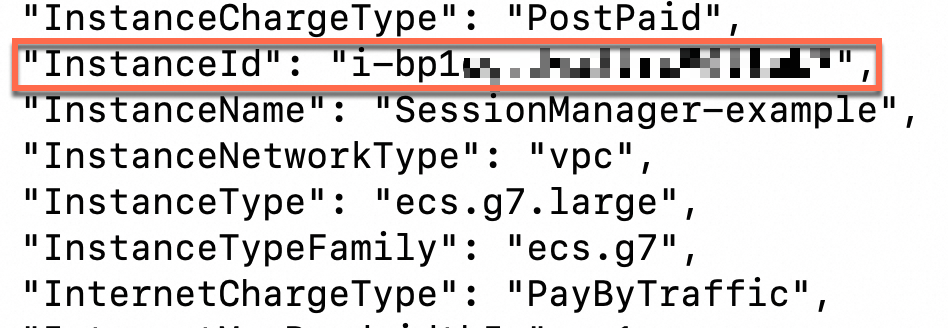

Alibaba Cloud CLIの使用

Alibaba Cloud CLIを設定した場合は、コマンドを実行してDescribeInstances操作を呼び出し、接続先のインスタンスのIDを照会します。 DescribeInstances操作のパラメーターについては、「DescribeInstances」をご参照ください。

たとえば、次のコマンドを実行して、中国 (杭州) リージョンにあるSessionManager-exampleという名前のインスタンスのIDを照会します。

aliyun ecs DescribeInstances --region cn-hangzhou --RegionId 'cn-hangzhou' --InstanceName 'SessionManager-example'

コマンド出力のInstanceIdパラメーターの値は、インスタンスのIDです。

API の呼び出し

DescribeInstances操作を呼び出して、接続先のインスタンスのIDを照会します。 詳細については、「DescribeInstances」をご参照ください。

2.2 キーペアの生成

コンピューター上でキーファイルのペアを生成します。 公開鍵ファイルは、ステップ2.3の一時公開鍵に使用される。

Windowsコンピュータ

コマンドプロンプトを開き、次のコマンドを実行して、プロンプトに従ってキーペアを生成します。

この例では、OpenSSHクライアントを使用して、C:\Users\testディレクトリにキーペアを生成します。

ssh-keygen -t rsa -b 2048 -f id_rsa

-t rsa: Rivest-Shamir-Adleman (RSA) キータイプを指定します。

-b 2048: 2,048ビットのキー長を指定します。

-f id_rsa: id_rsaという名前のキーファイルが作業ディレクトリに生成されることを指定します。

重要 上記のコマンドを実行すると、秘密鍵を保護するためにパスフレーズを入力するように求められます。 秘密鍵のパスフレーズを設定した後、秘密鍵を使用する場合は、まずパスフレーズを取得する必要があります。

秘密鍵のパスフレーズを設定しない場合は、Enterキーを押してパスフレーズ設定ステップをスキップできます。

上記のコマンドを実行すると、公開鍵ファイルであるid_rsa.pubファイルと秘密鍵ファイルであるid_rsaファイルがコマンドラインの作業ディレクトリに生成されます。 この例では、コマンドラインの作業ディレクトリはC:\Users\testです。

macOSまたはLinuxコンピュータ

ターミナルを開き、次のコマンドを実行して、プロンプトに従ってキーペアを生成します。

この例では、OpenSSHクライアントを使用してキーペアを生成します。

ssh-keygen -t rsa -b 2048 -f id_rsa

重要 上記のコマンドを実行すると、秘密鍵を保護するためにパスフレーズを入力するように求められます。 秘密鍵のパスフレーズを設定した後、秘密鍵を使用する場合は、まずパスフレーズを取得する必要があります。

秘密鍵のパスフレーズを設定しない場合は、Enterキーを押してパスフレーズ設定ステップをスキップできます。

上記のコマンドを実行すると、公開鍵ファイルであるid_rsa.pubファイルと秘密鍵ファイルであるid_rsaファイルがコマンドラインの作業ディレクトリに生成されます。

2.3 生成された公開鍵を一時公開鍵としてインスタンスに送信する

Windowsコンピュータ

コマンドプロンプトを開き、ali-instance-cli.exeが存在するディレクトリに切り替え、次のコマンドを実行して一時公開キーを送信し、キーをインスタンスに登録します。

次のコマンドで、<instance_id> を一時公開鍵を登録するインスタンスのIDに、<public_key_path> を手順2.2で生成した公開鍵ファイルが格納されているパスに、<ecs_username> を一時公開鍵を割り当てるユーザー名に置き換えます。

ali-instance-cli.exe send_public_key --instance <instance_id> --public-key <public_key_path> --user-name <ecs_username>

たとえば、コンピューターのC:\Users\test\id_rsa.pubパスに保存されている一時公開キーを、IDがi-bp1 ****** のインスタンスに登録し、インスタンスのecs-userユーザーにキーを割り当てるには、次のコマンドを実行します。

ali-instance-cli.exe send_public_key --instance i-bp1****** --public-key C:\Users\test\id_rsa.pub --user-name ecs-user

重要 コマンドが正常に実行された後、対応する秘密鍵を使用して60秒以内にインスタンスにログインします。

macOSまたはLinuxコンピュータ

Terminalを開き、ali-instance-cliが存在するディレクトリに切り替えてから、次のコマンドを実行して一時公開鍵を送信し、その鍵をインスタンスに登録します。

次のコマンドで、<instance_id> を一時公開鍵を登録するインスタンスのIDに、<public_key_path> を手順2.2で生成した公開鍵ファイルが格納されているパスに、<ecs_username> を一時公開鍵を割り当てるユーザー名に置き換えます。

./ali-instance-cli send_public_key --instance <instance_id> --public-key <public_key_path> --user-name <ecs_username>

たとえば、コンピューターの ~/id_rsa.pubパスに格納されている一時公開キーを、IDがi-bp1 ****** のインスタンスに登録し、そのキーをインスタンスのecs-userユーザーに割り当てるには、次のコマンドを実行します。

./ali-instance-cli send_public_key --instance i-bp1****** --public-key ~/id_rsa.pub --user-name ecs-user

コマンドを実行すると、ERROR: 'install config_ecs_instance_connect 'コマンドfailedというエラーメッセージが表示されます。

コマンドの実行後にERROR: 'install config_ecs_instance_connect 'command failedというエラーメッセージが表示された場合、config_ecs_instance_connectクラウドアシスタントプラグインがインスタンスに期待どおりにインストールされません。 コマンドを再実行します。 エラーメッセージが再び表示された場合は、次のいずれかの方法でCloud Assistantプラグインをインスタンスにインストールします。

ECSコンソールの使用

インスタンスにconfig_ecs_instance_connect Cloud Assistantプラグインをインストールして起動するには、Cloud Assistantを使用して次のコマンドをインスタンスに送信します。

詳細については、「コマンドの作成と実行」をご参照ください。

acs-plugin-manager -e -P config_ecs_instance_connect --params --install

CLIの使用

説明 この例では、インスタンスIDとしてi-bp15vhvt43ciprqkxxxxが使用されます。 実際の値に置き換えます。

aliyun ecs RunCommand --RegionId 'cn-hangzhou' \

--Type 'RunShellScript' \

--CommandContent 'acs-plugin-manager -e -P config_ecs_instance_connect --params --install' \

--InstanceId.1 'i-bp15vhvt43ciprqkxxxx'

3. SSH経由でインスタンスに接続する

重要 指定されたパスワードまたは公開鍵が正しくないことを確認した場合は、公開鍵の有効期限が切れているかどうかを確認してください。 一時的な公開鍵は60秒間有効です。

適切なSSHツールを使用してインスタンスに接続します。 コンピューターでコマンドプロンプトまたはターミナルを開き、次のコマンドを実行してインスタンスに接続します。

次のコマンドで、<private_key_path> を手順2.2で生成された秘密鍵ファイルが格納されているパスに、<ecs-username> を手順2.3で公開鍵に指定したユーザー名に、<ecs_ip> を接続するインスタンスの公開IPアドレスに置き換えます。

ssh -i <private_key_path> <ecs-username>@<ecs_ip>

たとえば、~/id_rsaパスに格納されている秘密鍵ファイルを使用して、ecs-userユーザーとしてパブリックIPアドレスが223.***.***.187であるインスタンスに接続するには、次のコマンドを実行します。

ssh -i ~/id_rsa ecs-user@223.***.***.187

ali-instance-cliのポート転送機能を使用して、パブリックIPアドレスを持たないインスタンスに接続することもできます。 詳細については、「Session Manager CLIのポート転送機能を使用して、パブリックIPアドレスなしでインスタンスに接続する」をご参照ください。

よくある質問

、ali-instance-cliコマンドを実行した後にコマンドラインが応答しない場合はどうすればよいですか? (インスタンスが実行中状態でない可能性があります)

ali-instance-cliコマンドを実行した後にコマンドラインが応答しない場合、対応するインスタンスが実行中の状態にない可能性があります。 インスタンスのステータスを確認します。 詳細については、このトピックの「接続先のインスタンスが実行中の状態であるかどうかの確認」をご参照ください。

、ali-instance-cliコマンドを実行した後にコマンドラインが応答しない場合はどうすればよいですか? (必要なポートがセキュリティグループで開いていない可能性があります)

ali-instance-cliコマンドの実行後にコマンドラインが応答しない場合、対応するインスタンスのセキュリティグループのアウトバウンドトラフィックに対して必要なポートが開いていない可能性があります。 デフォルトでは、基本セキュリティグループはアウトバウンドトラフィックのすべてのポートを開きます。 上記の問題は、基本的なセキュリティグループのアウトバウンドルールを変更するか、インスタンスにアドバンストセキュリティグループを使用する場合に発生する可能性があります。

Session Managerを使用してECSインスタンスに接続する場合、次のルールをアウトバウンドセキュリティグループに追加して、ECSインスタンスで実行されているCloud Assistant AgentがCloud Assistantサーバーに接続されていることを確認します。

SSHやリモートデスクトッププロトコル (RDP) などの接続方法と比較して、Cloud Assistant Agentは、Session ManagerサーバーへのWebSocket接続をアクティブに確立します。 セキュリティルールでは、Cloud Assistantサーバーの送信WebSocketポートのみを開く必要があります。 セッションマネージャーの仕組みについては、このトピックのセッションマネージャーの仕組みを参照してください。

重要 デフォルトセキュリティグループを含む基本セキュリティグループを使用する場合、すべての送信トラフィックが許可されます。 追加の設定は必要ありません。

高度なセキュリティグループを使用すると、すべてのアウトバウンドトラフィックが拒否されます。 関連するルールを設定する必要があります。 次の表にルールを示します。 セキュリティグループの詳細については、「基本的なセキュリティグループと高度なセキュリティグループ」をご参照ください。

セキュリティグループにルールを追加する方法については、「セキュリティグループルールの追加」をご参照ください。

Action | 優先度 | プロトコルタイプ | ポート範囲 | 権限付与オブジェクト | 説明 |

許可 | 1 | カスタムTCP | 443 | 100.100.0.0/16

| このポートは、Cloud Assistantサーバーへのアクセスに使用されます。 |

許可 | 1 | カスタムTCP | 443 | 100.0.0.0/8

| このポートは、Cloud Assistant Agentをインストールまたは更新するときに、Cloud Assistant Agentインストールパッケージが保存されているサーバーにアクセスするために使用されます。 |

許可 | 1 | カスタムUDP | 53 | 0.0.0.0/0

| このポートはドメイン名を解決するために使用されます。 |

Session Managerのみを使用してインスタンスに接続する場合は、セキュリティグループからSSHポート (デフォルト22) とRDPポート (デフォルト3389) を許可するインバウンドルールを削除して、ECSインスタンスのセキュリティを向上させます。

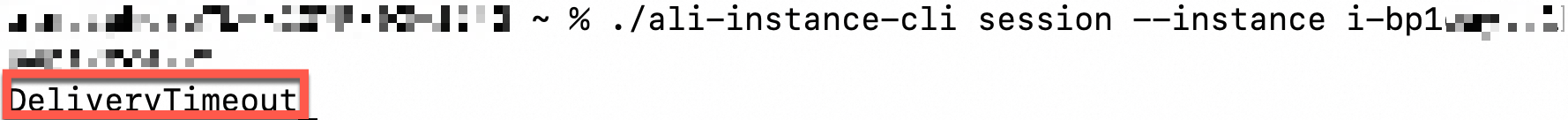

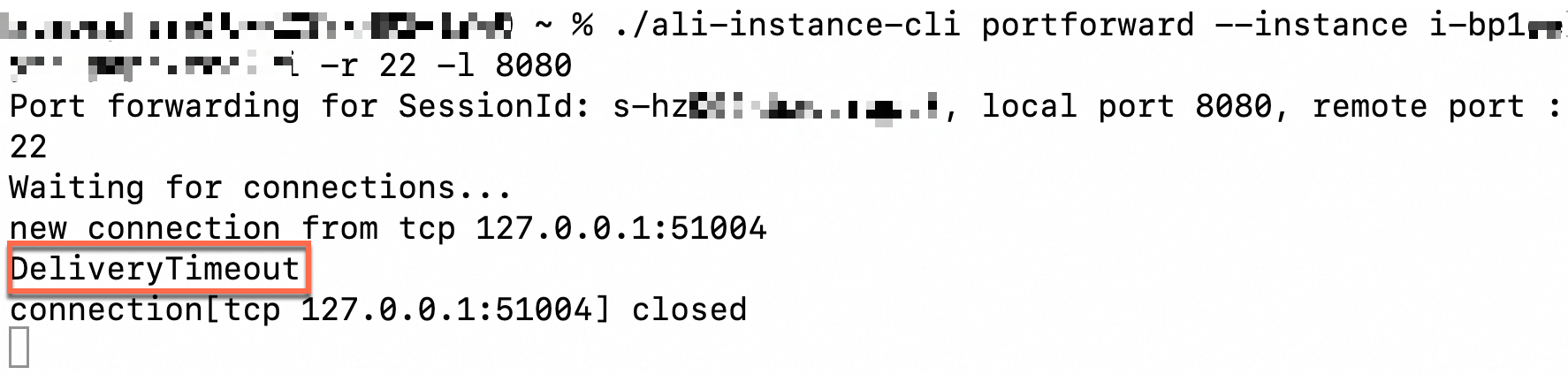

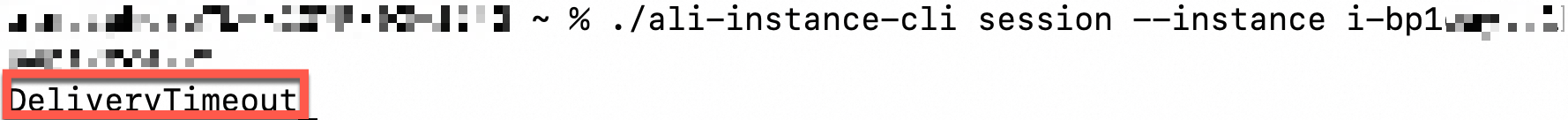

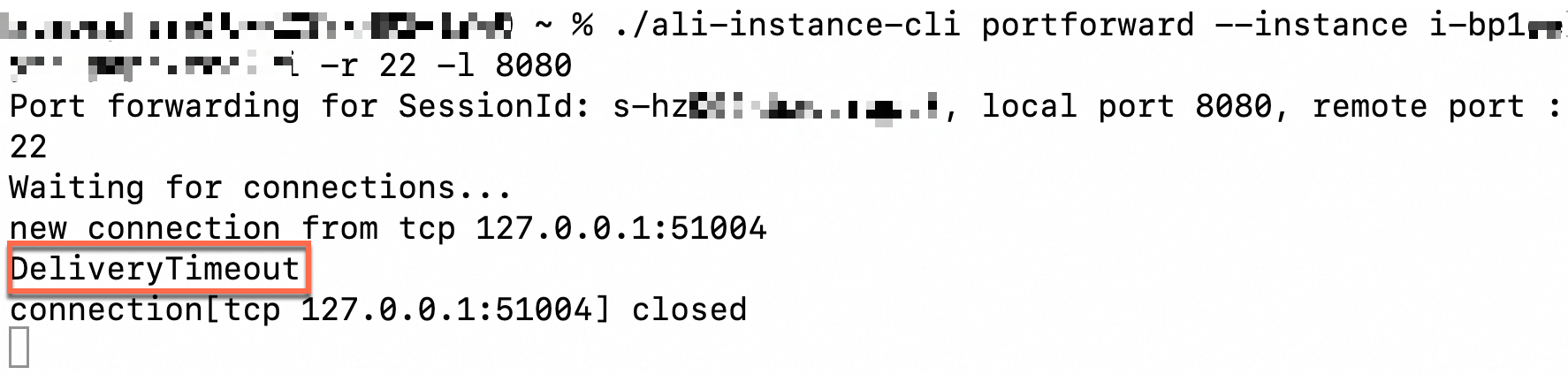

ali-instance-cliコマンドを実行した後にDeliveryTimeoutエラーが報告された場合はどうすればよいですか。

次の図に示すように、ali-instance-cliコマンドを実行した後にDeliveryTimeoutエラーが報告された場合、対応するインスタンスでCloud Assistantエージェントが使用できない可能性があります。 Cloud Assistant Agentのステータスを確認します。 詳細については、このトピックの「接続先インスタンスにCloud Assistant Agentがインストールされているかどうかの確認」をご参照ください。

ali-instance-cliコマンドを実行した後にセッションマネージャーが無効になっている場合、最初にエラーメッセージが表示されますか?

ali-instance-cliコマンドを実行した後、セッションマネージャーが無効になっている場合、最初に有効にしてくださいエラーメッセージが表示されます。 ECSコンソールでSession Managerを有効にします。 詳細については、このトピックの「セッションマネージャーの有効化」をご参照ください。

Session Managerを使用してインスタンスに確立された接続が、長期間非アクティブのために自動的に閉じられた場合はどうすればよいですか?

Session Managerを使用してインスタンスに接続した後、長期間操作を実行しないと、接続は自動的に閉じられます。 デフォルトでは、接続のアイドルタイムアウト期間は3分です。 -- idle-timeoutパラメーターを使用して、カスタムのアイドルタイムアウト期間を指定できます。

たとえば、次のコマンドを実行してインスタンスに接続し、10分の非アクティブ化後に接続が自動的に終了するように設定します。

./ali-instance-cli session --instance instance-id --idle-timeout 600

説明 ali-instance-cliのバージョンが次のバージョンより前でないことを確認してください。

Linux: 1.2.0.48

Windows: 1.1.0.48

macOS: 1.3.0.48

ali-instance-cliに関するログを表示するにはどうすればよいですか?

ali-instance-cliを使用しているときにエラーが発生した場合は、ログを表示して問題を特定し、トラブルシューティングすることができます。

ali-instance-cliのログを表示します。 ali-instance-cliを使用すると、ali-instance-cliが存在するディレクトリにログディレクトリが生成されます。 例: ~/log/aliyun_ecs_session_log.2022XXXX ログディレクトリでali-instance-cliのログを表示できます。

オペレーティングシステムに基づいて、次のいずれかのディレクトリにあるCloud Assistant Agentのログを表示します。