内部向けアセットからインターネットへのトラフィックをきめ細かく管理する場合、NAT ファイアウォールにアクセス制御ポリシーを設定して、内部向けアセットからインターネットへの不正アクセスをブロックできます。これは、コアビジネスにおけるデータ漏洩などのリスクを軽減するのに役立ちます。このトピックでは、内部向けアセットから特定の Web サイトへのトラフィックのみを許可するように NAT ファイアウォールのアクセス制御ポリシーを設定する方法について説明します。

シナリオ例

この例では、アセットはプライベート IP アドレスが 10.10.XX.XX の内部向け Elastic Compute Service (ECS) インスタンスです。 ECS インスタンスは、インターネット向け NAT ゲートウェイ経由でインターネットにアクセスします。 ECS インスタンスのセキュリティを確保するには、ECS インスタンスから Web サイト www.aliyun.com へのトラフィックのみを許可するアクセス制御ポリシーを設定する必要があります。

手順

Cloud Firewall コンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

NAT 境界 ページで、アクセス制御ポリシーを作成する NAT ゲートウェイを見つけ、Create Policy をクリックします。

現在の Alibaba Cloud アカウント内の NAT ゲートウェイは、Cloud Firewall に自動的に同期されます。

ポリシーの作成 - NAT 境界 パネルで、ECS インスタンスから www.aliyun.com へのトラフィックを許可し、最優先度のアクセス制御ポリシーと、ECS インスタンスからすべてのパブリック IP アドレスへのトラフィックを拒否し、最低優先度のアクセス制御ポリシーを設定します。

ECS インスタンスから www.aliyun.com へのトラフィックを許可するアクセス制御ポリシーを設定します。以下にパラメーターを示します。

[送信元]: 10.10.X.X/32 と入力します。

[宛先タイプ]: [ドメイン名] を選択します。

[宛先]: www.aliyun.com と入力します。

[ドメイン名識別モード]: [FQDN ベースの解決 (パケット内のホストまたは SNI フィールドを抽出)] を選択します。

[プロトコルタイプ]: [TCP] を選択します。

[ポート]: 443/443 と入力します。

[アプリケーション]: [HTTPS] を選択します。

[アクション]: [許可] を選択します。

[優先度]: [最高] を選択します。

ECS インスタンスからすべてのパブリック IP アドレスへのトラフィックを拒否するアクセス制御ポリシーを設定します。以下にパラメーターを示します。

[送信元]: 10.10.X.X/32 と入力します。

[宛先]: 0.0.0.0/0 と入力します。これは、すべてのサーバーの IP アドレスを示します。

[プロトコルタイプ]: [ANY] を選択します。

[ポート]: 0/0 と入力します。これは、サーバーのすべてのポートを示します。

[アプリケーション]: [ANY] を選択します。

[アクション]: [拒否] を選択します。

[優先度]: [最低] を選択します。

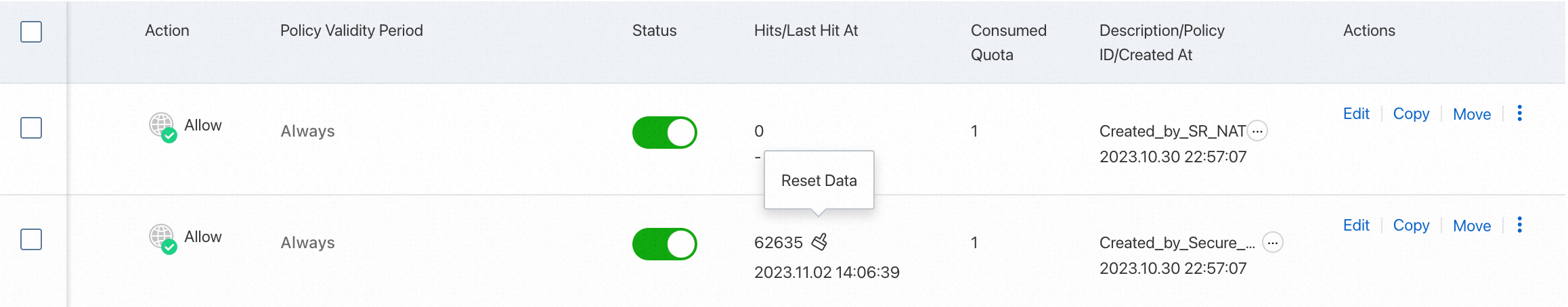

アクセス制御ポリシーを作成した後、[ECS インスタンスから Www.aliyun.com へのトラフィックを許可するポリシー] の優先度が、[ECS インスタンスからすべてのパブリック IP アドレスへのトラフィックを拒否するポリシー] の優先度よりも高いことを確認します。

次の手順

サービスが一定期間実行された後、アクセス制御ポリシーリストの ヒットカウント直近のヒット時間 列で、アクセス制御ポリシーに関するヒットの詳細を表示できます。

ヒット数をクリックして [ログ監査] ページに移動し、トラフィックログを表示できます。詳細については、「ログ監査」をご参照ください。

関連情報

詳細については、「NAT ファイアウォールのアクセス制御ポリシーを作成する」をご参照ください。

詳細については、「アクセス制御ポリシーを設定する」をご参照ください。

アクセス制御ポリシーの設定方法と使用方法の詳細については、「アクセス制御ポリシーに関する FAQ」をご参照ください。