このトピックでは、bastionホストのアクセストラフィックがCloud Firewallによってブロックされないように、Cloud FirewallがBastionhostとともにデプロイされているシナリオでアクセス制御ポリシーを設定する方法について説明します。 アクセストラフィックがブロックされると、ビジネスを期待どおりに実行できません。

シナリオ

インターネットからのトラフィックを保護し、ビジネスのセキュリティを確保するために、Bastionhostと一緒にCloud Firewallを展開できます。 Bastionhostと一緒にCloud Firewallを展開すると、bastionホストのアクセストラフィックがCloud Firewallによってブロックされる可能性があります。 その結果、要塞ホストは期待どおりにインターネットにアクセスできません。 したがって、Cloud firewallでインターネットファイアウォールのアクセス制御ポリシーを設定して、ファイアウォールが要塞ホストとインターネット間のトラフィックを保護し、要塞ホストの業務に影響を与えないようにする必要があります。

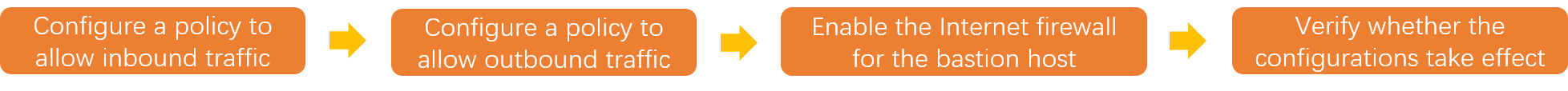

次の図は、Cloud Firewallが要塞ホストのセキュリティ保護を提供する方法を示しています。

次の手順に基づいてアクセス制御ポリシーを構成しない場合、次の問題が発生する可能性があります。要塞ホストのサービスポートにアクセスできなくなり、アセットとユーザーをインポートできず、webページベースのO&Mを実行できず、ビデオを再生できません。

前提条件

クラウドファイアウォールを購入しました。 詳細については、「Cloud Firewall の購入」をご参照ください。

手順

手順1: インバウンドトラフィックを許可するポリシーの設定

インターネットファイアウォールのインバウンドポリシーを構成して、要塞ホストの開いているポートへのインターネットアクセスを許可します。

Cloud Firewall コンソール にログインします。

左側のナビゲーションウィンドウで、.

On theインバウンドタブをクリックします。ポリシーの作成.

[インバウンドポリシーの作成] パネルで、[ポリシーの作成] タブをクリックし、パラメーターを設定して、インターネットからのアクセスを許可するポリシーを作成します。 詳細については、次の表の「インバウンドポリシーのパラメーター」をご参照ください。 次に、[OK] をクリックします。

パラメーター

説明

ソースタイプ

[IP] を選択します。

ソース

要塞ホストへのアクセスを許可されているパブリックCIDRブロックを入力します。

宛先タイプ

[IP] を選択します。

目的地

要塞ホストのO&Mアドレスが解決されるIPアドレスを入力します。

説明要塞ホストのIPアドレスを表示するには、[Internet Border] ページに移動し、[Asset Type] をフィルター条件として設定します。 Bastionhostコンソールにログインする必要はありません。

プロトコルタイプ

[TCP] を選択します。

ポートタイプ

ポートタイプを選択します。 有効な値: ポートとアドレス帳。

要塞ホストの複数のポートを有効にする場合は、事前にポートを含むアドレス帳を作成できます。 この方法では、ポートタイプパラメータを設定するときにアドレス帳を選択できます。

説明バッチ操作のために複数のIPアドレスまたはポートをアドレス帳に追加できます。 1つのポートのみを有効にする場合は、アドレス帳を作成する必要はありません。

ポート

[ポートタイプ] パラメーターを [ポート] に設定した場合、このパラメーターを設定する必要があります。 次のリストは、要塞ホストの一般的に使用されるサービスとポートについて説明します。 ビジネス要件に基づいてポートを指定できます。

SSHベースのO&M: ポート60022

リモートデスクトッププロトコル (RDP) ベースのO&M: ポート63389

ビデオ再生: ポート9443

ホストO&MおよびO&Mポータル: ポート443

Bastionhost Assistant: ポート20045

アプリケーション

[ANY] を選択します。

Action

[許可] を選択します。これは、指定されたCIDRブロックが要塞ホストの開いているポートへのアクセスを許可されていることを示します。

説明

ポリシーの説明です。 ポリシーの識別に役立つ説明を入力します。

優先度

[最高] を選択します。

ステータスの有効化

スイッチをオンにします。これは、ポリシーが作成された後に有効になることを示します。

すべてのパブリックIPアドレスからの要塞ホストへのアクセスを拒否する別のポリシーを作成します。

アウトバウンドポリシーのパラメーターに基づいてパラメーターを設定します。 Sourceパラメーターを0.0.0.0/0に、PriorityパラメーターをLowestに設定します。

手順2: アウトバウンドトラフィックを許可するポリシーの設定

要塞ホストは、インターネット経由でクラウドサービスにアクセスする必要があります。 したがって、要塞ホストがインターネットにアクセスできるようにするには、インターネットファイアウォールのアウトバウンドポリシーを構成する必要があります。

On theアウトバウンドタブをクリックします。ポリシーの作成.

[送信ポリシーの作成] パネルで、[ポリシーの作成] タブをクリックし、パラメーターを設定して、要塞ホストからのアクセスを許可するポリシーを作成します。 詳細については、次の表の「アウトバウンドポリシーのパラメーター」をご参照ください。 次に、[OK] をクリックします。

パラメーター

説明

ソースタイプ

[IP] を選択します。

ソース

要塞ホストの出力IPアドレスを入力します。

宛先タイプ

[アドレス帳] を選択します。 [アドレス帳の選択] パネルで、[クラウドサービスアドレス帳] を選択し、Alibabaの信頼できるドメインを検索します。

プロトコルタイプ

[TCP] を選択します。

ポートタイプ

ポートタイプを選択します。 有効な値: ポートとアドレス帳。

クラウドサービスの複数のポートを有効にする場合は、事前にポートを含むアドレス帳を作成できます。 この方法では、ポートタイプパラメータを設定するときにアドレス帳を選択できます。

説明バッチ操作のために複数のIPアドレスまたはポートをアドレス帳に追加できます。 1つのポートのみを有効にする場合は、アドレス帳を作成する必要はありません。

ポート

[ポートタイプ] パラメーターを [ポート] に設定した場合、要塞ホストのポート443と80を指定する必要があります。

アプリケーション

[HTTP] と [HTTPS] を選択します。

Action

[許可] を選択します。これは、要塞ホストの開いているポートがクラウドサービスのエンドポイントへのアクセスを許可されていることを示します。

説明

ポリシーの識別に役立つ説明を入力します。

優先度

[最高] を選択します。

ステータスの有効化

スイッチをオンにします。これは、ポリシーが作成された後に有効になることを示します。

要塞ホストのすべてのアドレスからのインターネットへのアクセスを拒否するポリシーを作成します。

アウトバウンドポリシーのパラメーターに基づいてパラメーターを設定します。 Sourceパラメーターを0.0.0.0/0に、PriorityパラメーターをLowestに設定します。

ステップ3: bastionホストのインターネットファイアウォールを有効にする

ポリシーを構成したら、要塞ホストのインターネットファイアウォールを有効にする必要があります。

左側のナビゲーションウィンドウで、ファイアウォールスイッチ.

On theインターネットファイアウォールタブで、要塞ホストのIPアドレスを見つけて、保護の有効化で、アクション列を作成します。

説明要塞ホストを新しく購入した場合、要塞ホストに関する情報は約15〜30分後にCloud Firewallに同期されます。

上記の設定を完了すると、要塞ホストはCloud Firewallによって保護され、要塞ホストのワークロードはCloud Firewallの影響を受けません。 要塞ホストにログインして、O&Mと監査のためにアセットとユーザーをインポートできます。

ステップ4: 設定が有効かどうかを確認する

要塞ホストのサービスポートにアクセスし、アセットとユーザーをインポートし、webページベースのO&Mを実行し、ビデオを再生できる場合、設定が有効になります。 Cloud Firewallコンソールのログ監査ページの [トラフィックログ] タブに移動して、要塞ホストとインターネット間のトラフィックのログを表示できます。 詳細については、「ログ監査」をご参照ください。