ワームは、クラウド内のサービスに対する主要な脅威です。ワームはサーバーの脆弱性を悪用してネットワーク全体に拡散し、侵害されたサーバー上で悪意のある操作を実行します。ワーム攻撃は、ユーザーの資産とビジネスに深刻な脅威をもたらします。Cloud Firewall は、ワームの攻撃チェーンに対する多層防御を提供し、さまざまなワームを検出して阻止できます。Cloud Firewall はまた、クラウドからの脅威インテリジェンスに基づいて、新しいワームを検出して阻止する機能を動的に更新および拡張します。このトピックでは、C&Cサーバーからのワームを防ぐ方法について説明します。

ワームの影響

ワーム攻撃により、以下の問題が発生する可能性があります。

サービス中断:ワームは、侵害されたサーバー上で、構成の変更やサービスの終了などの悪意のある操作を実行する可能性があります。これにより、サーバーの故障やサービスの中断などのリスクが発生する可能性があります。

情報窃取:情報を盗むことを目的とするワームは、侵害されたサーバー上のデータを圧縮し、圧縮されたデータを攻撃者に送信します。これにより、データ侵害およびリソースの悪用が発生する可能性があります。

規制管理:ワームがネットワーク全体に拡散すると、ワームは大量のパケットを送信します。これにより、IP アドレスに対する規制管理がトリガーされ、サービスの中断が発生する可能性があります。たとえば、IP アドレスがブロックされる可能性があります。

経済的損失またはデータ損失:ランサムウェアワームは、身代金目的で侵害されたサーバー上のファイルを暗号化し、経済的損失またはデータ損失を引き起こす可能性があります。

Cloud Firewall によって提供されるソリューション

Cloud Firewall は、ワームの攻撃チェーンに対する多層防御を提供し、さまざまなワームを検出して阻止できます。Cloud Firewall はまた、クラウドからの脅威インテリジェンスに基づいて、新しいワームを検出して阻止する機能を動的に更新および拡張します。

次のリストは、一般的なワームについて説明しています。

DDG:Redis の脆弱性を悪用し、ブルートフォース攻撃を実行することで拡散します。このワームは、侵害されたサーバー上の計算リソースを使用して仮想通貨をマイニングします。

WannaCry:Windows システムの脆弱性を悪用して拡散し、身代金目的でサーバーを侵害します。

BillGates:アプリケーションの脆弱性を悪用し、ブルートフォース攻撃を実行することで拡散します。このワームは、DDoS 攻撃を実行するために、侵害されたサーバーのボットネットを構築します。

ケース:DDG ワーム

DDG は、Redis の脆弱性を悪用し、ブルートフォース攻撃を実行することで拡散するアクティブなワームです。侵害されたサーバーは、仮想通貨をマイニングするためにボットネットに追加されます。

DDG の影響範囲

脆弱な SSH パスワードを使用するサーバー

特定の脆弱性が存在する Redis またはその他のデータベースサーバー

DDG の主な影響

サービス中断:DDG は侵害されたサーバー上で仮想通貨をマイニングし、その間、サーバー上の大量の計算リソースが占有されます。これは、サービスの可用性に影響を与えたり、サービスの中断を引き起こしたりする可能性があります。

規制管理:DDG がネットワーク全体に拡散すると、DDG は大量のパケットを送信します。これにより、IP アドレスに対する規制管理がトリガーされ、サービスの中断が発生する可能性があります。たとえば、IP アドレスがブロックされる可能性があります。

DDG 攻撃チェーンに対する防御

Cloud Firewall は、DDG 攻撃チェーンをリアルタイムで検出して防御します。これにより、ワームはブロックされ、拡散を防ぎます。

次の図は、DDG 攻撃チェーンに対する防御に使用されるアーキテクチャを示しています。

Cloud Firewall は、次の侵入防止システム(IPS)機能を提供します。

ホワイトリスト:Cloud Firewall は、ホワイトリストで指定した送信元 IP アドレスと宛先 IP アドレスを信頼し、これらの IP アドレスのトラフィックをブロックしません。

脅威インテリジェンス:Cloud Firewall は、脅威インテリジェンスについてサーバーをスキャンし、脅威インテリジェンスに基づいて C&Cサーバーからの悪意のある行動をブロックします。

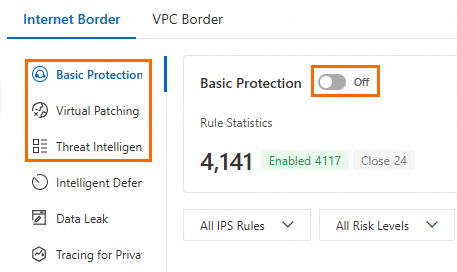

基本保護:Cloud Firewall はマルウェアを検出し、C&Cサーバーまたはバックドアとの間で送受信されるリクエストを遮断します。

仮想パッチ:Cloud Firewall は、一般的なリスクの高いアプリケーションの脆弱性からサービスをリアルタイムで防御するための仮想パッチを提供します。

手順

Cloud Firewall コンソール にログオンします。

左側のナビゲーションウィンドウで、 を選択します。

[インターネット境界] タブで、[脅威エンジンモード] に [ブロック - 緩和] を選択します。

[ホワイトリスト] をクリックし、信頼できる送信元 IP アドレス、宛先 IP アドレス、または特定のホワイトリストへのインバウンドトラフィックとアウトバウンドトラフィック両方のアドレス帳を追加します。

[基本保護]、[仮想パッチ]、および [脅威インテリジェンス] タブのスイッチをオンにします。

IPS 機能の構成方法の詳細については、「IPS 構成」をご参照ください。