Alibaba Cloud Computing Co., Ltd. は最近、Apache Log4j2 にリモートコード実行 (RCE) の脆弱性を発見し、この脆弱性を Apache に報告しました。

この脆弱性の詳細については、Apache Log4j2 RCE の脆弱性 (CVE-2021-44228) の影響評価に関する Alibaba Cloud の声明をご覧ください。

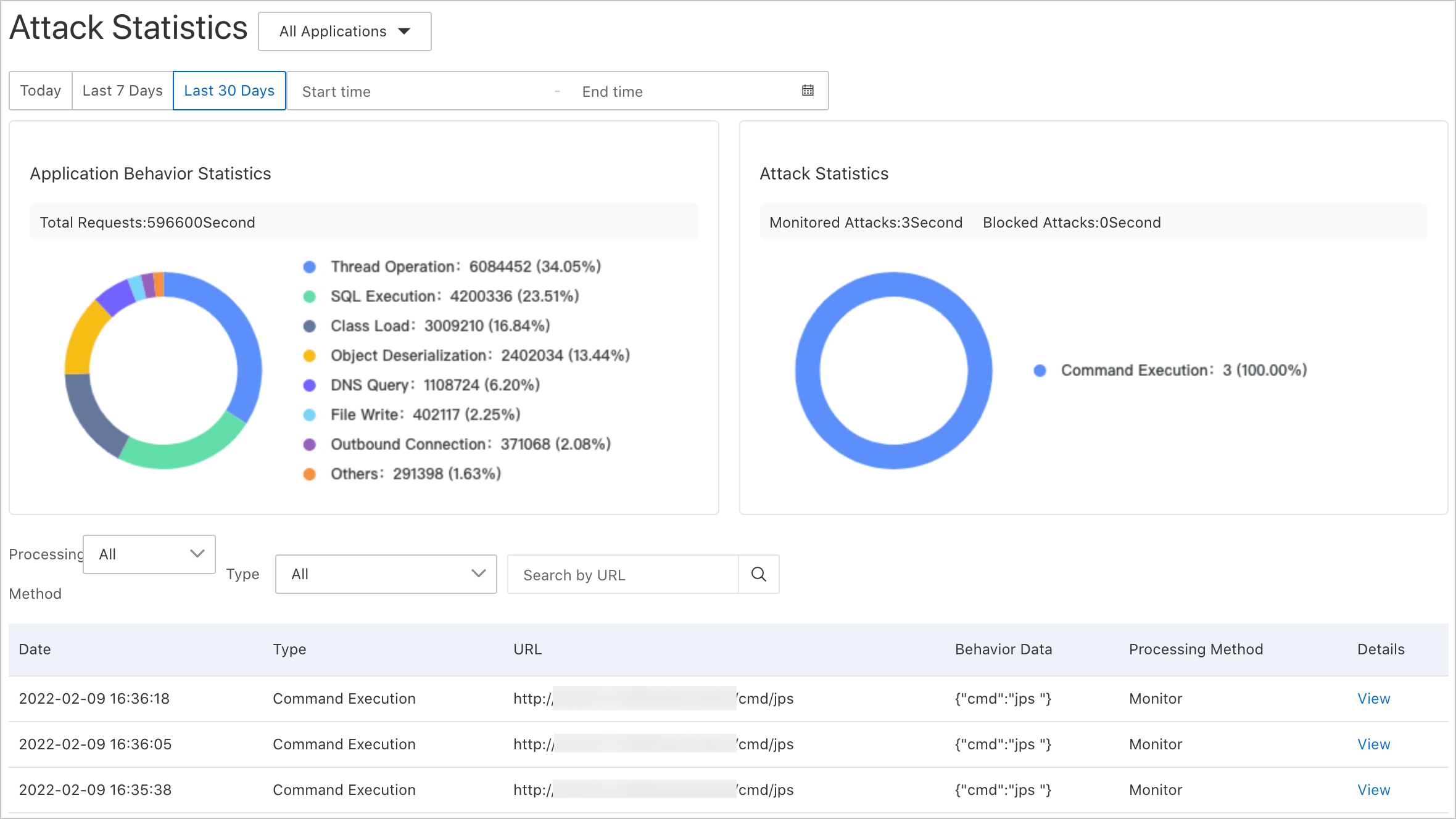

アプリケーションをアプリケーションセキュリティ機能に接続し、保護を有効にすることで、実行時のリモートコマンド実行などの攻撃を監視およびブロックし、報告することができます。詳細については、アプリケーションをアプリケーションセキュリティに接続するを参照してください。アプリケーションをアプリケーションセキュリティ機能に接続すると、アプリケーションが Log4j2 リモートコード実行の脆弱性による攻撃を受けた場合、この機能は攻撃イベントを識別して報告します。アプリケーションセキュリティ機能の以下のページで、Apache Log4j2 の脆弱性情報を確認できます。

- ARMS console にログオンします。左側のナビゲーションペインで、 を選択します。

Apache Log4j2 攻撃が発生した場合、攻撃統計ページで Apache Log4j2 攻撃のデータを確認できます。

- ARMS console にログオンします。左側のナビゲーションペインで、 を選択します。

リスクのあるコンポーネントの検出タブには、アプリケーションセキュリティ機能によって自動的に検出された Apache Log4j2 の脆弱性と、脆弱性を修正するための推奨事項が表示されます。

説明 リスクのあるコンポーネントの検出機能は、関連付けられている CVE 脆弱性ライブラリを自動的に分析し、サードパーティコンポーネントの依存関係に対する修復の推奨事項を提供します。

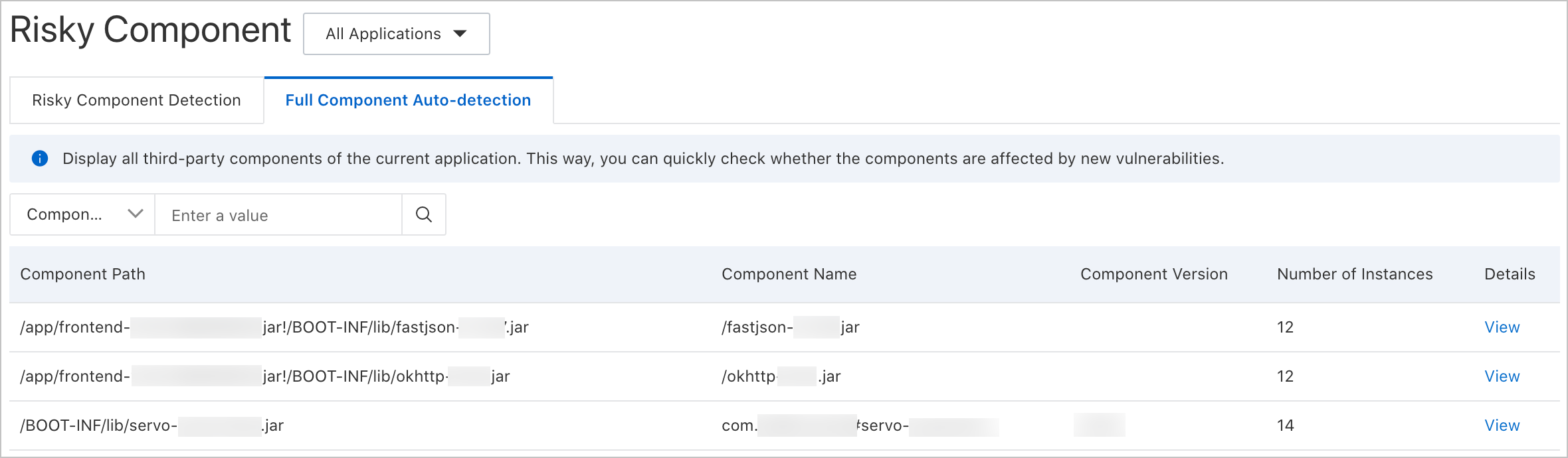

- ARMS console にログオンします。左側のナビゲーションペインで、 を選択します。コンポーネントの完全自動チェックタブをクリックします。

コンポーネントの完全自動チェックタブでは、接続されているすべてのアプリケーションに Log4j2 攻撃のあるコンポーネントが含まれているかどうかを確認し、コンポーネントのバージョンを特定できます。

アラートルールでは、SMS、DingTalk、メールなど、アラート通知を受信する方法を指定できます。アラートルールを作成する方法の詳細については、アプリケーションセキュリティのアラートルールを作成および管理するを参照してください。

デフォルトでは、アプリケーションセキュリティ機能の保護モードは監視に設定されています。一定期間の観察後、監視とブロックに変更することをお勧めします。攻撃が発生した場合、アプリケーションセキュリティ機能は攻撃を直接ブロックして、アプリケーションの通常の動作を保証できます。保護モードを変更する方法の詳細については、防御モードを設定するを参照してください。